Cybersicher in 4 einfachen Schritten:Deine Anleitung zur Sicherheit im Internet

In diesem Artikel zeige ich dir Schritt für Schritt, EXAKT wie du sicher im Internet unterwegs bist.

Ich zeige dir dabei einen Grad an Sicherheit, den selbst einige Experten nicht aufweisen und der dich selbst vor komplexeren Angriffen schützt:

Wenn du also sicher gegen betrügerische Links, gehackte Accounts, gestohlene Daten und ausgelesene Mail-Verläufe sein möchtest, bist du hier genau richtig.

Legen wir los:

Schritt 1: Hyperlinks lesen

Kostenlose Anleitungen zum sofortigen Einsatz der hier genannten Tools und Taktiken sowie Updates kannst du dir hier kostenlos herunterladen:

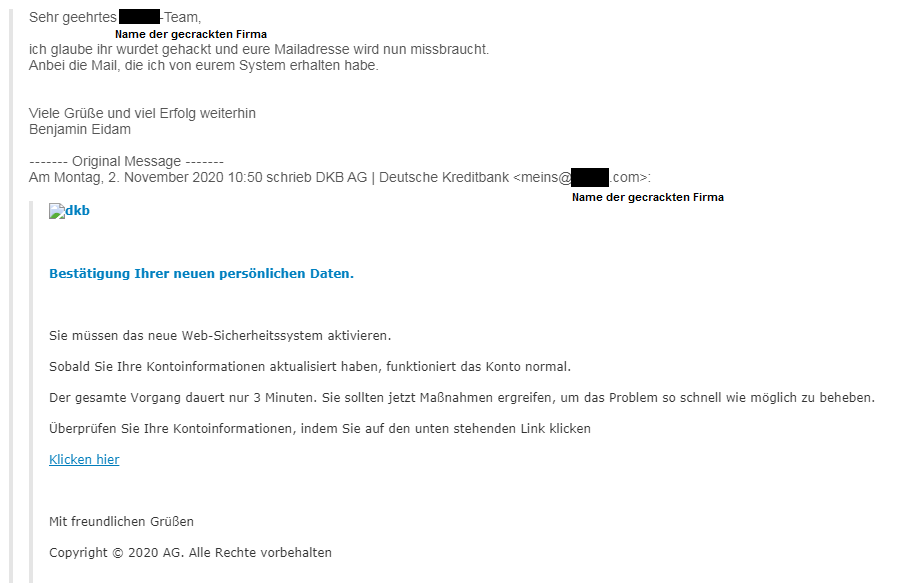

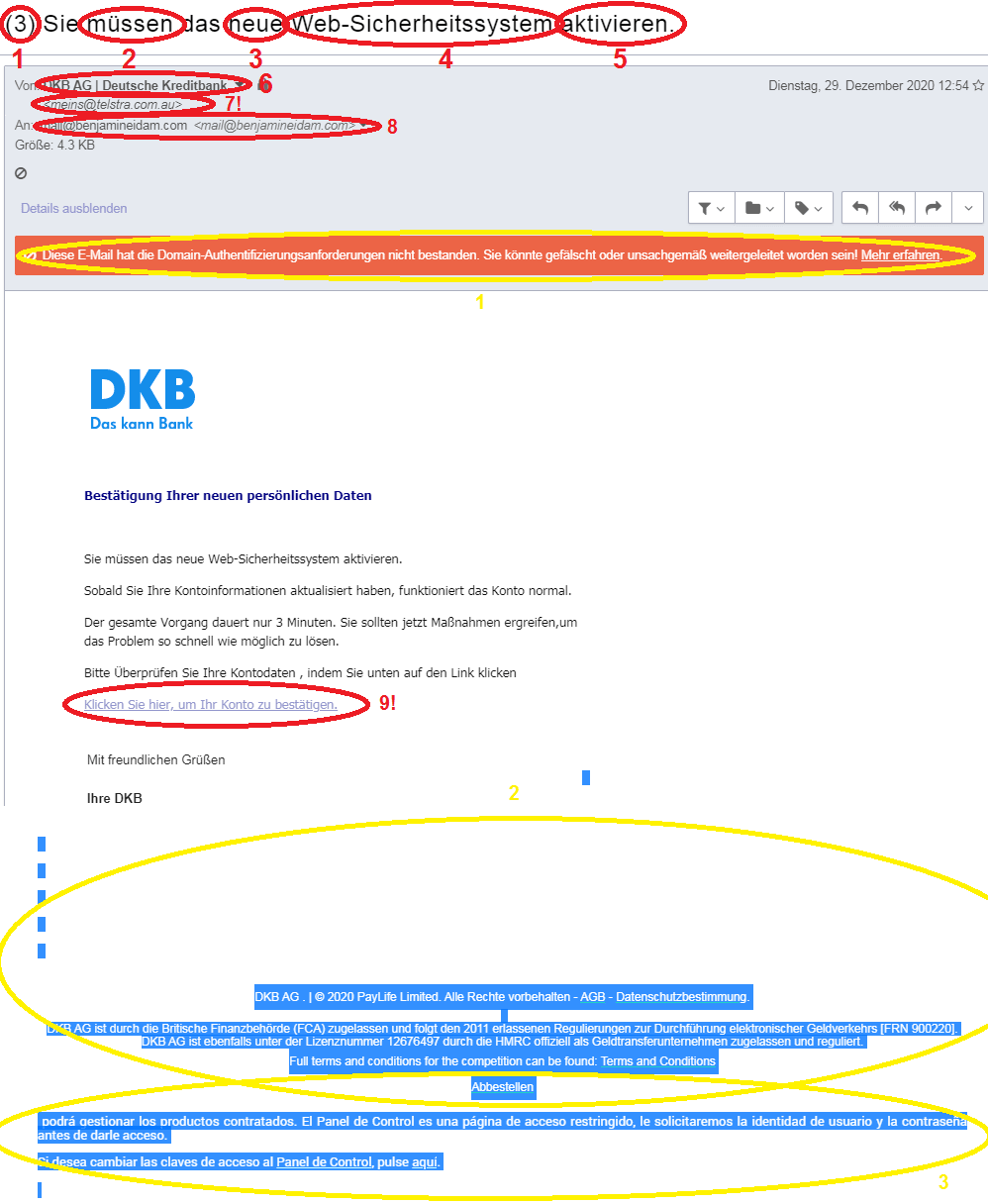

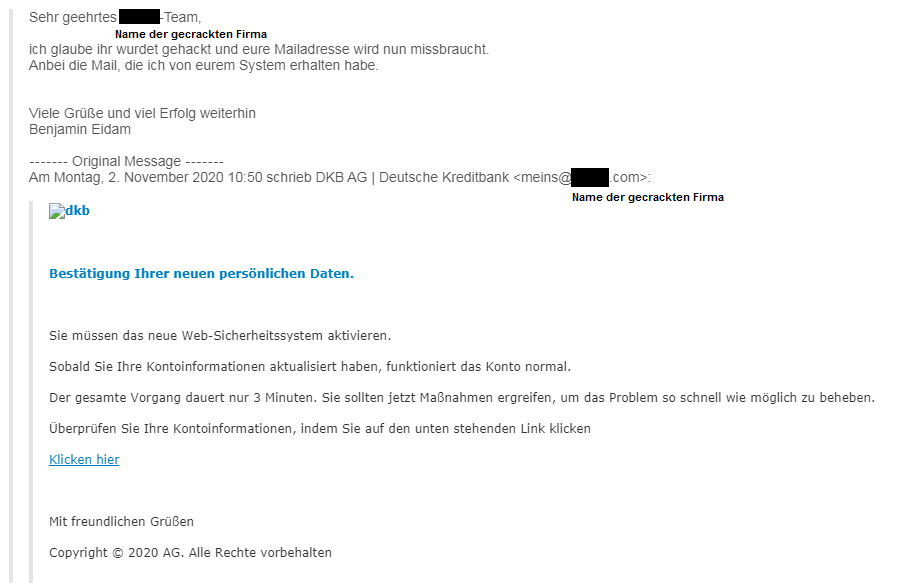

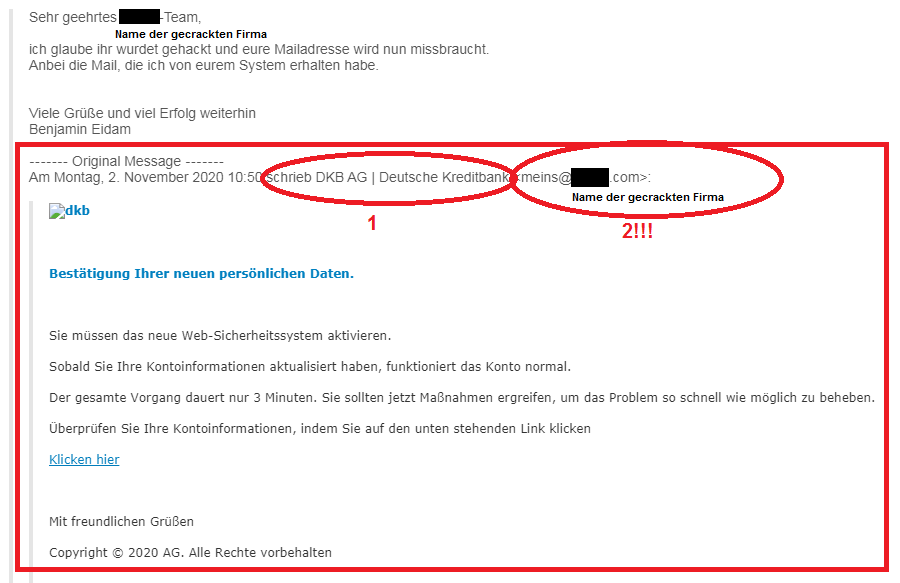

Hyperlinks, Verlinkungen, Backlinks oder schlicht und einfach Links sind eines der zentralen technischen Konzepte des Internets.

Sie sind dabei nichts anderes als eine Brücke zwischen Webseite A und Webseite B.

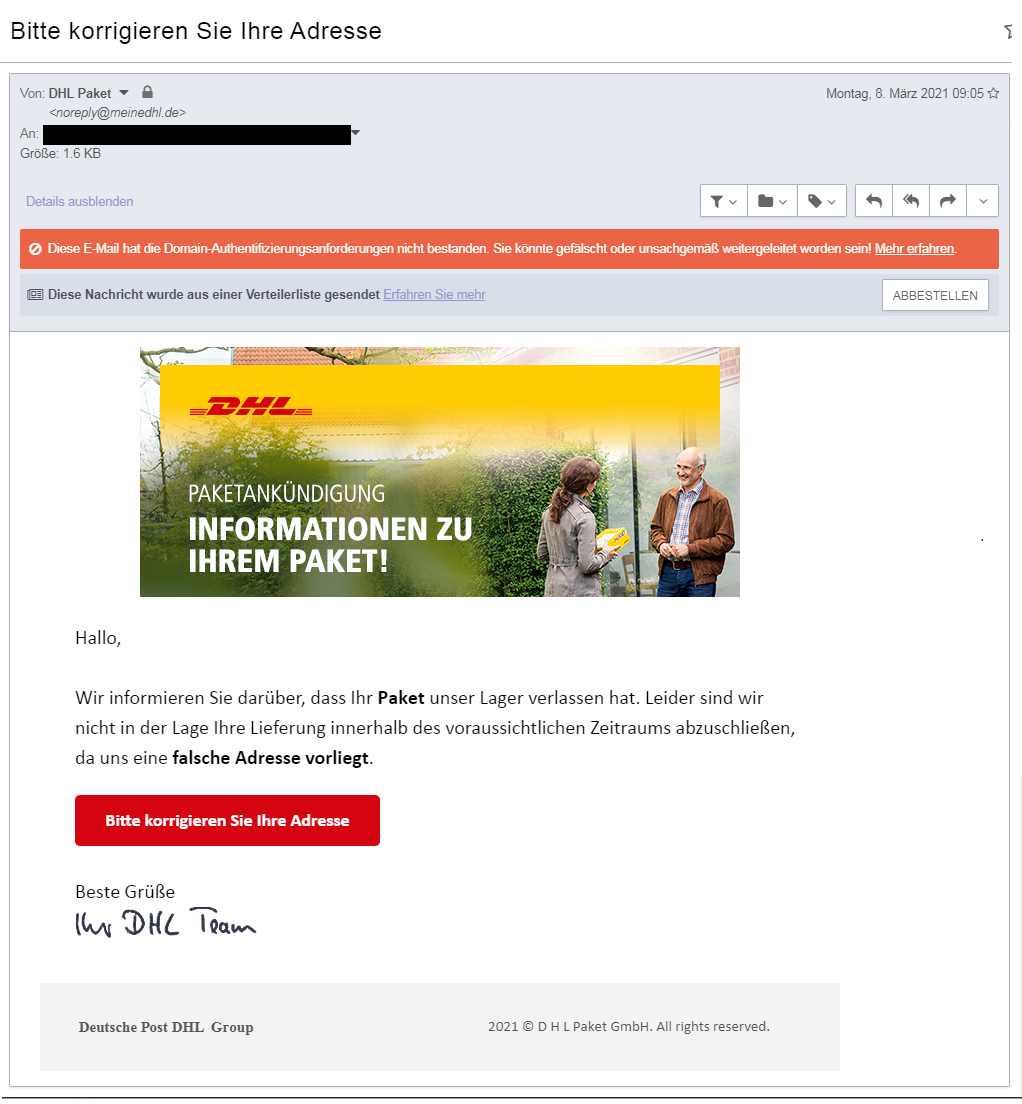

Doch ähnlich wie bei der Fahrt in einen dunklen Tunnel musst du vor dem “Betreten” eines Hyperlinks sicher sein, wohin dich dieser genau bringt.

Der Beginn dieser Sicherheitsmaßnahme ist also

Teil 1: Verstehen einer Hyperlink-Struktur

Schauen wir uns also an, wie ein Schild in der echten Welt von A nach B navigiert:

Bevor du auf eine Straße einbiegst, schaust du dir an, wohin diese dich führt. Schließlich möchtest du nicht nach Kairo, wenn dein Ziel Berlin ist.

Irgendwann hast du gelernt,

- Den Zielort

- Die Entfernung

- Die Maßeinheit

einzuschätzen, intuitiv zu erfassen und adäquat zu handeln. Gleiches gilt es jetzt mit Hyperlinks zu machen.

Im Internet nimmt der Hyperlink unter anderem die Rolle des Straßenschildes ein:

Was und zu Schritt 2 führt, dem

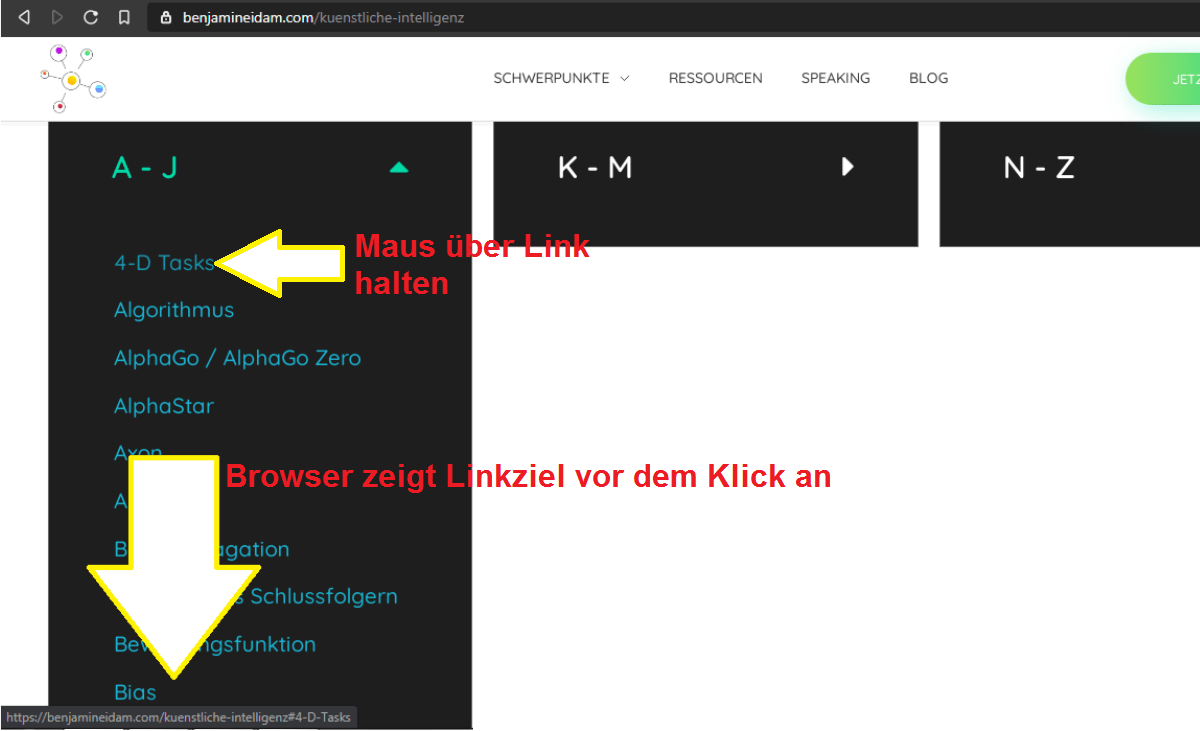

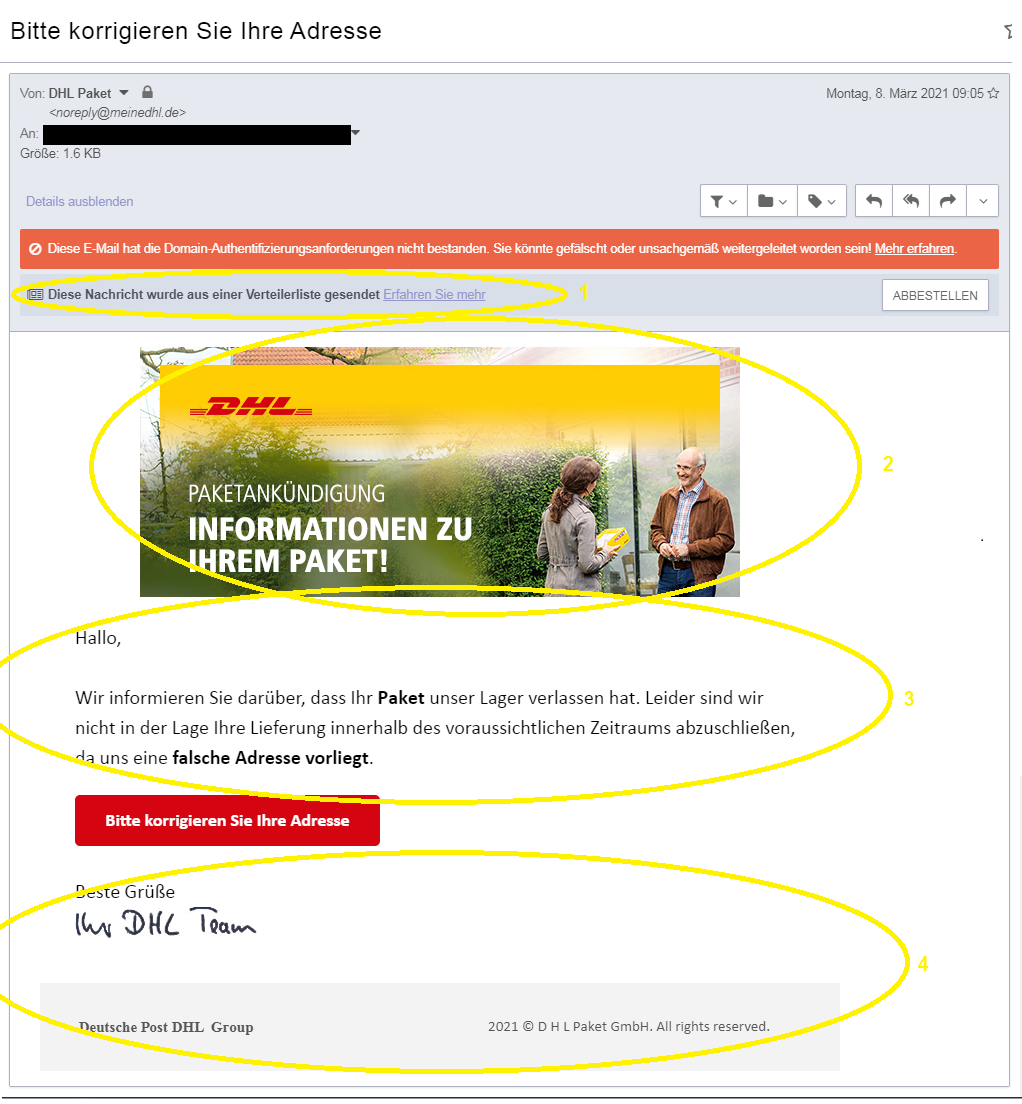

Teil 2: Auslesen der Hyperlink-Struktur

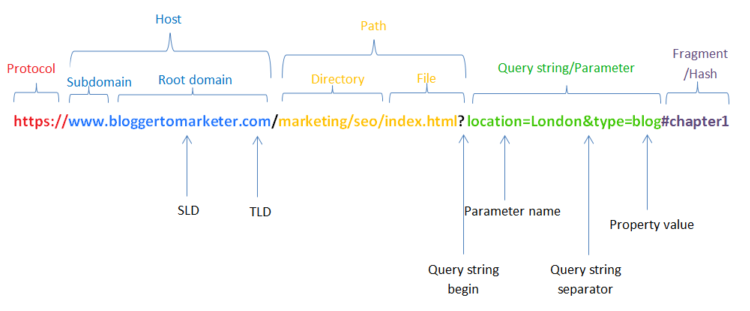

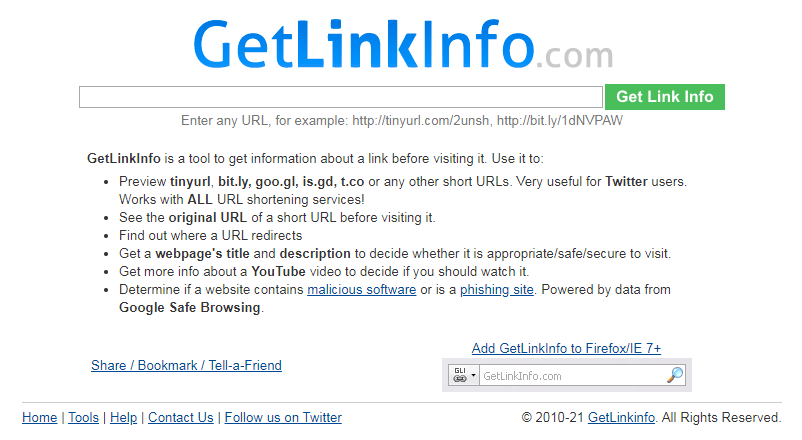

In einem Hyperlink interessiert dich in ~80% – 99% der Zeit:

- Die Root Domain, z.B. google.com

- Der Pfad, z.B. /search/waffenschmuggelbetrug

Ergänzend ggf.:

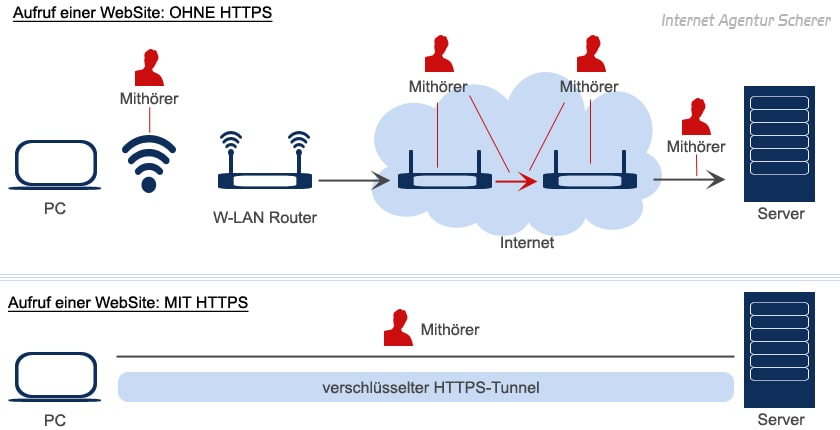

- Das verwendete Protokoll, also http oder httpS

- Der jeweilige Parameter des Links (Daraus kannst du zum Beispiel Trackingversuche ableiten)

Der Rest ist Schritt 3:

Teil 3: Routine im Link lesen

Du weißt jetzt worauf du achten musst. Von hier an ist es nichts als Gewohnheit. Bei jedem Link den du klickst, bevor du ihn klickst. Bei jedem Link in einer Online-Zeitung, einem Blog etc. Binnen weniger Tage wird es zu deiner zweiten Natur und von dort aus bist du sicher gegen eine Reihe von Angriffen und Fehltritten.

Fangen wir direkt mit einigen einfachen Beispielen an. Schwierigere Beispiele hast du jeden Tag im Internet auf jeder sich bietenden Webseite:

- diesisteinespaßseite.org/falle/fuer-anfaenger/faellst-du-darauf-rein (Name der Webseite, Abschnitt Falle, Unterkategorie “für Anfänger”, Kapitel “Fällst du auf diese einfache Falle rein?)

- https://www.zeit.de/politik/deutschland/2021-07/rechtes-phantom-fdp-tom-rohrboeck-berater-netzwerk (Webseite, Abschnitt Politik, Thema Deutschland, im Juli 2021, mit dem Thema Tom Rohrböck und sein Berater-Netzwerk)

Wenn du in einer Bibliothek ein Buch finden kannst, kannst du auch Hyperlinks auslesen. Viel Erfolg!

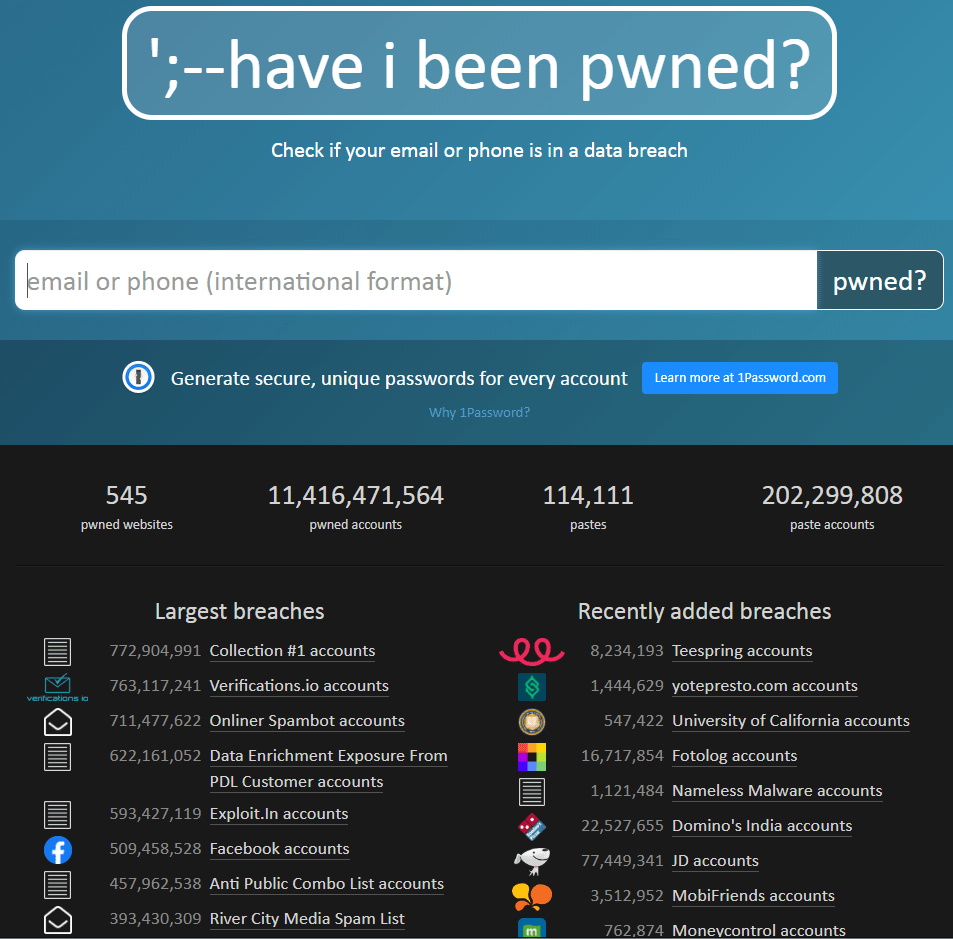

Schritt 2: Passwortsafes nutzen / KeePass

Passwortsafes sind, wie der Name vermuten lässt, “sichere Räume” für deine Passwörter.

Gibt es dementsprechend auch unsichere Räume / Aufbewahrungsorte für Passwörter? Ja! Etwa 99% aller Alternativen zu Passwortsafes.

Also Ideen wie Passwörter auf Zettel oder in Bücher zu schreiben. Passwörter so einfach zu machen, dass man sie sich einfach merken und so im Kopf behalten kann.

Also zum Beispiel “Kuchen” als Passwort zu nutzen. (Blödeste Idee von allen) Oder Passwörter in einem Dokument auf dem Desktop zu speichern. Wenn das unverschlüsselt und entsprechend benannt geschieht, hat man sich die goldene Zielscheibe als besonders attraktives Hacking-Ziel verdient.

Doch wie macht man es nun richtig? Ganz einfach:

Teil 1: Für einen Passwortsafe entscheiden

Ich stimme mit Edward Snowden und vielen anderen Sicherheitsexperten überein, hier KeePass zu nutzen. Eine gute Übersicht dazu findest du direkt bei KeePass.

Es gibt noch eine Reihe weiterer guter Passwortsafes auf dem Markt, jedoch keinen so multidimensional sicheren wie KeePass. Allein schon, weil KeePass der einzige relevante OpenSource-Passwortmanager auf dem Markt ist.

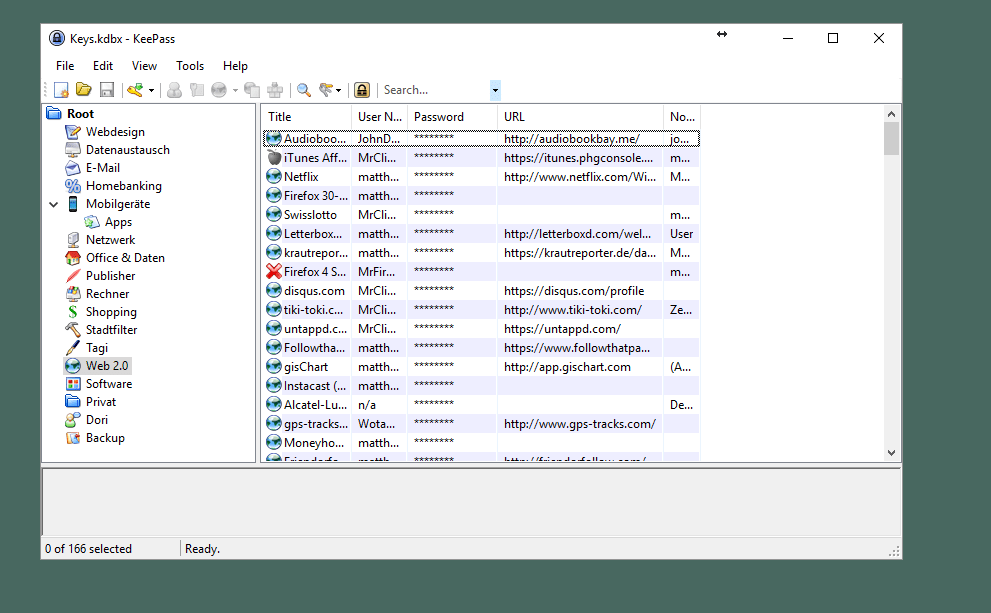

KeePass ist definitiv nicht der hübscheste oder intuitivste Passwortsafe des Internets. Aber dafür weiß man bei ihm garantiert, woran man ist und er ist sehr knack-resistent.

Machen wir also weiter mit KeePass:

Teil 2: Passwortsafe herunterladen und installieren

Dieser Schritt ist recht selbsterklärend:

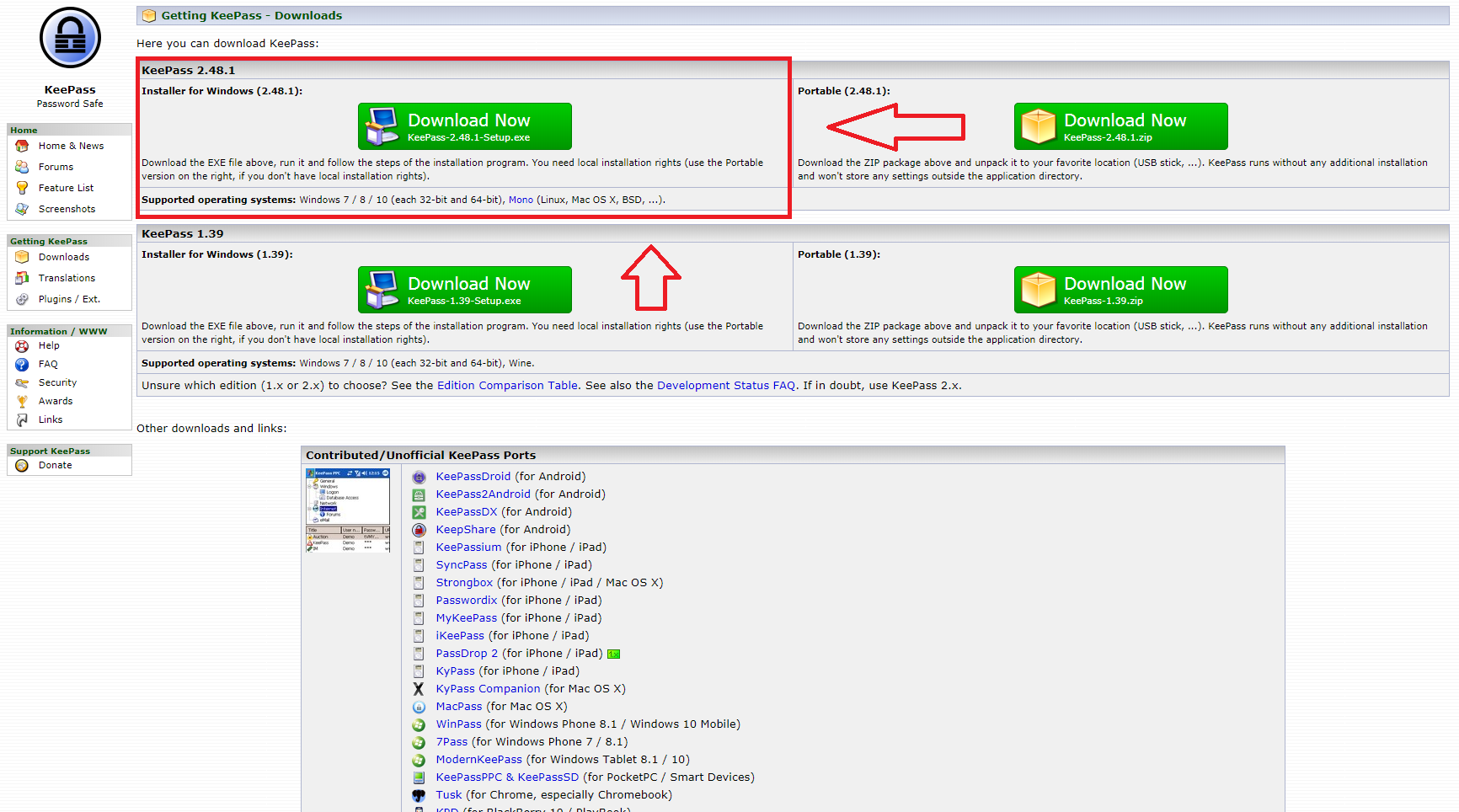

- Du öffnest https://keepass.info/download.html mit einem neuen Tab in deinem Browser. (Was nach einem Klick allein passiert, ich habe mich für dich schon darum gekümmert)

- Du folgst der “oben Links-Regel” du lädst die Version, die jetzt gerade oben links steht herunter, indem du auf den dicken grünen Button klickst.

- Du installierst KeePass so wie und wo auf deinem Computer du es gernhaben möchtest. Optional aber hilfreich: Setze dir eine Verknüpfung auf dem Desktop / Taskleiste / Startleiste / woauchimmer. So kannst du jederzeit mit einem Klick auf KeePass zugreifen. Erleichtert den digitalen Alltag ungemein.

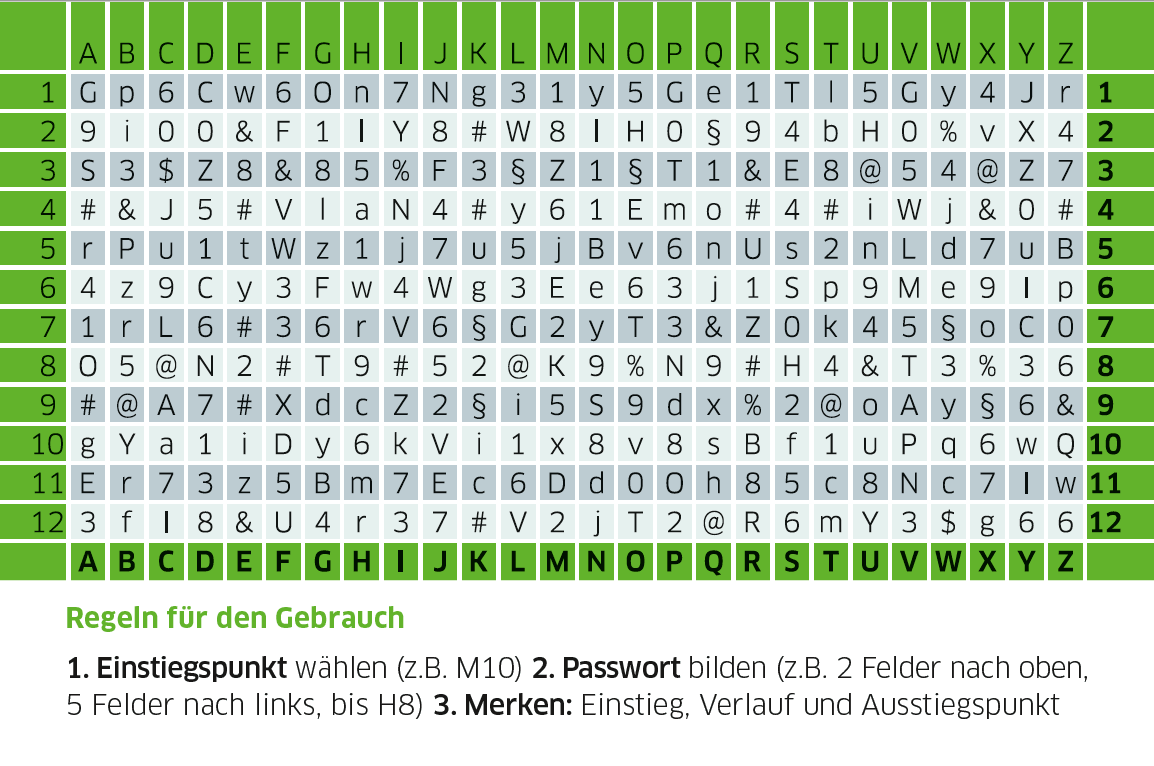

Wenn du einen neuen Passwortsafe anlegst ist es wichtig, dass du ein sicheres Passwort für diesen Passwortsafe nutzt. Es ist das einzige, das du dir merken musst, den Rest übernimmt von hier an KeePass.

Und damit weiter im Text:

Teil 3: Passwortsafe einrichten

Nachdem dein Computer zum zu Hause von KeePass geworden ist, gilt es dieses nun einzurichten. Heißt: Du fügst neue “Karten” hinzu und bestückst diese mit den jeweiligen Zugangsdaten. Also:

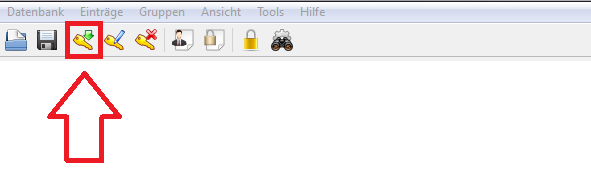

1. Auf den Schlüssel mit dem grünen Pfeil klicken.

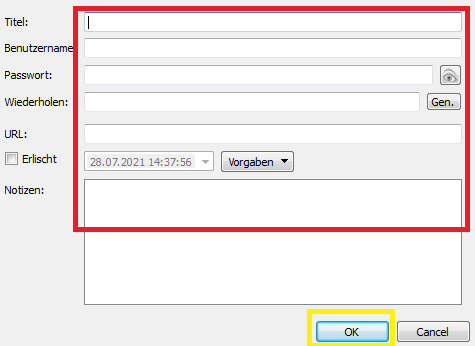

2. Felder ausfüllen und am Ende auf “Ok” klicken.

Hinweise: Der Titel ist a) die Beschreibung, die du später in der Vorschau angezeigt bekommst, es ergibt hier also Sinn, kurz und präzise zu formulieren. Also z. B. bei Facebook einfach als Titel “Facebook” zu schreiben, statt “Social Media Netzwerk mit blauem F als Logo”. Und b) Kannst du dir deine Einträge alphabetisch ordnen lassen, um eine bessere Übersicht zu erhalten. Hier hat jeder andere Vorlieben, aber wenn du zum Beispiel Zugriffsdaten deines iPhones in KeePass speicherst, ergibt es Sinn, diese unter “iPhone” oder “Apple” zu speichern, statt unter “Smartphone”.

3. Prozess mit jedem wichtigen Onlineservice wiederholen.

Solltest du kein sicheres Passwort für einen Service haben, klickst du einfach auf den kleinen “Gen.”- Button. Dieser erstellt dir automatisch so viele so sichere Passwörter wie du möchtest.

Teil 4: Passwortsafe zum neuen Standard in der Computerbenutzung machen

Herzlichen Glückwunsch! Deine Online-Aktivitäten sind von nun an um Welten sicherer! Fehlt nur noch ein letzter Schritt:

Nachdem du jetzt alle wichtigen Daten an einem Platz hast, ergibt es Sinn, stets als erste Handlung nach dem Hochfahren des Rechners KeePass zu öffnen. Das wirst du ohnehin schnell brauchen, da du ohne nirgends mehr reinkommst. Doch so garantierst du dir das der Passwortsafe zur Routine wird.

Noch einfacher geht es, wenn du dir das Symbol von KeePass zentral und gut sichtbar auf dem Desktop und / oder der Taskleiste / einem anderen jederzeit gut für dich sichtbaren Ort auf deinem Rechner platziert.

Wenn du es noch detaillierter brauchst, die Universität Münster hat eine noch feingliedrigere Anleitung zum Einsatz von KeePass geschrieben. Du findest diese hier.

Und damit weiter in unserem Rundgang durch den Tresor-Laden und auf zu Datensafes:

Schritt 3: Datensafes nutzen / VeraCrypt

Sichere und sicher verwahrte Passwörter haben wir. Fehlen noch die Daten, welche durch sichere Passwörter “abgeschlossen” werden.

Oder anders formuliert: Wenn Passwörter deine Türschlösser sind, sind Datensafes die Wände, welche deine (Daten)Schätze sicher bewahren.

Dabei gehen wir sehr ähnlich wie in Schritt 2 vor, nur mit einem anderen Programm:

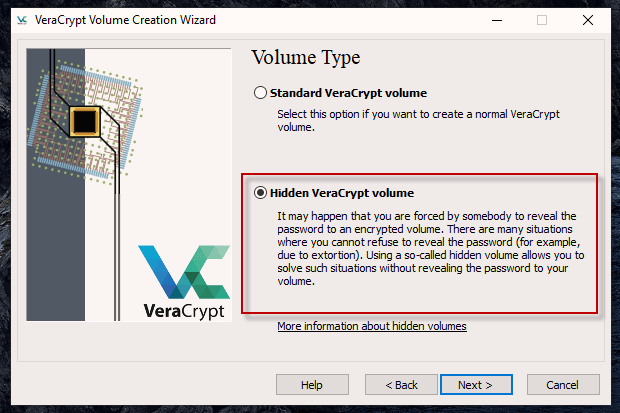

Teil 1: Für einen Datensafe entscheiden

Auch hier gilt: Nach Möglichkeit möchtest du ein Programm, welches

- Open Source basiert und

- mehrere, hochqualitative und im Bestfall voneinander unabhängige Audits hat, welche so kurz zurückliegen wie möglich. (Ein Audit ist ein oftmals unangekündigter / unabgesprochener Qualitätscheck der jeweiligen Lösung)

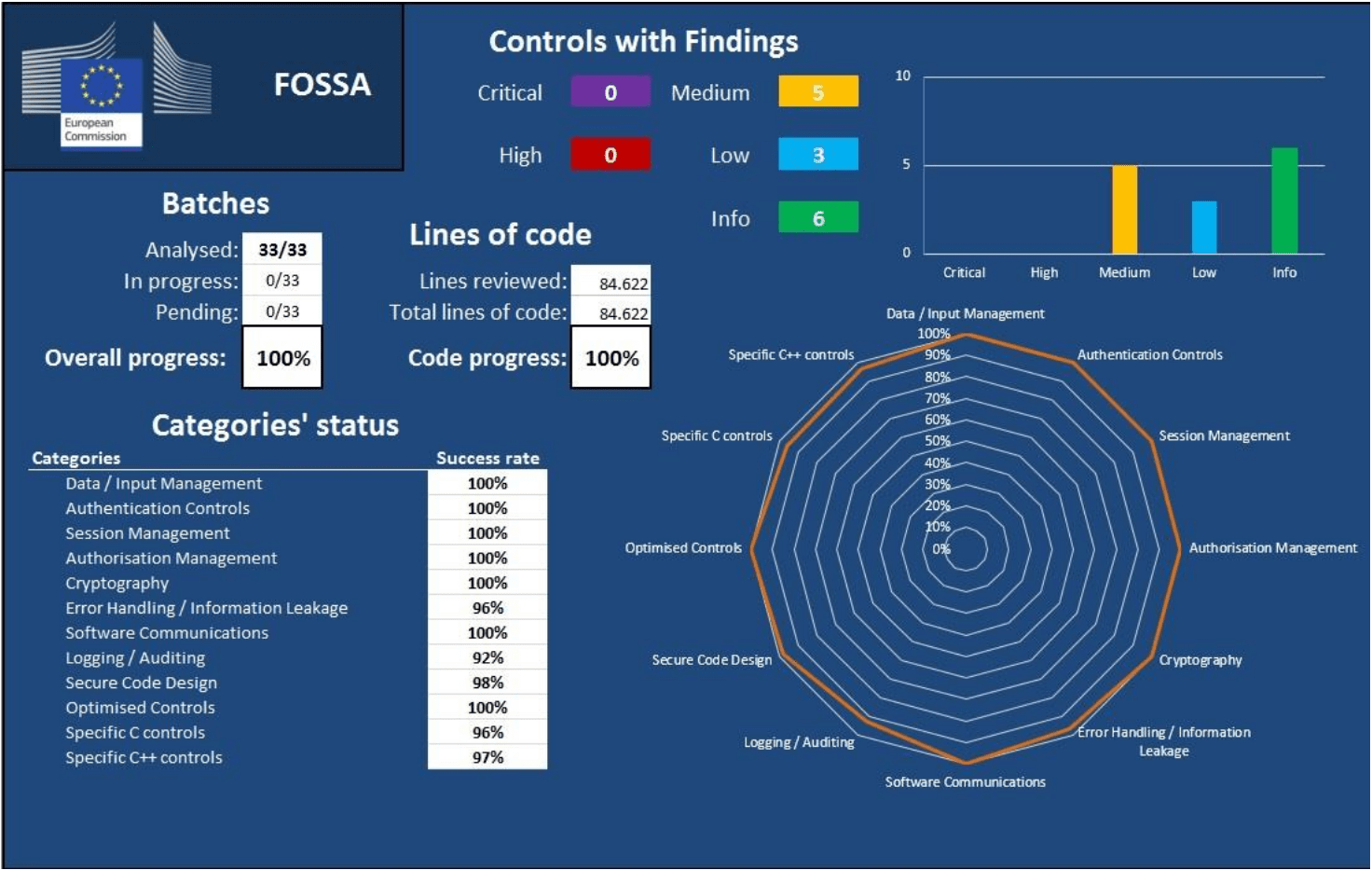

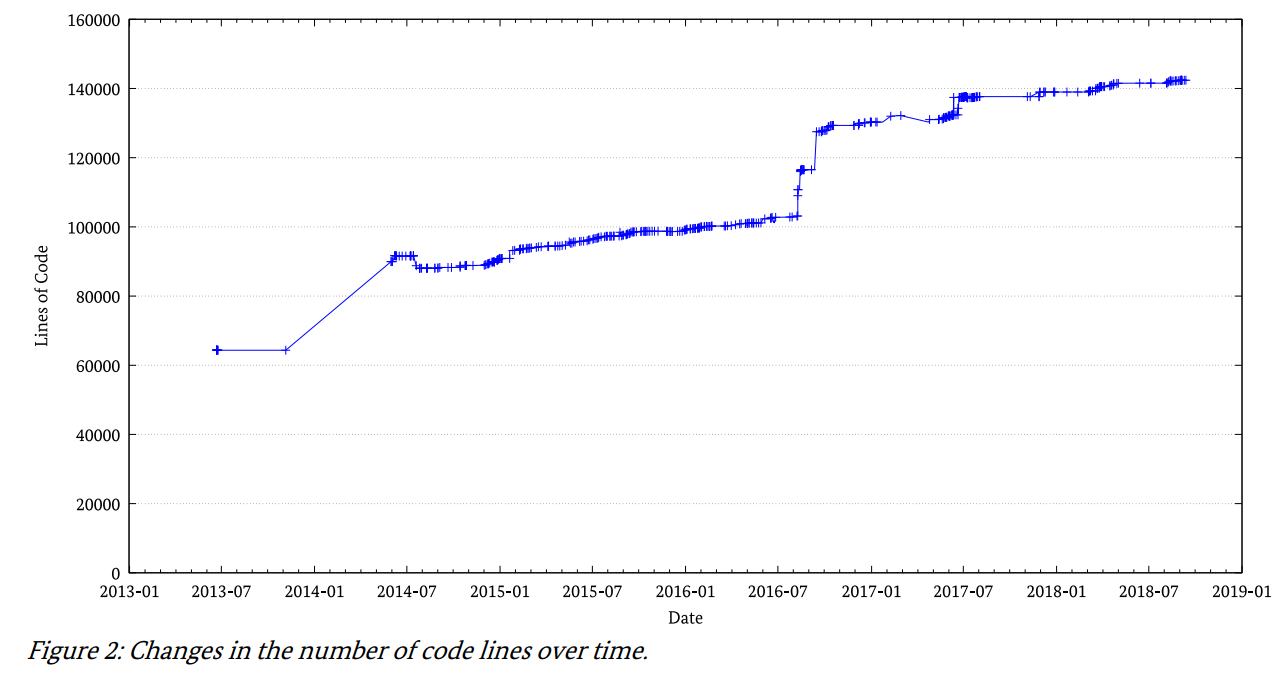

Die beste Variante, trotz einer komplexen Vergangenheit und einigen intensiven Diskussionen ist VeraCrypt. Hier geht es zur Einschätzung des Fraunhofer-Instituts zu VeraCrypt und hier zum Audit vom Fraunhofer Institut im Auftrag des BSI.

Die Kurzform: Es gibt keinen besseren Allround-Startpunkt zur Datensicherung als VeraCrypt.

Ein großer Vorteil von Open-Source-Software ist der, dass jederzeit von jedem kundigen Updates am Code vorgenommen werden können. Was sich, wie hier zu sehen, messbar auswirkt. (Dass diese Änderungen auch tatsächlich sinnvoll sind, findest du in der Bildquelle ausführlich begründet: https://www.bsi.bund.de/DE/Service-Navi/Publikationen/Studien/VeraCrypt/veracrypt.html)

Machen wir damit also weiter:

Teil 2: Datensafe herunterladen

Dieser Abschnitt ist noch leichter als der bei den Passwortsafes. Einfach

- Diesen Link klicken: https://www.veracrypt.fr/en/Downloads.html

- Die aktuelle Version für dein System herunterladen

- Installieren

Hier kannst du nichts falsch machen, deshalb direkt weiter zum nächsten Part, der Einrichtung von VeraCrypt:

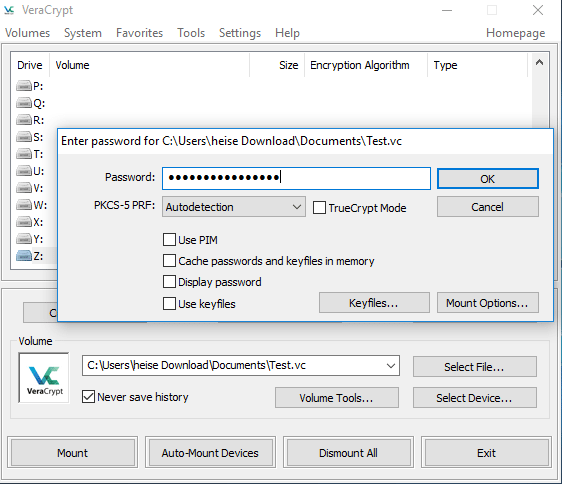

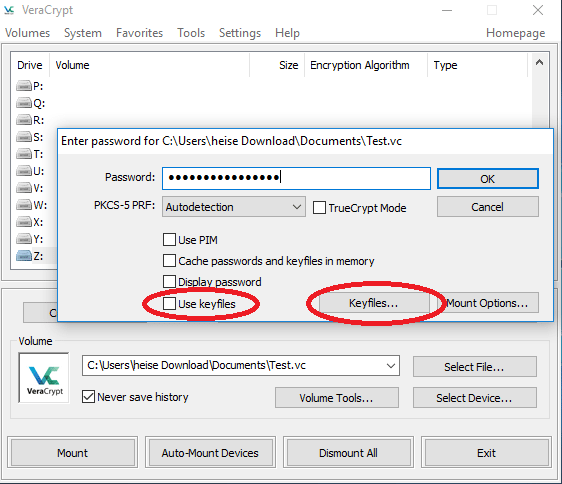

Teil 3: Datensafe einrichten

Zur Einrichtung findest du eine hervorragende, bebilderte Schritt-für-Schritt-Anleitung hier.

Folge dieser am besten und komme jederzeit wieder zu dieser zurück, wenn du Hilfe brauchst. (Und/oder frag mich einfach)

Teil 4: Einsatz des Datensafes zum Alltag machen

Auch hier gilt wieder: Speichere dir das Programm bzw. die / eine Verknüpfung zu diesem Programm so einfach wie möglich nutzbar und so schnell wie möglich klickbar ab.

Also NICHT in verschachtelten Unterordnern, NICHT im Installationsordner lassen und NICHT in Reihe 14 Spalte 11 auf einem vollkommen zu gekleisterten Desktop.

Stattdessen:

- Als erstes Symbol oben links in der Ecke auf dem Desktop geht.

- Als eines von maximal 5 Schnellstart-Symbolen der Taskleiste funktioniert.

- Als eines von maximal 3 an die Startleiste angeheftetes Symbol geht es.

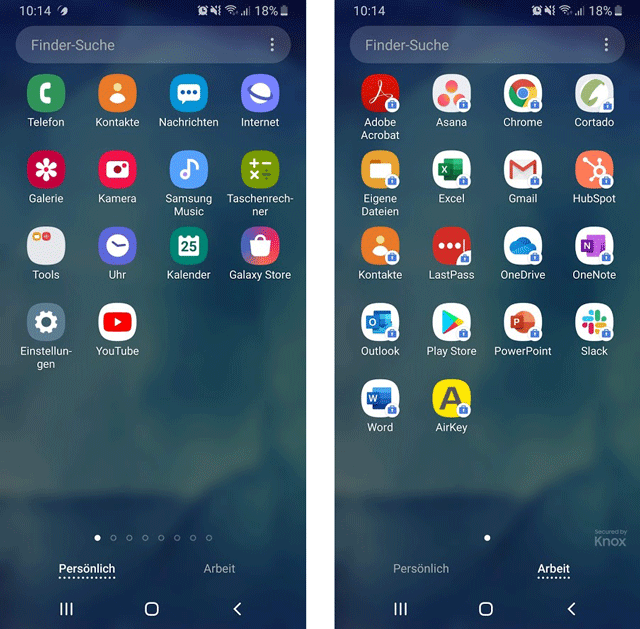

Das obige Bild zeigt es hervorragend: Nur vier Symbole auf dem Desktop und eines davon VeraCrypt klappt. Nur sieben Symbole angeheftet an die Taskleiste und eines davon Veracrypt klappt auch, wobei hier bereits etwas eingespart werden kann. Je leichter und offensichtlicher, desto besser.

Kurz: Jede Lösung die für dich sofort offensichtlich und kinderleicht zu bedienen ist, klappt.

Schritt 4: Sichere(n) Mailanbieter nutzen / Protonmail

Kostenlose Anleitungen zum sofortigen Einsatz sowie Updates kannst du dir hier herunterladen:

Und damit sind wir beim letzten Schritt dieser „mehr Sicherheit im Internet in 4 einfachen Schritten“-Anleitung. Gehen wir wie immer systematisch vor:

Teil 1: Für einen Mailanbieter entscheiden

Wenn du den Artikel bis hier hin chronologisch gelesen hast, kennst du diesen Teil. Bevor du dich auf Jahre und Jahrzehnte mit einem Stück Software verbandelst, solltest du sichergehen, dass es das richtige Stück Software für dich ist.

Audits von u.a. Securitum, hier nachzulesen, SEC Consult und Dutzenden Organisationen und Sicherheitsexperten machen Protonmail zu eines ziemlich sicheren Wette. (Wenn dir das noch immer nicht ausreicht, empfehle ich diesen Threat zum tieferen Eintauchen)

Die Kurzform: Bei Protonmail arbeiten einige der schlauesten Köpfe dieser Erde, Wissenschaftler des CERN an einem Programm, welches unter schweizer und EU-Datenrecht steht, in einem Atomschutzbunker gehostet ist und so sicher ist, wie möglich. Einfach nur und auch weil Wissenschaftler gute Herausforderungen lieben.

Mehr dazu in diesem spannenden TED-Talk:

Jetzt wo wir auf einer Wellenlänge sind, geht es ans Umsetzen:

Teil 2: Account anlegen und einrichten

Dieser Schritt funktioniert wie bei jedem anderen Mail-Anbieter:

- Mailadresse aussuchen

- Passwort aussuchen

- Loslegen

Oder, in rascher Bildfolge zum mitklicken:

Wenn du noch mehr zum Anmelde-Prozess und dem Einsatz von Protonmail wissen möchtest, dieses Video zeigt einen guten Einstieg in die Welt von Protonmail:

Teil 3: Account optimal nutzen

Wie jeder hochentwickelte Mailing-Service dieser Tage hat auch Protonmail ein paar „Special-Features“ unter der Haube. Mein liebstes davon ist „pm.me„. Unter dieser extrem kurzen URL kommst du ohne Umwege direkt zu deinem Mailaccount. Superleicht zu merken, noch schneller eingegeben und extrem intuitiv. Wenn du dich also bei Protonmail anmelden möchtest, reicht auch pm.me.

Weitere Features findest du hier schön aufbereitet.

Wenn du noch tiefer in die Trickkiste möchtest, schreib es mir in die Kommentare. Dann hole ich beim nächsten Update dieses Artikels noch etwas weiter aus.

Und jetzt Du Fazit zur Sicherheit im Internet

Das Gelernte auf einen Blick, wo du am besten starten solltest und wo es mehr gibt.

That’s it.

Das waren 4 einfache und sofort anwendbare Schritte um Deine Sicherheit in Internet und Cyberspace dramatisch zu erhöhen.

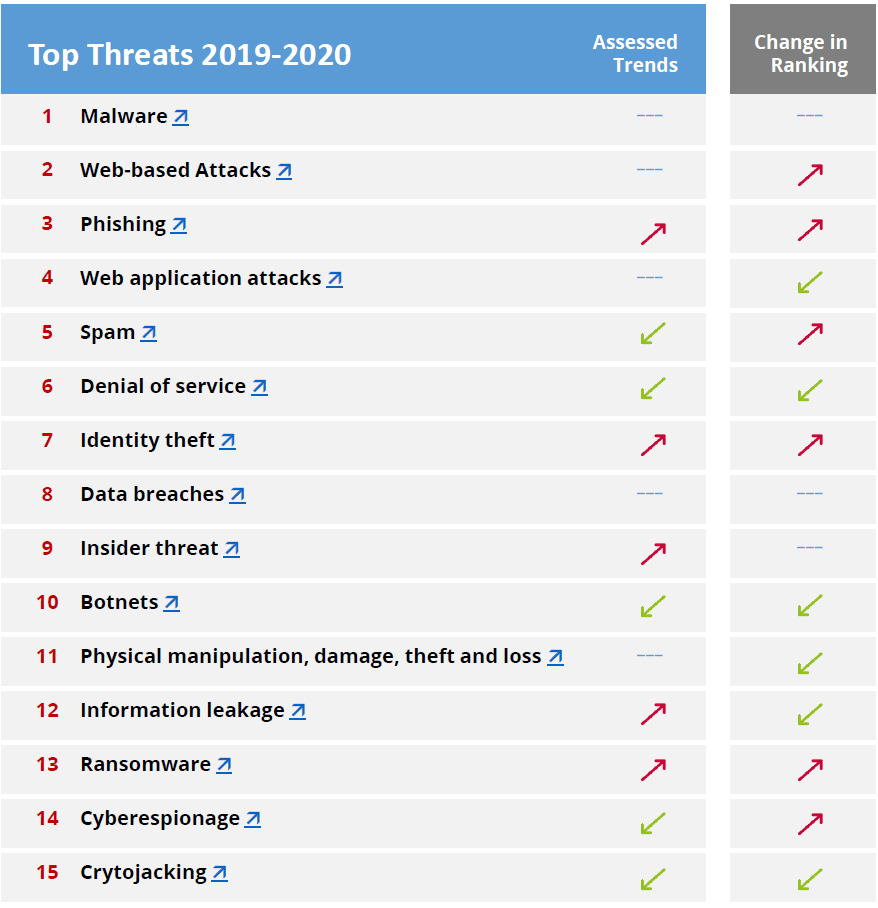

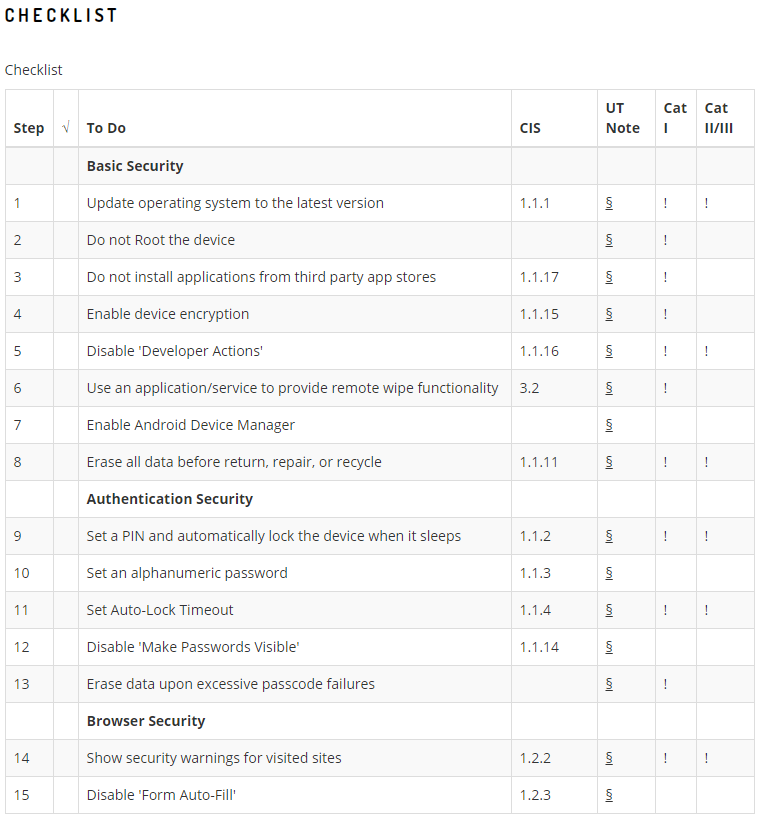

- Wenn du noch weitere Schritte zu noch mehr Sicherheit im Internet suchst, kann dieser etwas ältere Leitfaden des BSI helfen.

- Und für nahezu alle sonstigen relevanten Sicherheits-Schritte mein 116+ umfassender Leitfaden zur Cybersecurity.

Jetzt bin ich gespannt was Du sagst:

- Welchen der ausgeführten Schritte hast Du zuerst gelesen?

- Wie bist Du in die Umsetzung gekommen?

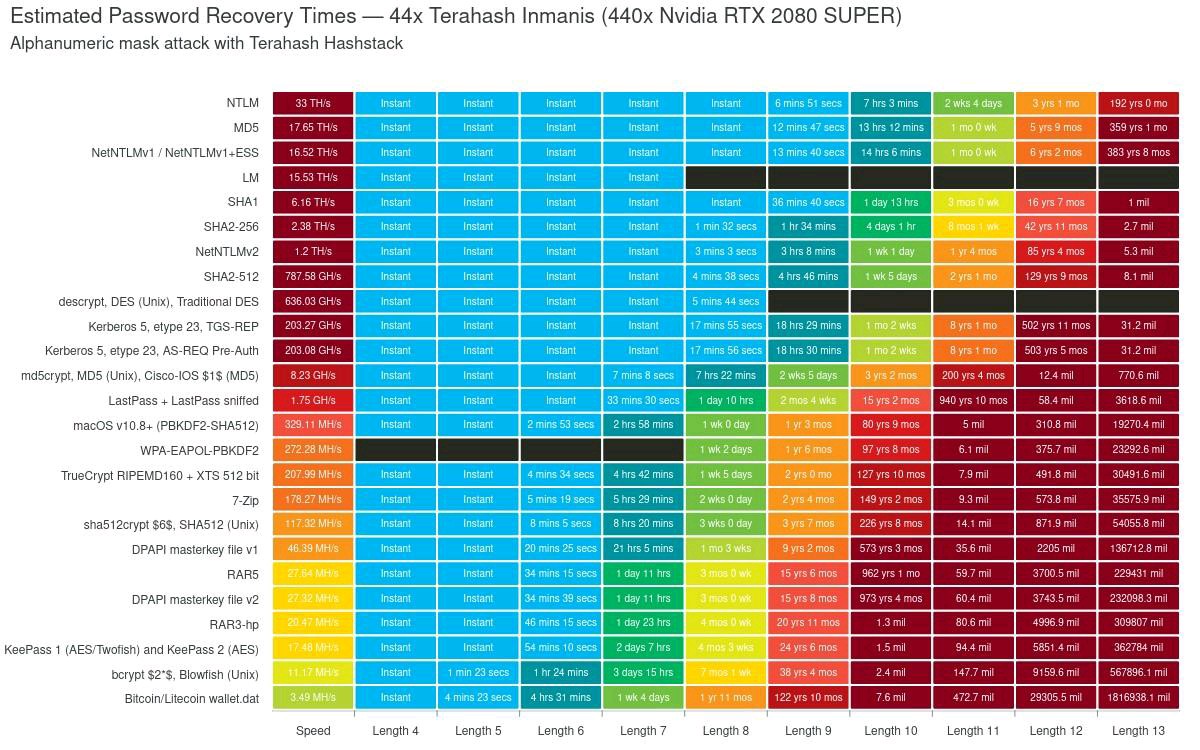

- Hast Du Dir direkt KeePass geschnappt und Deine Passwörter auf eine Durchschnittslänge von 62 Zeichen gebracht?

- Oder mit dem Auslesen von Hyperlinks begonnen?

Egal was es ist und wie Du es umsetzt, ich bin gespannt von Dir zu hören! Wir lesen uns in den Kommentaren, bis gleich!

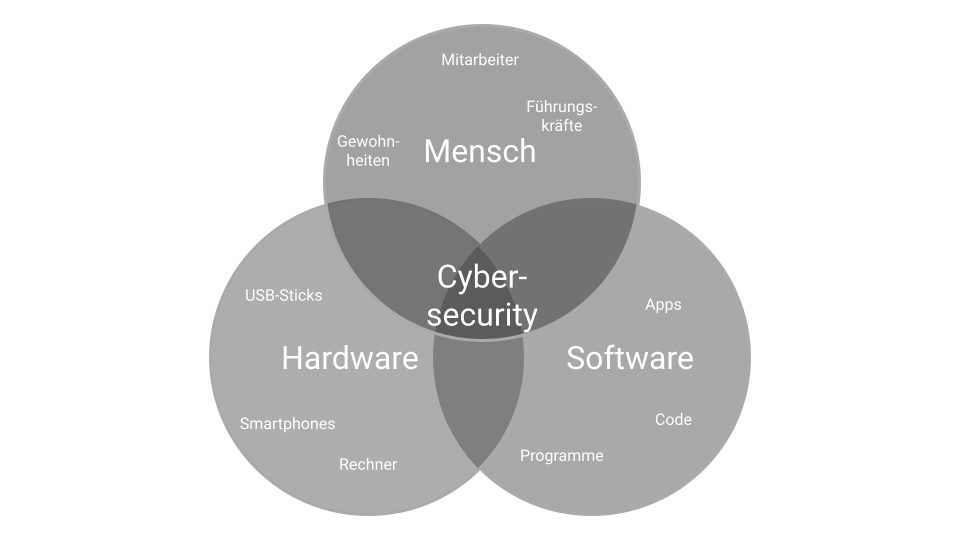

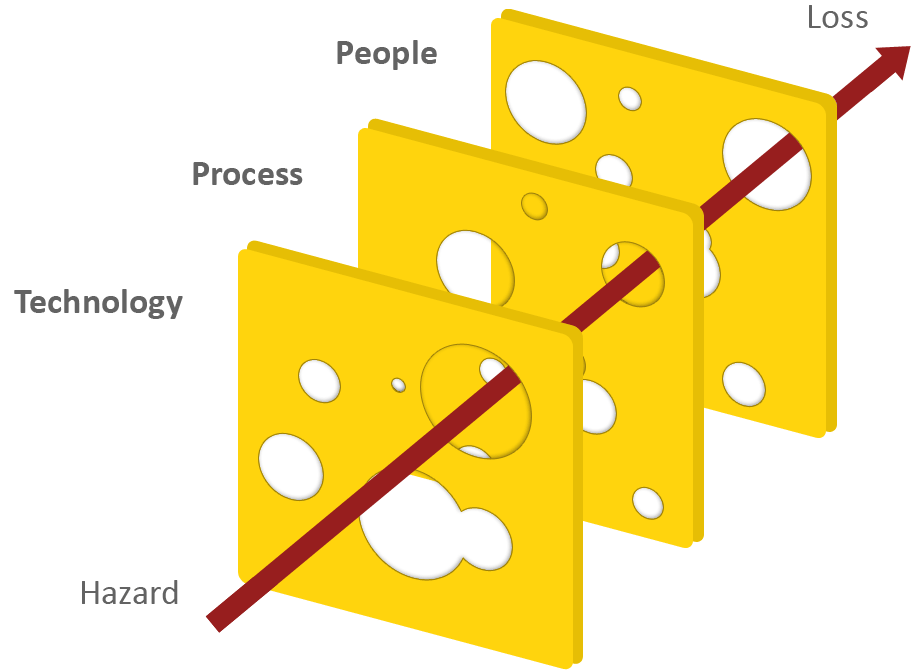

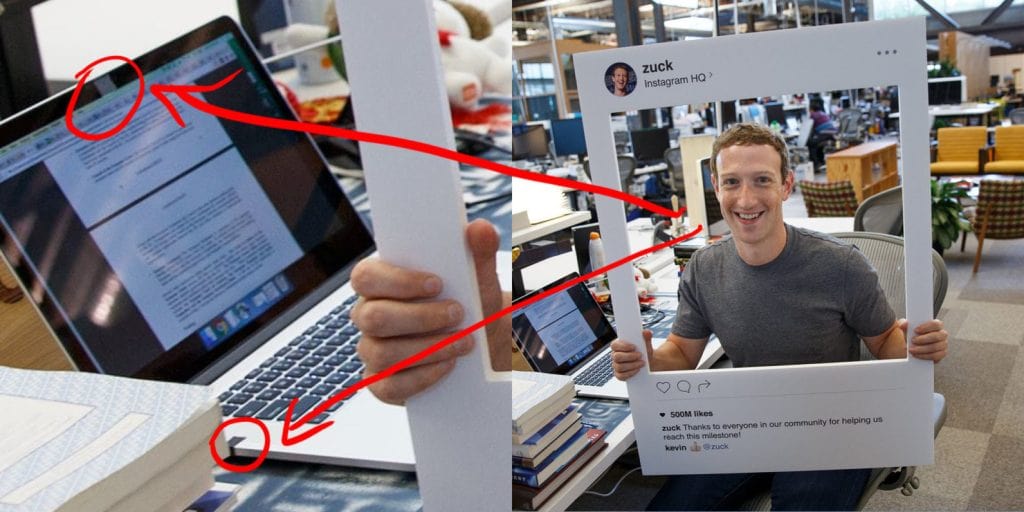

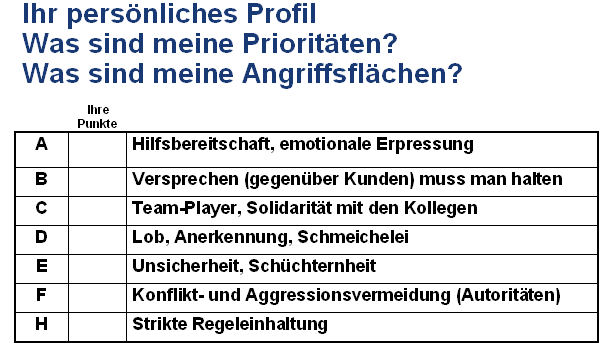

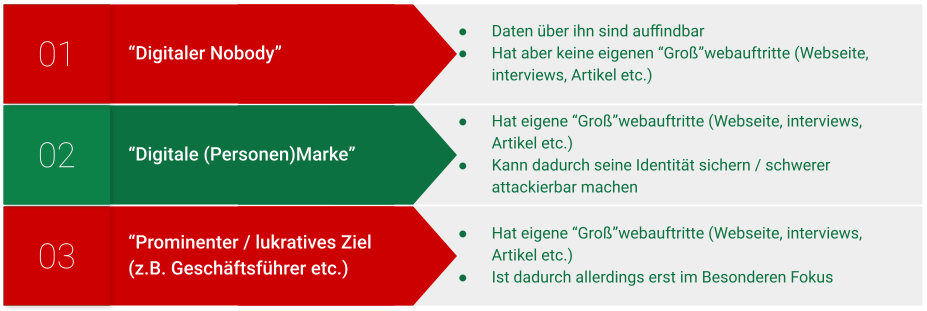

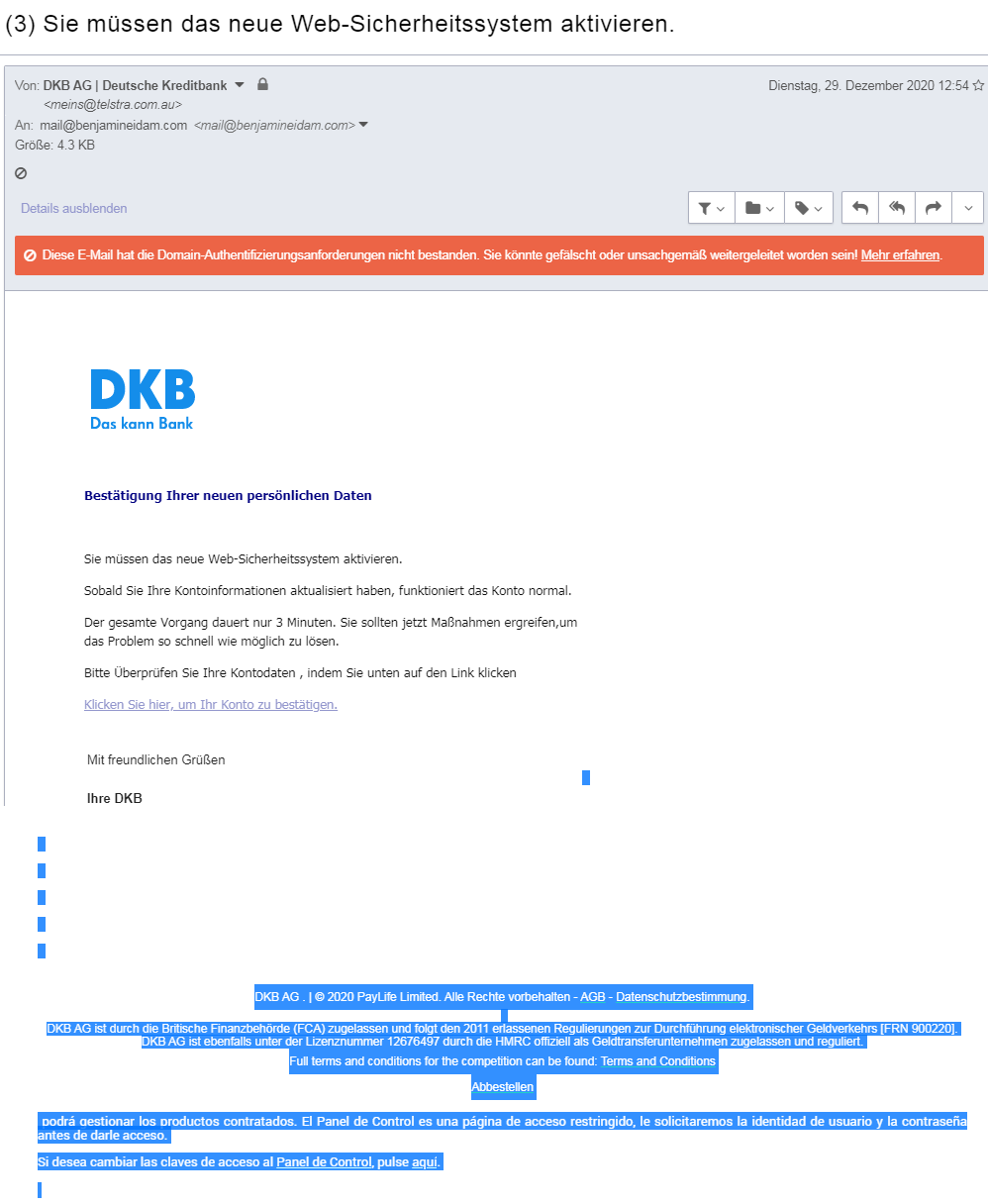

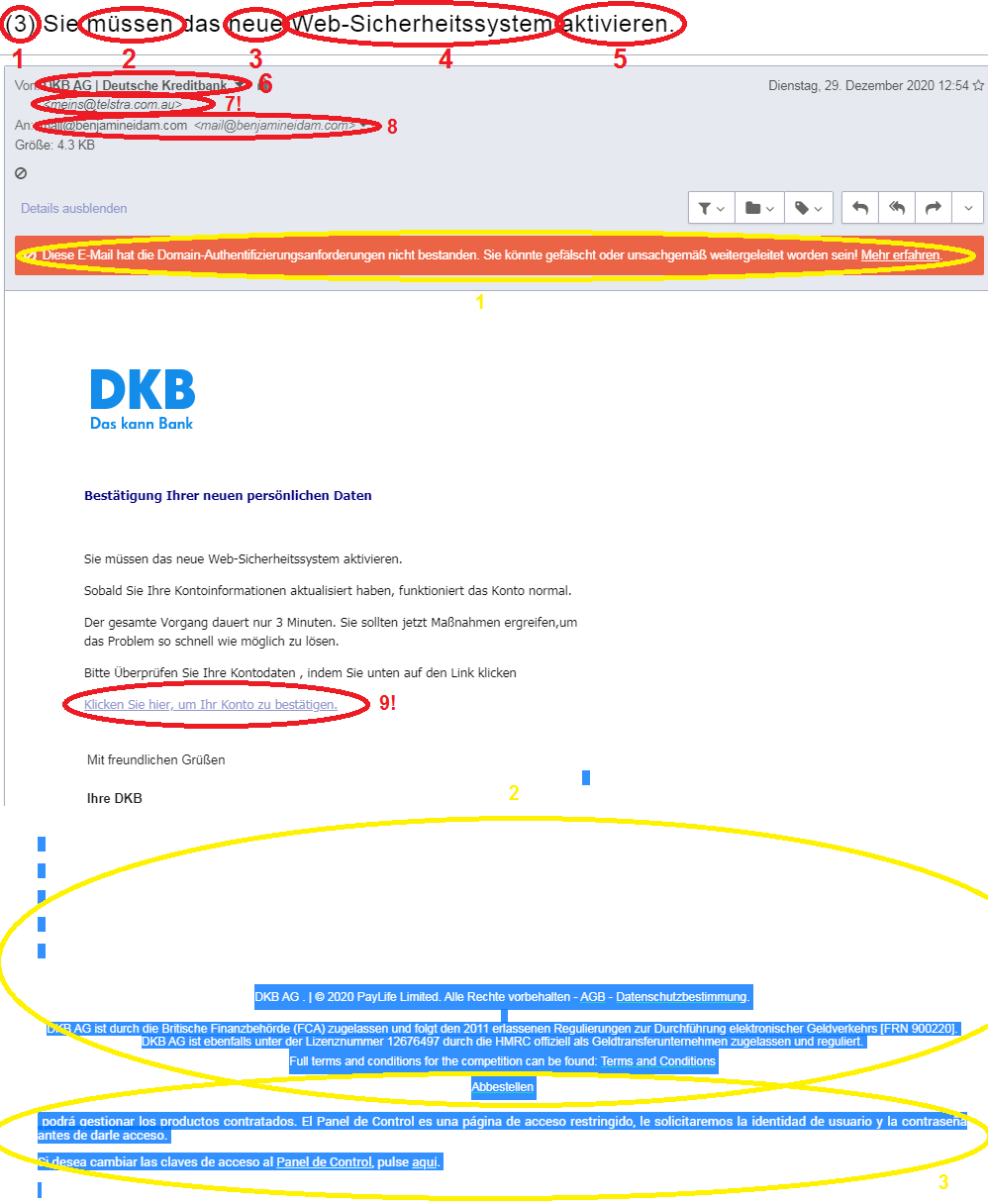

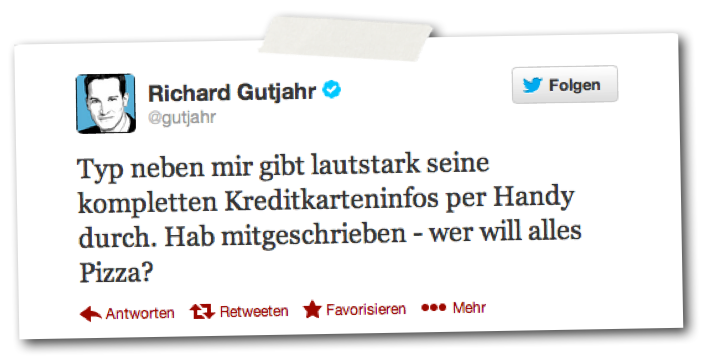

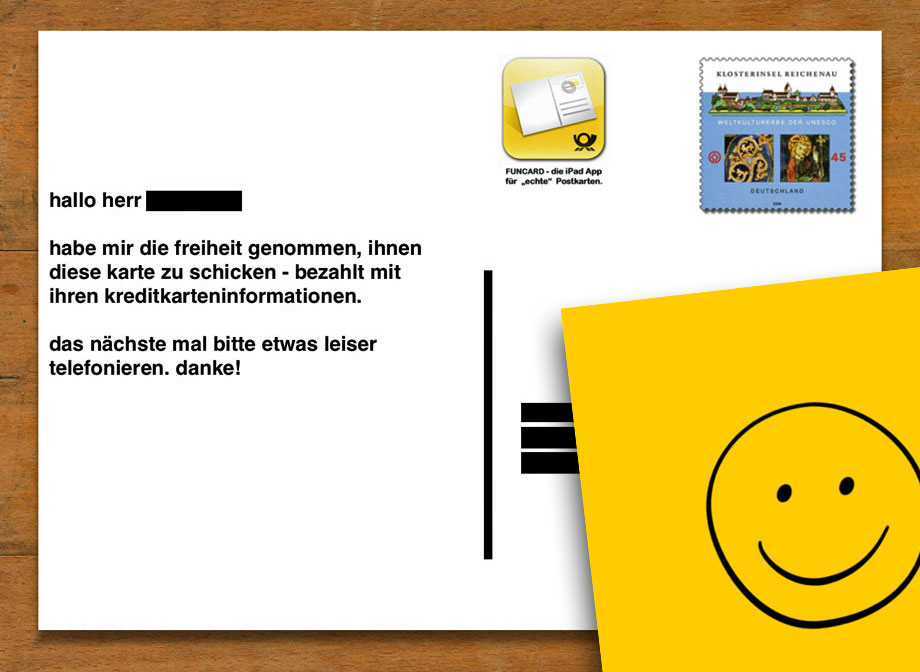

Ein Mensch lässt sich im Vergleich zu einem gehärteten System oft nahezu kinderleicht “knacken”.

Ein Mensch lässt sich im Vergleich zu einem gehärteten System oft nahezu kinderleicht “knacken”.