241.342 Opfer im Jahr 2020 allein in den USA - Wie du dich vor Phishing schützt

Phishing ist die größte Gefahr im digitalen Raum. Privatpersonen, Unternehmen, Staaten – Sie alle sind bereits durch Phishing beschädigt und erpresst worden.

Phishing wirkt vielleicht auf den ersten Blick harmlos. Doch hinter einer Fake E-Mail oder einem manipulierenden Anruf stecken oftmals Rufmordkampagnen, Spähattacken und Cyberangriffe die weltweite Systeme zerstören.

In diesem Artikel geht es um Phishing. Darum was Phishing ist, was es so gefährlich macht und wie du dich davor schützt.

Egal ob am Telefon oder per E-Mail.

Schritt für Schritt und mit Praxisbeispielen aus dem echten Leben erklärt.

Damit du keine weitere Nummer auf der nicht enden wollenden Liste von Angriffsopfern wirst.

In diesem Artikel geht es um eines der wichtigsten Themen des Internets. Beziehungsweise der Sicherheit im Internet. Es geht um den zentralen blinden Fleck deiner Cybersecurity:

Phishing.

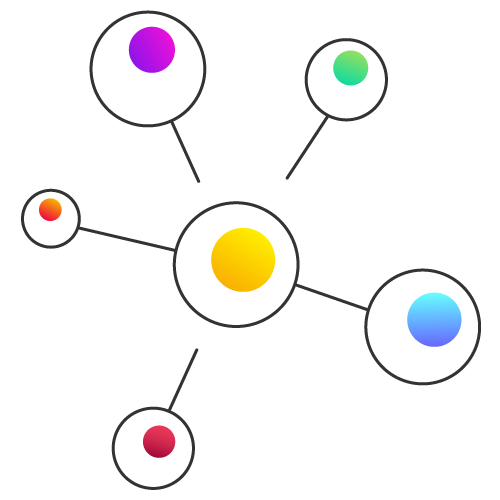

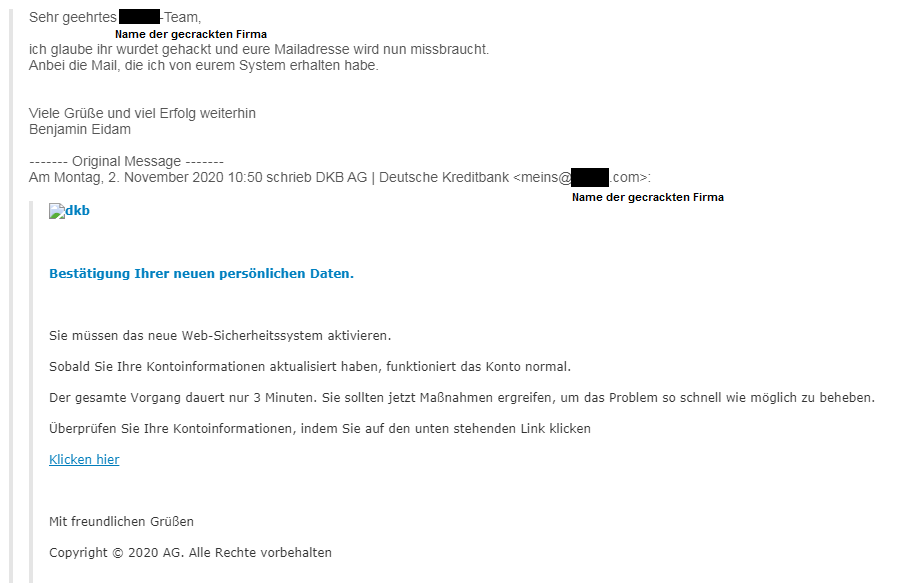

Nach dieser Lektüre weißt du, welche Alarmglocken bei diesem Bild läuten sollten und warum:

Was sich hinter jedem der markierten Punkte verbirgt und vieles mehr, jetzt.

Konkret erfährst du in diesem Artikel:

➡️ Was ist Phishing überhaupt genau?

➡️ Was genau passiert beim Phishing?

➡️ Wie gefährlich ist Phishing tatsächlich?

➡️ Welche Arten von Phishing werden wie angewendet und wer ist davon jeweils besonders gefährdet?

➡️ Alles rund um Phishing-Mails (Wie sie aussehen, woran du sie erkennst, was du tun solltest, wenn du draufgeklickt hast und vieles mehr)

➡️ Wie du nie wieder Opfer von Phishing-Mails wirst (Anhand echter Beispiele aus dem Alltag)

Bereit für mehr Sicherheit im digitalen Alltag? Dann lass uns loslegen!

Von vorn:

Level 1: Grundlagen

Was ist Phishing?

Phishing ist, einfach erklärt, der Versuch, an deine Daten zu kommen. Nur eben mit (sehr) unsauberen Mitteln. Und meistens im Cyberraum, also via Internet und Co.

Stell dir folgende Situation vor:

Jemand bietet dir an einem Limonadenstand ein Glas Zitronenwasser an. Vollkommen kostenlos. Alles, was du im Gegenzug tun sollst, ist, dem Limonadenstandbetreiber deine E-Mail-Zugangsdaten zu geben.

Wenn du dir jetzt denkst: What the Hedgefond? Warum sollte ich meine E-Mail-Zugangsdaten rausrücken? Und warum so leicht? Dann bist du mitten drin. Online wird dir natürlich niemand einen solch komischen Deal anbieten. Aber viele andere Varianten, um ähnliches zu erreichen.

Phishing ist mindestens so alt wie Limonadenstände. Genau genommen so alt wie das gezielte Einsetzen von Informationen, um anderen Menschen zu schaden und sich einen eigenen Vorteil daraus zu erschaffen.

Denn Informationen, bzw. Wissen, war schon immer Macht. Früher vor allem das Wissen um Ränkespielchen und militärische Informationen um Machthaber zu erpressen. Heute trifft es jeden. Technologie demokratisiert nicht nur die positiven Dinge wie freien Zugang zum Weltwissen. Manchmal bringt sie auch weniger erfreuliche Dinge mit sich.

Eine einfache Phishing-Definition

Wenn dir die Erklärung in Geschichtsform nicht genug Licht ins Dunkel bringt, hilft dir vielleicht eine kurze und knackige Phishing-Definition zum tieferen Verständnis:

Phishing Definition:

Phishing bezeichnet jeden Versuch, bzw. jede Handlung, die darauf abzielt, gegen den Willen und / oder ohne das Wissen des Informationsbesitzers / der Informationsquelle Informationen von diesem / dieser zu stehlen und / oder Zugang zu diesen Informationen zu erhalten.

Klingt auf den ersten Blick vielleicht etwas abstrakt, zwirbelt sich aber relativ schnell auf in 5 Schlüsselkomponenten:

- Versuch / Handlung: Es gibt einen Angreifer mit einer Intention.

- Gegen den Willen / ohne das Wissen: Gegenteil der Angreiferintention.

- Informationsbesitzer / Informationsquelle: Es gibt einen Angegriffenen.

- Informationen: Es gibt “Beute”.

- Stehlen / Zugang erhalten: Es gibt ein konkretes Ziel hinter dem Angriff.

Ich denke, das sollte als Phishing Definition ausreichen.

Das “Was” ist also klar. Phishing ist das “fischen” nach brauchbarem (Informationen). Und ähnlich wie ein Fisch nicht sonderlich erfreut darüber ist, an einer Angel baumelnd in einen Holzeimer geworfen und dann buchstäblich ausgeweidet zu werden, sind Phishing-Opfer nach einem Angriff selten fröhlicher als zuvor.

Warum heißt es aber Ph-ishing und nicht F-ishing, wenn es doch ums Datenangeln geht? Weil Phishing eine Kombination aus dem Ausflug auf die offene See und der Abkürzung

- Password-

- Harvesting

also “passwort-ernten” ist. (Und Hacker gern eigentümliche Schreibweisen mit “Ph” nutzen. Jede Subkultur hat Ihre Codes und Eigenheiten)

So wie der Laichgrund das “Feld” des Fischers ist, so ist das Internet das Feld der endlos nachwachsenden Ressource Passwörter, Zugangsdaten, Kreditkarteninformationen und mehr.

Deswegen, auch im Deutschen, Phishing.

Ausgesprochen wird “Phishing” übrigens praktisch gleich zu “fisching”. Besonders exakte Betoner können das “Ph” am Anfang natürlich noch etwas spitzer formen. Aber jeder versteht dich, wenn du phishing “gut-deutsch” wie „fisching“ aussprichst.

Kommen wir zum nächsten Fundament-Teil, dem “Wie”:

Die zwei primären (Angriffs)Arten des Phishings sind

- Social Engineering und

- Ausnutzen mangelnder Security Awareness (Was zum Großteil Social Engineering ist)

Mehr zu den beiden Phishing-Arten inklusive Beispielen und Verteidigungsstrategien erfährst du in meinen Artikeln zu Social Engineering und Security Awareness.

Also in kurz:

Phishing umfasst sämtliche Angriffe gegen Menschen um ohne / gegen deren Wissen an sensible Daten zu gelangen.

Ok. Das Intro haben wir also fast durch. Fehlt nur noch eines: Das “Wie genau”.

Es gibt wahrscheinlich mehr Phishing-Möglichkeiten als Moleküle im Universum, picken wir an dieser Stelle also nur 2 konkrete zur besseren Vorstellung heraus.

- Die Phishing-Kampagne: Vorbei die Zeiten, in denen Phishing-Angriffe offensichtlich schlecht gemachte Versuche der Informationsgewinnung sind. Mittlerweile hat sich bei der Cyberkriminalität eine ähnliche Professionalisierung durchgesetzt, wie im Online-Marketing. Deswegen sind Phishing-Attacken mehr und mehr keine Einzelfälle, sondern von langer Hand geplante und komplex verwobene Angriffs-Lawinen. Da gehen Mails mit gezielter vorheriger Informationsbeschaffung und persönlicher Beeinflussung des Mailempfängers und vielem mehr Hand in Hand. Wie die Vorbereitung für einen solchen “höherwertigen” Angriff aussehen kann, habe ich dir in meinem kostenlosen Webinar zur gezielten Internetrecherche exemplarisch aufgezeichnet.

- Das Phishing-Gewinnspiel: Eine weitere Kategorie von beliebten Phishing-Varianten sind Fake-Gewinnspiele. Bei diesen wird ein Gewinnspiel gefälscht / frei erfunden um an Nutzerdaten zu gelangen und mit diesen dann Unsinn zu treiben. Oder, noch einen Schritt weiter gegangen, auf Basis der so gewonnenen Daten die Gewinnspiel-Teilnehmer anzurufen und weitere, noch sensiblere Daten in Erfahrung zu bringen. (“Herzlichen Glückwunsch zum Gewinn! Natürlich brauchen wir jetzt Ihre Kontodaten, wie sollen wir Ihnen sonst Ihren Gewinn auszahlen? …”) Auch hier ist der Einzige wirkungsvolle Schutz das Wissen um richtige Informationsbeschaffung. Denn nur wenn ich etwas wirklich fundiert überprüfen kann, kann ich sicher entscheiden, wie ich weiter vorgehe. Wie du dabei konkret agieren kannst, zeige ich exemplarisch in meinem kostenlosen Webinar zur Online Recherche.

Ich denke jetzt sprechen wir beide dieselbe Sprache zum Thema Phishing.

Zeit für das nächste Level:

Level 2: Schlüsselwissen

Was passiert bei Phishing?

Wir wissen jetzt was es ist. Doch wie genau funktioniert es? Wie läuft eine typische “Phishing-Session” ab? Aus welchen Bestandteilen besteht sie?

Entzaubern wir das Unbekannte etwas.

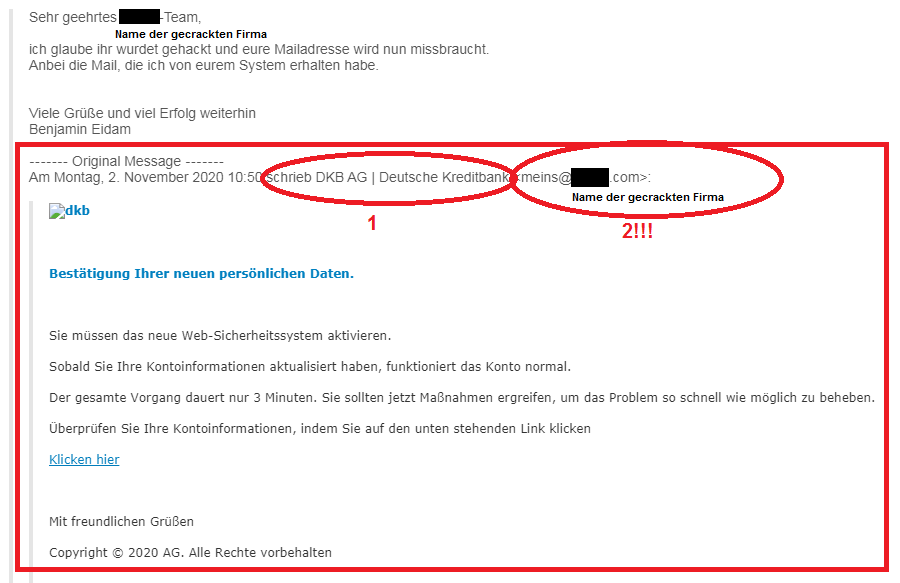

Bei Phishing passiert immer das gleiche, nur die individuellen Bestandteile ändern sich je nach konkretem Fall:

- Die eigenen Kommunikationsdaten sind in fremde Hände geraten und bilden das Fundament der Phishing-Attacke.

- Auf Basis der eigenen Daten wird ein Angriff unternommen. Entweder direkt oder indirekt um noch mehr sensible Daten zu erhalten um dann den Angriff mit mehr Wucht / höherer Erfolgswahrscheinlichkeit auszuführen.

- Ist der Angriff erfolgreich und das eigene System geknackt, geschieht der tatsächliche Schaden: Wie Wasser, das nach einem Dammbruch das Tal flutet, schlägt die “Schadphase” zu. Diese kann aus den verschiedensten Dingen und Kombinationen dieser Dinge bestehen. Von simplem Datendiebstahl über Ransomware bis hin zum Cryptojacking ist dabei alles im Rahmen des Möglichen.

Hier auch nochmal als handliche Infografik auf einen Blick:

Wir wissen was Phishing ist und woraus es sich zusammensetzt. Doch wie “schlägt” sich Phishing im Kontext anderer Angriffsmethoden?

Zeit für das große Grundlagenwissen-Finale zum Thema Phishing:

Phishing und der Rest: Das “Who is Who” der virtuellen Angriffsmethoden auf einen Blick

Den Fundamenten des Phishings haben wir uns jetzt hinreichend gewidmet.

Schauen wir uns nun kurz an, wo Phishing sich im Vergleich zu anderen Onlinegefahren einordnet.

Am häufigsten werde ich in meinen Webinaren zur Abgrenzung von Phishing zu Skimming, Hacking und Spam gefragt. Stellen wir diese 4 Gauner also mal gegenüber:

| Ablauf | Angriffsziel | Methode | |

| Phishing |

| Buchstäblich jeder. Je mehr Macht / Geld / Einfluss etc. vorhanden ist, desto lohnenswerter. Aber auch bei „normalen“ Menschen lohnt sich ein Angriff. Und sei es nur um Sie zum Teil eines Folgeangriffs zu machen. | Phishing ist eine hinterhältige Unterart des Spam. Beim Phishing werfen die Angreifer Ihre virtuelle „Angel“ aus und warten darauf, dass das Opfer klickt / zubeißt. Und ähnlich wie beim echten fischen ist das Opfer nach dem Biss nahezu chancenlos ausgeliefert. |

| Skimming |

| Jeder, der an Geldschnittstellen wie Bankautomaten Geld abholt. | Skimming ist wie Phishing, nur spezifischer. Beim Skimming werden ebenfalls Daten von dir abgesaugt, nur hier ausschließlich direkt geldbezogen. |

| Hacking |

| Jeder, bei dem es sich aus Hackersicht lohnt. Kann ein Unternehmen sein, kann ein Staat sein, kann eine Privatperson sein. | Ein Fremder übernimmt das eigene System und/oder manipuliert dieses. Hacking kann in verschiedensten Varianten mit Phishing kombiniert werden, chronologisch wie technisch. |

| Spam |

| Ziel von Spammern ist es, Gewinn über Werbeklicks von Spam-Opfern auf Links in Spam-Mails erzielen. Da dies allerdings nur die wenigsten tun, wird prinzipiell jeder mit einer E-Mail-Adresse mit Spam überzogen. | Unmengen von Spammails in jeden Winkel versenden. Nach dem “Gießkannen-Prinzip” Gewinne damit einfahren. Spam- und Phishing-Mails sehen sich manchmal sehr ähnlich. Manchmal hat eine Fake-E-Mail auch sowohl Phishing- als auch Spamcharakter. |

Hier mal ein Beispiel für eine etwas ausgeklügeltere Phishing-Mail:

Wenn du dich jetzt fragst, was an dieser Mail auffällig ist und woran du in wenigen Sekunden erkennst, dass es sich hierbei um eine Phishing-Mail handelt, bist du in meinem Phishing-Mail-Artikel goldrichtig.

Hier einige der Angriffspunkte, welche beim Skimming attackiert, bzw. manipuliert werden können auf einen Blick:

Mehr zum Thema Skimming erfährst du in einem anderen Artikel, den ich hier verlinke, sobald er fertig ist.

Gefahr oder bloß nervig? Die Bedeutung von Phishing

Nachdem wir Phishing mittlerweile besser kennen als unseren Nachbarn wird es Zeit diesen Angriffsvektor einzuordnen.

Und damit die Antwort auf die Frage zu geben:

Welche Bedeutung hat Phishing für meinen digitalen Alltag?

Die Kurzantwort konnte ich glaube ich weiter oben bereits hinreichend geben: Eine enorme Bedeutung! Egal ob als Privatperson oder in Unternehmen, ein falscher Klick kann Milliarden kosten, Karrierepfade beenden und Leben zerstören. Mehr zum Thema Bedeutung von Phishing findest du auch in meinem Artikel zum Thema:

Hier findest du mehr zur Bedeutung von Phishing für deinen Alltag und dich (Artikel)

Kommen wir zu den verschiedenen Phishing-Arten:

Welche Arten von Phishing gibt es?

Schauen wir uns die gängigsten Phishing Arten und die häufigsten Medien an, in welchen man auf diese Arten trifft.

Auf einen Blick sieht die Welt des Phishings grob ungefähr so aus:

Jede der Phishing Arten auf der x-Achse kann mit fast jedem Angriffsmedium auf der y-Achse kombiniert werden.

Da prinzipiell jede dieser Phishing-Arten einen eigenen Artikel verdient, verlinke ich hier nach und nach eben diese, sobald ich sie geschrieben habe.

Exemplarisch für alles außer Mails hier mal am Beispiel Telefon:

Warum ist Phishing per Telefon so “lukrativ und verlockend”? Weil die direkte Beeinflussbarkeit für “ungehärtete”, also nicht zum Thema Sicherheit weitergebildete Mitarbeiter bei Telefonaten vergleichsweise hoch ist. Und der Angreifer, anders als zum Beispiel beim direkten Gespräch, dennoch nahezu unerkannt agieren kann.

Der einzige wirkliche Nachteil von Phishing per Telefon ist der, dass es nicht skalierbar ist. Und dieser Nachteil ist derart groß, dass relativ betrachtet Telefon-Phishing recht selten vorkommt.

Schauen wir uns das Thema Phishing Anruf etwas näher an:

Seltener aber persönlicher: Der Phishing Anruf

Da Phishing Anrufe so etwas wie die Präzisionswaffen für besondere Fälle sind, habe ich mich diesen in einem Artikel ausführlich gewidmet:

In diesem Artikel gehe ich unter anderem darauf ein:

- Was Phishing Anrufe so gefährlich macht

- Wie Phishing Anrufe „vor deinen Augen“ dein Gehirn kidnappen.

- Wie du dich ganz leicht vor derartigen Angriffen schützen kannst, indem du eine einfache 4-Punkte-Checkliste abhakst.

Was uns zum „Standard“ des Phishing führt. Der Phishing-Mail:

Das „Bread & Butter“ im Phishing: Phishing Mails

Das Feld der Phishing Mails ist so groß wie es gefährlich ist. Die Spannweite reicht dabei von generischem Spam, der hundertmillionenfach ins Internet geworfen wird wie Pflanzensamen. Und dabei durch schlichte Wahrscheinlichkeitsrechnung erfolgreich ist.

Bis hin zu personenspezifisch maßgeschneiderten Mails, denen manchmal monatelange Recherche und Observierung der Zielperson vorausgeht. Denn bei diesen Spear-Phishing oder auch Whaling Mails muss nur ein einziger Klick passen.

Da dies den Rahmen dieses Artikels mehr als sprengen würde, habe ich dazu einen eigenen Artikel geschrieben:

Was Phishing Mails sind und wie du sie identifizieren und entschärfen kannst. (Artikel)

In diesem erfährst du unter anderem:

- Wie ein einziger Klick eine komplette Firma für Wochen zum Stillstand gezwungen hat.

- Wie Phishing-Mails aufgebaut sind.

- Warum du überhaupt Phishing-Mails bekommst.

- Konkrete Beispiele aus der Praxis anhand derer du erkennen kannst, was Phishing Mails ausmacht.

Was uns zum letzten Abschnitt dieses Artikels führt. Dem Schutz vor Phishing:

Level 3: Praxis

Phishing Schutz: Und nun?

Jetzt weißt du also wie solche Angriffe und Mails aussehen, woran du sie erkennst und was die Ziele und Wege zum Ziel von Angreifern sind.

Doch wie nun weiter?

Den effektivsten Phishing Schutz hast du bereits kennengelernt: Deine Fähigkeit Phishing Angriffe zu identifizieren und Ihnen zu widerstehen.

Anders formuliert: Deine Security Awareness. Dein digitales Sicherheits-Bewusstsein. Du bist dir jetzt bewusst, dass Link nicht gleich Link ist. Du weißt jetzt wie ein Anhang komplette Serverfarmen zerstören kann. Du weißt, dass auch du im Fadenkreuz stehst.

Sehr gut! Allein durch dieses Wissen bist du „härter“ bzw. stärker „gehärtet“. Also sicherer im Digitalraum.

Weitere Schutzmaßnahmen gegen Phishing können sein:

- Verschärfte Einstellungen bei Spamfiltern und Antiviren-Software

- Der Einsatz verschlüsselter Container und Passwortsafes

- Das Härten aller insgesamt beteiligter IT-Systeme

- Und vor allem: Das ständige Training der eigenen Achtsamkeit!

Das klappt im Rahmen von Security Awareness / Social Engineering Trainings meist ganz gut. Wenn ich dich dabei unterstützen soll, melde dich gern bei mir.

Auch hilfreich um ein Gefühl für die Bedrohungslage zu bekommen, kann das Phishing Radar sein:

Auf diesem findest du stets die aktuellsten Großangriffe und deren momentane Gestalt.

Phishing – Fazit

Das soll es für jetzt zum Thema Phishing erst einmal gewesen sein.

Ich hoffe, ich konnte dich bei deiner digitalen Sicherheit unterstützen.

Welche Erfahrungen hast du mit Phishing schon gemacht? Was soll ich im nächsten Update dieses Artikels noch ergänzen?

Schreib‘ es mir gern in die Kommentare! Bis dahin, stay safe!

Ben

Wo gibt es mehr? Weitere Inhalte, Trainings und mehr von mir zur Cybersecurity

Sollten dir all diese Ressourcen, Anleitungen und Handreichungen noch immer nicht genügen, biete ich auch noch Cybersecurity Trainings an.

Mein Schwerpunkt liegt dabei auf der “Sicherung” des Menschen, also Security Awareness.

Mehr dazu findest du auf meiner Seite zu meinen Cybersecurity Trainings oder meinen Security Awareness Trainings.

Onlinekurs

Grundlagen und Anwendungen rund um die Cybersicherheit des eigenen Unternehmens. Aufgeteilt in 6 Module und jederzeit nutzbar.

Fragen und Antworten

Online ausgeführte Frage und Antwort-Runden mit verschiedenen Teilnehmern.

Individuelle Schulungen

Maßgeschneiderte Lösungen für Ihre konkreten Cybersecurity-Probleme.

All In-One

Gesamtpaket aus Cybersecurity, digitaler Transformation und dem Einsatz künstlicher Intelligenz.