Vollautomatisch zu sicheren Mitarbeitern im Cyberraum

Die dicksten Firewalls bringen nichts, wenn der Torwächter die Brücke herunterlässt.

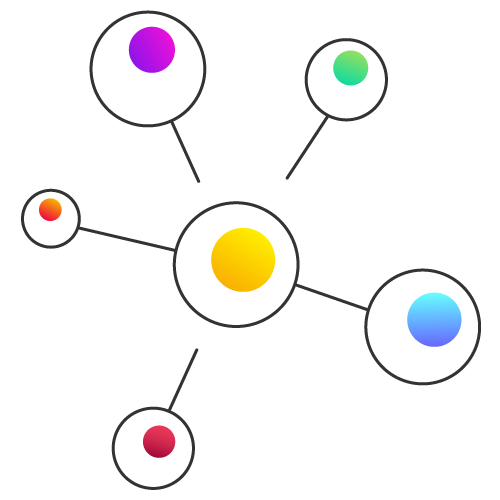

Dieses bewährte 7-Schritt-Programm verwandelt Ihre Mitarbeiter von möglichen Gefahrenquellen in digitale Bodyguards Ihrer Firma.

Herr Müller

Leiter der Cybersicherheit der Bundeswehr

Warum dieser Ansatz Ihre Mitarbeiter sicher macht - und die anderen nicht

Erfahre, wie du dein Unternehmen kugelsicher gegen Attacken machst - ohne jedes Vorwissen.

Die meisten Schulungen, Inputs und Cybersecurity Trainings gehen ungefähr so vor:

- Panikmache: Es ist sehr wichtig, dass ihr (die Mitarbeiter) auf eure Sicherheit im Internet achtet, denn dort passieren [verschiedene Beispiele für Hackings und sonstige Angriffe in variierenden Detailgraden]

- Leitfaden: Hier ist was ihr tun müsst: [Mitarbeiter bekommen eine Checkliste, ein Handbuch, manchmal sogar ein Poster und ein Plüschtier um von jetzt an sicher im Netz zu agieren]

- Test: (Optional) Rekapitulation und Überprüfung des Gelernten: [Manchmal in Form eines kleinen Tests, manchmal eine Fragerunde]

Sehr gut! Damit haben wir in kurzer Zeit die Sicherheit des Unternehmens erhöht!

Problem: Haben Sie nicht.

Manche Unternehmen machen das etwas besser. Sie gehen datengetrieben mit vorher-nachher-Tests vor. Liefern beeindruckende, bunte Kurven über die gemessenen Fortschritte der Mitarbeiter und machen daran Ihren Erfolg fest.

Auch nicht schlecht. Verfehlt aber leider noch immer den Kern des Ganzen.

Wie gehe ich vor? Menschen- Gewohnheits- und Gehirngerecht:

- Verständnis des Digitalraums und der grundlegenden Unterschiede von digitalem und physischem. Einen Spind kann man abschließen und den Schlüssel spürbar einstecken. Mit einer Datei wird das schwierig. Nur wenn man digital denken kann, kann man sich digital schützen.

- Verständnis von Angriffsarten- und Motivationen: Nur wenn ich weiß, warum und wie jemand hinter mir her ist, kann ich mich dagegen wehren. Im Beruf und privat.

- Verständnis von Gehirn* und Mensch**: Nur wenn ich weiß, wie Angreifer mich gezielt „ausschalten“ und mich aushebeln können, kann ich mich dagegen wehren. Und die praktischen Anleitungen dazu bekommen Sie gleich noch mit dazu.

Ich sichere und härte Ihre Mitarbeiter, indem ich Ihnen neue Gewohnheiten und Denk-Werkzeuge gebe und ihr Bewusstsein schärfe.

* Zum Beispiel indem wir auf das Thema „Amygdala-Hijacking“ eingehen. Also das gezielte Ausschalten der kritischen Denk- und Handlungsfähigkeit durch Ausüben von Druck und Stress. Mehr dazu hier.

** Zum Beispiel indem wir Gewohnheiten unter die Lupe nehmen, aufzeigen wie diese entstehen und gezielt sichere Routinen aufbauen.

Inhalte

Mit diesen Lösungen machen wir ihr Unternehmen gemeinsam kugelsicher gegen Social Engineering und Social Hacking Attacken.

Kein Vorwissen notwendig.

1. Warum und wie du angegriffen wirst – Und wie du dich davor schützt

Um sich verteidigen zu können, muss man den Angriff verstehen

- Warum sich Cyberangriffe extrem lohnen – trotz milliardenhoher Ausgaben für Sicherheit.

- 432.000.000.000 $ – Cyberkriminalität ist real und tut weh.

- Warum Cyberangriffe jeden treffen der älter als 16 ist.

- Die 15 beliebtesten Angriffsvektoren und Einfallstore von Cyberkriminellen.

- Grundlagen von Datenschutz und Datensicherheit.

- Die 35 besten Abwehrstrategien gegen Cyberattacken.

- Scams – Was sie auszeichnet, was sie so gefährlich macht und wie man sich vor Ihnen schützt.

- Phishing in der Tiefe – Wie man dem Speer der Angreifer entkommt.

2. Die 2 Dinge die du wissen musst um digital kugelsicher zu sein

Cybersecurity Fundamentalwissen

- Wie du verstehst, was du weder anfassen noch spüren kannst – Das Swiss-Cheese Model.

- 2 Schlüssel: Menschen und Systeme.

- Warum man alles findet, wenn man weiß, wie man suchen muss – Funktionsweise von Internet und Suchmaschinen in der Tiefe.

- Wie Angreifer (fast) alles über Ihre Firma und Sie in Erfahrung bringen – mit kostenlosen, anonymen Tools in wenigen Minuten (Live-Beispiel).

- Die wichtigste Anleitung zum Schutz digitaler Systeme – Erklärt und eingebettet.

- „Nur wenn du verstehst, kannst du verstehen – die wichtigsten Vokabeln der Cybersicherheit einfach und verständlich erklärt.

- Die 3 Grundregeln der Cybersicherheit.

- Decision Making – Wie Kampfjetpiloten Entscheidungen treffen – und wie du dadurch deine Sicherheit erhöhst.

3. Wie man Menschen härtet

Psychologie, Evolutionsbiologie und Gewohnheiten

- Welche unkorrigierbaren Schwächen Menschen in der Cybersicherheit haben – und wie du dennoch sicher bist (Daten & Algorithmen verstehen).

- Warum die Firmenkultur eine Sicherheitsschwachstelle sein kann – Und wie du sie im Cyberkampf zu deinem Vorteil nutzt.

- Menschen lesen – Grundlagen der Körpersprache.

- Der Trick der dich mental ausknipst – Amgydala-Hijackings.

- 2 Techniken dank denen du mühelos nahezu alle Löcher in deiner Cyberverteidigung stopfst – Mentale Modelle.

- Kinderleicht jeden Mitarbeiter gegen Cybermanipulation härten – Prinzipien.

- Wie man Routinen von Angriffsmöglichkeiten in Schutzmechanismen verwandelt – Gewohnheiten.

- Was Evolution mit Cybersicherheit zu tun hat und wie man sie gezielt zum eigenen Vorteil einsetzt – Die 1%+ Methode.

4. Wie man Systeme härtet

Software und deren richtiger Einsatz

- Welche Programmarten du brauchst um sicher zu sein (Passwortsafes, Daten- und Dateiensafes, Hürden wie Firewalls, AntiVirenprogramme etc.).

- Wie du dir nie wieder Passwörter merken muss und zeitgleich sicherer bist als je zuvor.

- Wenn Daten so sicher sind, das Geheimdiensten nur noch Gewalt bleibt.

- Warum manchmal mehr tatsächlich besser ist – x-Faktoren-Authentifizierung.

- Warum ein „S“ nicht nur Superman sicher macht – SSL-Zertifikate und deren Bedeutung.

- Mailprogramme.

- Sicherheitshardware.

- Wie Geheimdienste Terroristen anhand Ihrer Stromleitungen finden – Sicherheitstipps für Fortgeschrittene.

5. Was du machst wenn dich statt Menschen nur noch Programme angreifen

Die Zukunft der Cybersecurity

- Warum es sich nicht nur so anfühlt, als würde alles immer schneller gehen – und was das für die eigene Sicherheit bedeutet – exponentielles Wachstum.

- Wenn Jahrmilliarden zu Sekunden werden – Die Auswirkung von Quantencomputern auf die Cybersicherheit.

- Warum dich in 3 Jahren nur noch Algorithmen ausrauben – Cybersicherheit im Zeitalter künstlicher Intelligenz.

- Warum Individualisierung im Cyberspace nicht unbedingt gut sein muss – Wie datengetriebene Angriffe automatisch auf Ihre Opfer maßgeschneidert werden.

- Warum es schon zu spät für deine Systeme sein kann, ohne das du es weißt oder mitbekommst – Multidimensionale Angriffsszenarien.

- Wieso IoT die Gesamtlage nicht einfacher macht – Wie Cybersecurity aussehen kann, wenn jedes Gerät am Netz hängt.

- Wie ein Blick an die Spitze der Wirtschaft die Zukunft der Cyberkriminalität verrät – Cyberkriminalität as a Service.

- Weitere Trends und Technologien, welche die Cybersecurity beeinflussen.

6. Wie du im Voraus erkennst, ob sich ein Sturm über deiner Marke zusammenbraut

Shitstorm-Prevention

- Was „Krisenmanagement“ tatsächlich bedeutet.

- Grundlegende Dynamiken im Netz (Trolle, „waffenfähiger Autismus“ etc.).

- Gründe und Auslöser von Krisen.

- Richtige Vorbereitung auf Shitstorms.

- Tipps und Routinen für den Firmenalltag.

- Ein Handbuch für den Ernstfall.

- Wie richtige Nachbereitung nach einem überstandenen Shitstorm funktioniert.

- Hervorragende und katastrophale Praxisbeispiele – und was du daraus lernen kannst.

7. Bonus: Innovation

Gewinnbringend und sicher vom Start weg

- Grundlagen der Innovation

- Wie Design Sprints Innovation in den Turbomodus schicken.

- Wie man Sicherheit von vorn herein in den Innovationsprozess einbackt.

- Der Business Model Canvas – Eine Schablone für erfolgreiche Geschäftsmodelle.

- Wie du mit Rapid Validating Kunden gewinnst, bevor du viel Geld in Produktbau steckst.

- Wie Growth Hacking deinen Umsatz kickstarten kann.

- Nie wieder ideenlos mit den richtigen Kreativitätstechniken.

- Anleitung zum kugelsicheren Einbau von Innovationen am Beispiel künstlicher Intelligenz.

Für wen ist das 7-Schritte-System geeignet?

Erfahre, wie du dein Unternehmen kugelsicher gegen Attacken machst - ohne jedes Vorwissen.

Das System ist für alle Unternehmen geeignet, auf die eine oder mehr der folgenden drei Aussagen zutrifft:

- Wir besitzen und / oder verarbeiten wertvolle und / oder sensible Daten.

- Wir beschäftigen mehr als 10 Mitarbeiter mit Zugriffen zu unseren Computersystemen.

- Unser Produkt und die Integrität unserer Systeme ist wichtig für unsere Reputation und die Beziehung unseren Kunden gegenüber.

Fragen & Antworten

Erfahre, wie du dein Unternehmen kugelsicher gegen Attacken machst - ohne jedes Vorwissen.

Mein Ansatz setzt bei Gewohnheiten und biologisch natürlichen Prägungen der Nutzer an.

Ich mache Sicherheit zur leichtesten Option und damit völlig automatisch zur Normalität. Mein Programm macht aus dem Zielverhalten der Sicherheit das Standardverhalten des Alltags.

Die meisten anderen Ansätze versuchen entweder über die Motivation Angst Mitarbeiter zu mehr Cybersicherheit zu animieren. Oder mittels überkomplexen, technischen Systemen.

Leider haben beide Ansätze kein gutes Kosten-Nutzen Ergebnis. Und oftmals nicht einmal langfristige Wirkung.

Ich werde oft gefragt, ob es überhaupt Sinn ergibt, jeden noch so technisch fremden Mitarbeiter härten zu wollen.

Oder ob es nicht einfacher ist, den Modus „betreutes Klicken“ noch viel enger festzuzurren.

Auch wenn der zweite Ansatz grundlegend keine schlechte Idee ist, bedeuten mehr wachsame Mitarbeiter immer mehr Schutz.

Und jeder Mitarbeiter, der sich die Schuhe zubinden kann, kann auch zum „Cyber-Wachposten“ ausgebildet werden.

Die simple Mathematik gewinnt hier: 1.000 Sicherheitskräfte sind besser als 10.