Eine einfache Phishing-Definition

Wenn dir die Erklärung in Geschichtsform nicht genug Licht ins Dunkel bringt, hilft dir vielleicht eine kurze und knackige Phishing-Definition zum tieferen Verständnis:

Phishing Definition:

Phishing bezeichnet jeden Versuch, bzw. jede Handlung, die darauf abzielt, gegen den Willen und / oder ohne das Wissen des Informationsbesitzers / der Informationsquelle Informationen von diesem / dieser zu stehlen und / oder Zugang zu diesen Informationen zu erhalten.

Klingt auf den ersten Blick vielleicht etwas abstrakt, zwirbelt sich aber relativ schnell auf in 5 Schlüsselkomponenten:

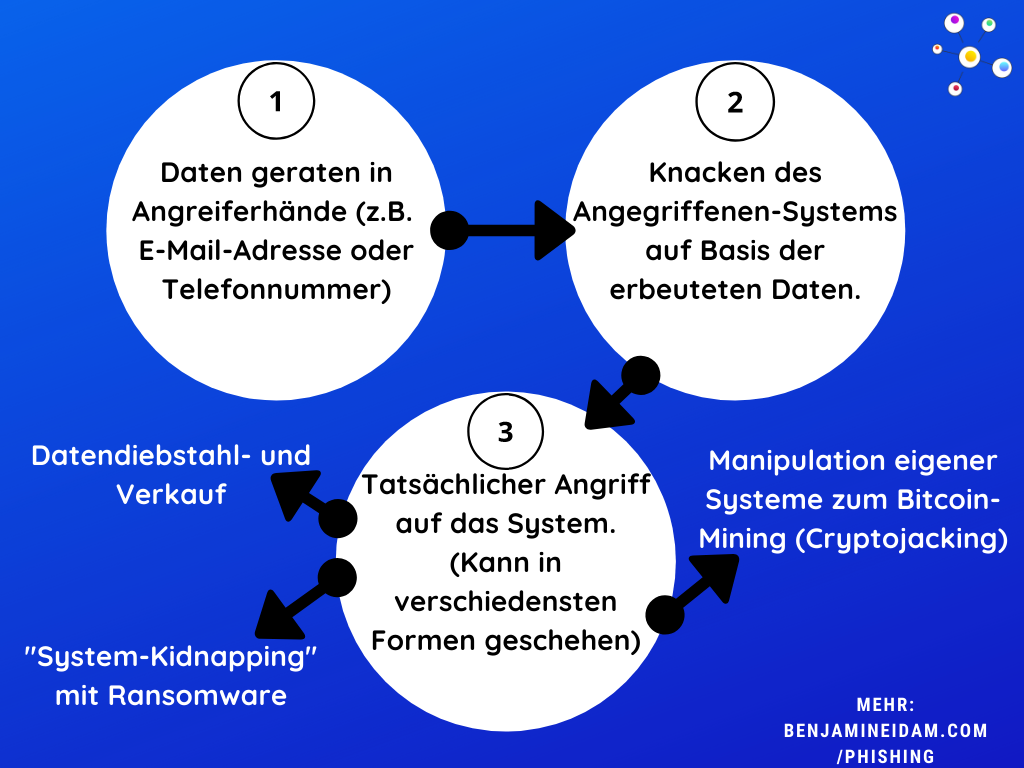

- Versuch / Handlung: Es gibt einen Angreifer mit einer Intention.

- Gegen den Willen / ohne das Wissen: Gegenteil der Angreiferintention.

- Informationsbesitzer / Informationsquelle: Es gibt einen Angegriffenen.

- Informationen: Es gibt “Beute”.

- Stehlen / Zugang erhalten: Es gibt ein konkretes Ziel hinter dem Angriff.

Ich denke, das sollte als Phishing Definition ausreichen.

Das “Was” ist also klar. Phishing ist das “fischen” nach brauchbarem (Informationen). Und ähnlich wie ein Fisch nicht sonderlich erfreut darüber ist, an einer Angel baumelnd in einen Holzeimer geworfen und dann buchstäblich ausgeweidet zu werden, sind Phishing-Opfer nach einem Angriff selten fröhlicher als zuvor.

Warum heißt es aber Ph-ishing und nicht F-ishing, wenn es doch ums Datenangeln geht? Weil Phishing eine Kombination aus dem Ausflug auf die offene See und der Abkürzung

also “passwort-ernten” ist. (Und Hacker gern eigentümliche Schreibweisen mit “Ph” nutzen. Jede Subkultur hat Ihre Codes und Eigenheiten)

So wie der Laichgrund das “Feld” des Fischers ist, so ist das Internet das Feld der endlos nachwachsenden Ressource Passwörter, Zugangsdaten, Kreditkarteninformationen und mehr.

Deswegen, auch im Deutschen, Phishing.

Ausgesprochen wird “Phishing” übrigens praktisch gleich zu “fisching”. Besonders exakte Betoner können das “Ph” am Anfang natürlich noch etwas spitzer formen. Aber jeder versteht dich, wenn du phishing “gut-deutsch” wie „fisching“ aussprichst.

Kommen wir zum nächsten Fundament-Teil, dem “Wie”:

Die zwei primären (Angriffs)Arten des Phishings sind

- Social Engineering und

- Ausnutzen mangelnder Security Awareness (Was zum Großteil Social Engineering ist)

Mehr zu den beiden Phishing-Arten inklusive Beispielen und Verteidigungsstrategien erfährst du in meinen Artikeln zu Social Engineering und Security Awareness.

Also in kurz:

Phishing umfasst sämtliche Angriffe gegen Menschen um ohne / gegen deren Wissen an sensible Daten zu gelangen.

Ok. Das Intro haben wir also fast durch. Fehlt nur noch eines: Das “Wie genau”.

Es gibt wahrscheinlich mehr Phishing-Möglichkeiten als Moleküle im Universum, picken wir an dieser Stelle also nur 2 konkrete zur besseren Vorstellung heraus.

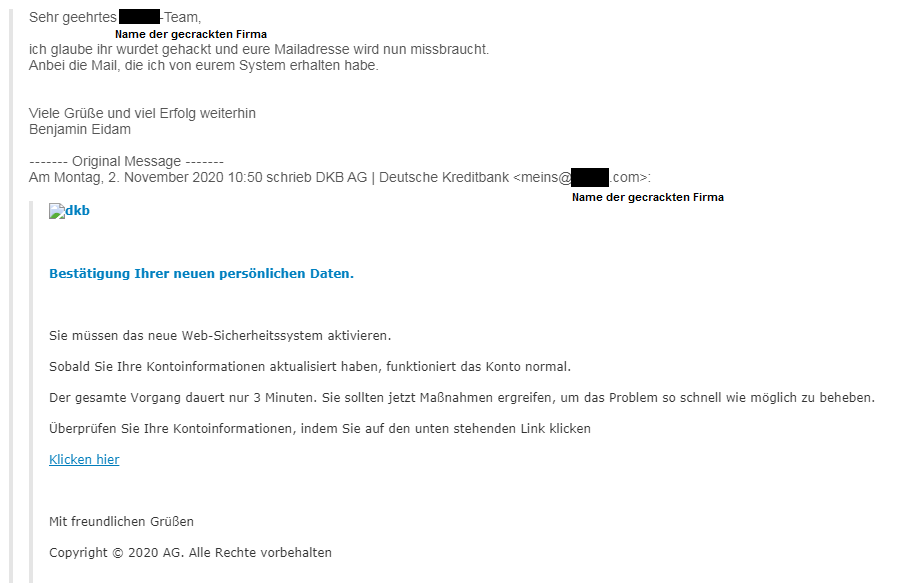

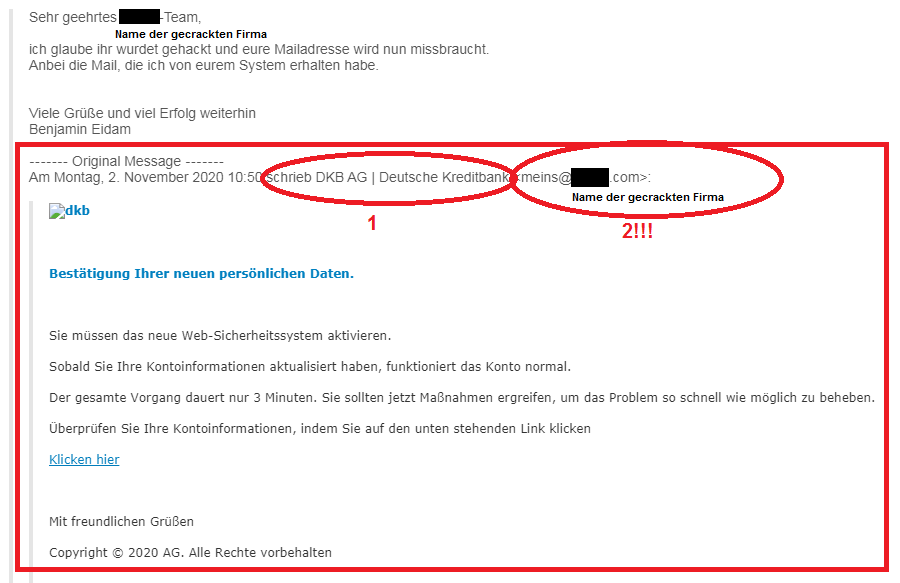

- Die Phishing-Kampagne: Vorbei die Zeiten, in denen Phishing-Angriffe offensichtlich schlecht gemachte Versuche der Informationsgewinnung sind. Mittlerweile hat sich bei der Cyberkriminalität eine ähnliche Professionalisierung durchgesetzt, wie im Online-Marketing. Deswegen sind Phishing-Attacken mehr und mehr keine Einzelfälle, sondern von langer Hand geplante und komplex verwobene Angriffs-Lawinen. Da gehen Mails mit gezielter vorheriger Informationsbeschaffung und persönlicher Beeinflussung des Mailempfängers und vielem mehr Hand in Hand. Wie die Vorbereitung für einen solchen “höherwertigen” Angriff aussehen kann, habe ich dir in meinem kostenlosen Webinar zur gezielten Internetrecherche exemplarisch aufgezeichnet.

- Das Phishing-Gewinnspiel: Eine weitere Kategorie von beliebten Phishing-Varianten sind Fake-Gewinnspiele. Bei diesen wird ein Gewinnspiel gefälscht / frei erfunden um an Nutzerdaten zu gelangen und mit diesen dann Unsinn zu treiben. Oder, noch einen Schritt weiter gegangen, auf Basis der so gewonnenen Daten die Gewinnspiel-Teilnehmer anzurufen und weitere, noch sensiblere Daten in Erfahrung zu bringen. (“Herzlichen Glückwunsch zum Gewinn! Natürlich brauchen wir jetzt Ihre Kontodaten, wie sollen wir Ihnen sonst Ihren Gewinn auszahlen? …”) Auch hier ist der Einzige wirkungsvolle Schutz das Wissen um richtige Informationsbeschaffung. Denn nur wenn ich etwas wirklich fundiert überprüfen kann, kann ich sicher entscheiden, wie ich weiter vorgehe. Wie du dabei konkret agieren kannst, zeige ich exemplarisch in meinem kostenlosen Webinar zur Online Recherche.

Ich denke jetzt sprechen wir beide dieselbe Sprache zum Thema Phishing.

Zeit für das nächste Level: