Dieser Beitrag ist Teil meiner Reihe zum Thema Cybersicherheit. Alles auf einen Blick zum Thema Cybersecurity findest du hier. Außerdem habe ich Artikel geschrieben zu den Theman: Security Awareness, Cyber Security generell, Internetrecherche, IT Security Lösungen und IT-Sicherheit allgemein, Informationssicherheit, Internetkriminalität und Cybercrime, Phishing und spezifischen Schutzwerkzeugen wie zum Beispiel VeraCrypt und Keepass. Mehr zum jeweiligen Artikel findest du beim Klick auf das jeweilige Wort. (Alle Schlagworte ohne Link darüber werden noch veröffentlicht und hier aktualisiert verlinkt) Viel Spaß mit diesem Artikel!

Social Engineering ist eine der gefährlichsten Entwicklungen des Digitalzeitalters. Denn mit Social Engineering können kriminelle Angreifer in Systeme eindringen und Daten missbrauchen, nahezu egal, wie hoch die technischen Hürden auch sein mögen.

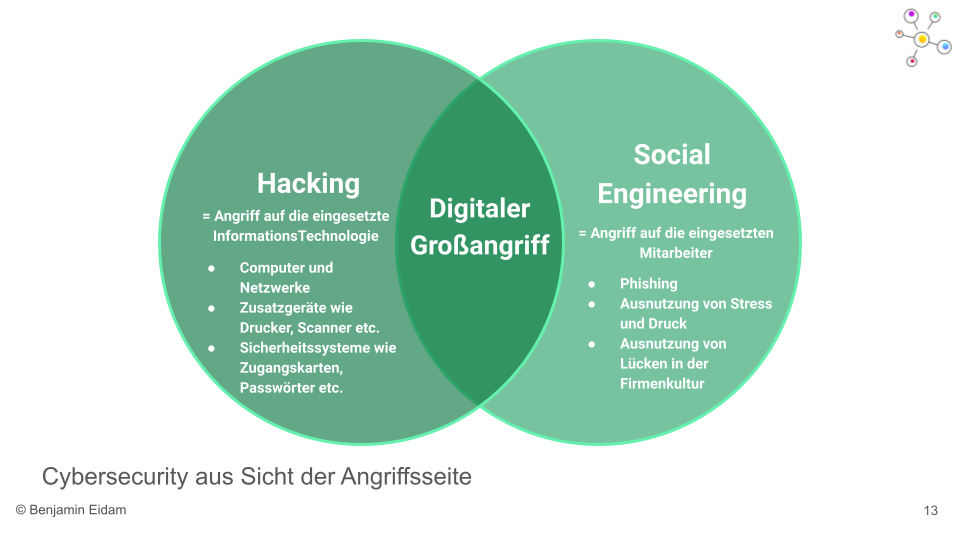

Denn es gibt im Wesentlichen zwei Angriffsmöglichkeiten auf digitale Systeme:

- Den Angriff auf das System selbst. Dies umfasst Hacking im “klassischen” Sinne. Also Manipulation von Rechnern, lokalen Netzwerken, Sensoren etc.

- Den Angriff auf den Benutzer des Systems / Menschen, die mit dem System in Kontakt stehen. Diese Angriffe zielen darauf ab, Nutzer von Systemen so zu beeinflussen, dass diese den Angreifern einen direkten Zugriff zum Ziel öffnen. Vorbei an sämtlichen Sicherheitsmaßnahmen.

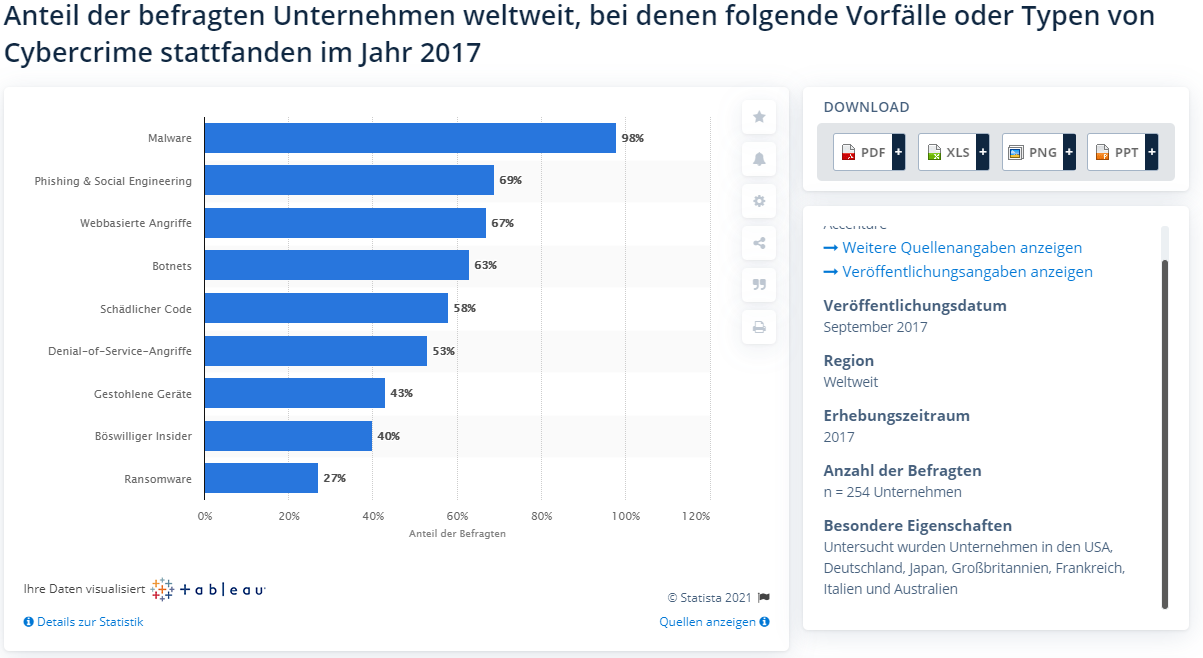

Quelle: https://de.statista.com/statistik/daten/studie/499324/umfrage/vorfaelle-von-cybercrime-in-unternehmen-weltweit/#professional

Ich nutze zur Veranschaulichung dieser zwei Optionen gern die Metapher einer Burg:

Ich kann in eine Burg einfallen, indem ich die Mauern durchbreche, den Burggraben überwinde und die Wachen besiege.

Oder, wie es im Falle von Social Engineering geschieht, einfach den Koch, den Bogenschützen oder im schlimmsten Fall die Wache am Tor davon überzeugen, mich hineinzulassen. Oder mir zumindest den Schlüssel für die Tore zu geben.

Im letzten Fall helfen auch die dicksten Mauern und die höchsten Zinnen nichts.

Deshalb ist Social Engineering einerseits so beliebt und zeitgleich so gefährlich.

Doch das ist noch nicht alles!

Es kommt noch dicker: Social Engineering ist nicht nur leichter für Angreifer, es ist auch lukrativer und die effizienteste Methode in ein System einzumarschieren.

Leichter, weil das Wettrüsten zwischen Cybersecurity-Firma und Hacker verhältnismäßig viele Ressourcen auf der Seite der Angreifer benötigt.

Doch lukrativer und effizienter vor allem deshalb, weil Social Engineering im schlimmsten Falle nicht einmal Hackingskills voraussetzt.

Alles, was ein Angreifer braucht, ist der Zugang zu sensiblen Bereichen. Und der lässt sich ungleich schneller und problemloser direkt vom Nutzer erlangen.

Das geht so weit, dass einige Hacker seit geraumer Zeit folgende These vertreten:

“Social Engineering sei die bei weitem effektivste Methode, um an ein Passwort zu gelangen, und schlage rein technische Ansätze in Sachen Geschwindigkeit um Längen.”

That’s it.

Social Engineering ist also

- Schneller

- Leichter

- Lukrativer und

- Effizienter

Als (die meisten komplexeren) technische Angriffe.

Ein Mensch lässt sich im Vergleich zu einem gehärteten System oft nahezu kinderleicht “knacken”.

Ein Mensch lässt sich im Vergleich zu einem gehärteten System oft nahezu kinderleicht “knacken”.

Was uns zum Thema führt: Was ist Social Engineering, wie sehen Angriffe aus, welche Tools gibt es zur Verteidigung und wie kann man sich davor effektiv schützen?

Heißt, in diesem Artikel lernst du unter anderem:

- Eine einfache und leicht verständliche Social Engineering Definition

- Die 3 gängigsten Social Engineering Attacken- / Social Engineering Angriffe

- Einige der eindrucksvollsten Social Engineering Beispiele

- Wirkungsvolle Maßnahmen, mit denen man sich / seine Firma / seine Mitarbeiter vor Social Engineering schützen kann

Gehen wir systematisch vor:

Die Social Engineering Definition – Womit haben wir es hier zu tun?

Wir wissen jetzt warum das Thema Social Engineering auf jedes Cybersecurity-Radar gehört.

Doch was genau ist Social Engineering überhaupt?

In meinem Artikel zum Thema Security Awareness Training habe ich Social Engineering indirekt wie folgt definiert:

“…gezielte, geplante und systematisch realisierte soziale Manipulationen mit dem Ziel Schaden zu verursachen.”

Social Engineering ist also der Versuch, durch Manipulation von Menschen in ein fremdes, meist digitales, System einzudringen.

Dieses Feld hat derart viele Facetten, dass es schwer ist, hier trennschärfer vorzugehen und diese Definition präziser zu formulieren.

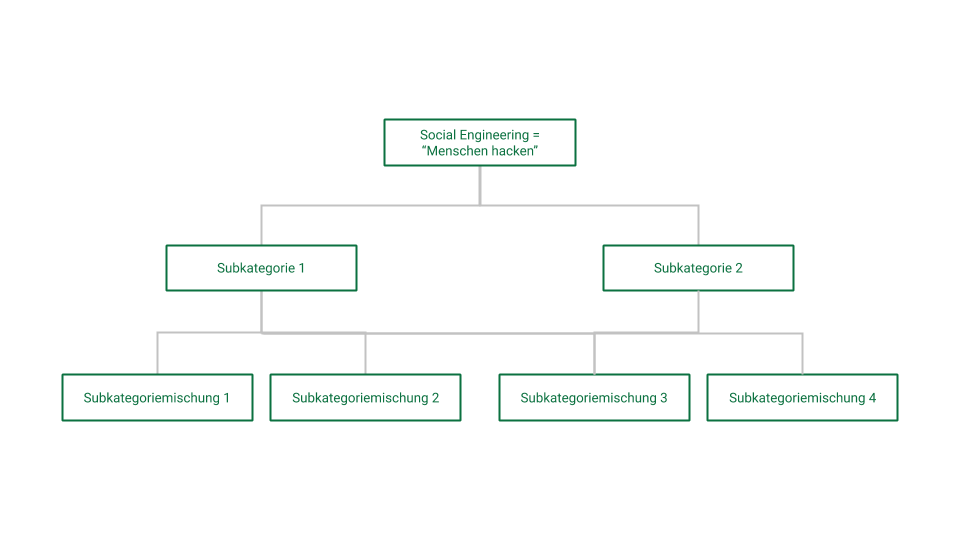

Man hört immer wieder von Grobabstraktionen wie den “3 Typen des Social Engineerings” oder den “5 Formen des Social Hackings”.

Zu diesen gehören meistens

- Phishing

- Vishing

- Pretexting

- Baiting

- Quid Pro Quo und

- Tailgaiting

Diese Abstraktionen sind generell hilfreich, aber im “echten Leben” kommen meist Kombinationsangriffe zum Tragen, welche diese Trennschärfe aufweichen.

Um das etwas klarer zu machen, hilft es vielleicht, das Ganze mal anhand eines konkreten Beispiels durchzuspielen und ein weiteres live zu zeigen:

Zwei einfache Social Engineering Beispiele

Angenommen, ein Angreifer möchte den Zugriff zu den Kontodaten eines Unternehmens erhalten und sich 1.000.000 € überweisen.

Er weiß durch einen kurzen Technologie-Check, das ein Angriff über die technische Seite zu aufwändig wird. Weshalb er die menschliche Seite ins Visier nimmt.

Um dies zu erreichen braucht er lediglich zwei Informationen. Er muss wissen;

- Wer die Rechte / die Zugangsdaten zum Firmenkonto besitzt und

- Unter welchen Bedingungen Überweisungen von diesem ausgeführt werden. (Überweist das Konto in Echtzeit? Auch an Wochenenden? Gibt es eine maximale Überweisungssumme pro Tag? etc.)

Außerdem braucht er ein nicht zu ihm rückverfolgbares Konto / mehrere Konten, welche automatisch bei Geldeingang untereinander Geld transferieren / ein “Waschprogramm”, welches aus dem Geld einen nicht nachvollziehbaren Wert macht. Also das Geld z.B. in Bitcoins oder Gutscheinkarten umwandelt.

Alternativ kann er es auch noch einfacher machen und sich das Geld direkt vom Unternehmen selbst, aber nicht nachvollziehbar überweisen lassen. Wie das geht, wird in diesem englischsprachigen Video eindrucksvoll live demonstriert:

Ich gehe hier exemplarisch auf den ersten der beiden Fälle ein. Vor allem deshalb, weil der zweite schwieriger an Firmen einsetzbar ist. Warum? Weil dort die Wahrscheinlichkeit höher ist, dass eine oder mehrere zusätzliche Personen involviert werden, was den Angriff “unnötig” kompliziert machen kann.

Gehen wir also systematisch vor. Wie kann ein solcher Social Engineering Angriff am Beispiel aussehen? Chronologisch:

Chronologie einer Social Engineering Attacke

Wie kann eine Social Engineering Attacke Schritt für Schritt ablaufen? Ich skizziere nachfolgend eine von unzählbar vielen Möglichkeiten. Ohne dabei nachvollziehbarerweise zu sehr ins Detail zu gehen. Denn dieser Artikel soll sensibilisieren und zu einer besseren Verteidigung beitragen. Und nicht Social Engineering Angriffe leichter machen.

Was uns zu folgendem Grob-Plan führt:

- Der Angreifer fokussiert sich auf sein genaues Angriffsziel, wählt also die Zielfirma aus. Hierbei kann er nach verschiedenen Variablen vorgehen; Wie gut er die Firma bereits kennt, ob er schon Vorerfahrung mit Firmen dieser Art hat, ob er ein persönliches Motiv hat, genau diese Firma zu attackieren etc.

- Er recherchiert jetzt grob mögliche Angriffsmöglichkeiten, fragt ggf. andere (Social) Hacker um Rat oder ggf. bereits im Umlauf befindliche Zugangsdaten etc.

- Aus den sich ergebenden Angriffsvektoren filtert der Angreifer die lukrativsten aus und bereitet sich entsprechend vor. Hierbei sammelt er gezielt möglichst viele und möglichst wichtige Daten, welche ihn so weit wie möglich in Richtung seines Ziels bringen. Wenn notwendig, kann dies offline ebenso wie online geschehen, indem zum Beispiel Routinen von relevanten Mitarbeitern ausspioniert werden. (Was per Handyortung automatisch genau so wie mit “klassischer Beschattung” passieren kann. Ziel hierbei ist es, an Zugangsdaten zu gelangen. Das kann geschehen, indem der Angreifer in die Wohnung eines Schlüssel-Mitarbeiters eindringt, während dieser nicht daheim ist um Passwörter zu suchen etc.)

- Basierend auf den Ergebnissen aus Schritt 3 startet der Angreifer seine Social Engineering Attacke. Oftmals, indem er per E-Mail-Anhang eine Spionage-Software installiert und sich abseits des Mitarbeiterwissens an die notwendigen Programme begibt.

Je nach Notwendigkeit werden hier auch “klassische” Hackinggeschütze neben den Social Engineering-Waffen zu einem (halb)digitalen Großangriff kombiniert:

5. Nachdem der Angriff geschehen und der Schaden angerichtet ist, gibt es 3 Möglichkeiten:

-

- Der Angreifer zieht von dannen und lässt die Firma in Ruhe. Je nach “ethischem Verständnis” und Persönlichkeit des Aggressors verwischt dieser dabei seine Spuren oder lässt einfach alles stehen und liegen und zieht weiter. Das ist oftmals der Best-Case.

- Der Angreifer beginnt mit der Zerstörung der Firmensysteme. Das geschieht vor allem bei Auftragsangriffen. Hierbei verschlüsselt der Angreifer zum Beispiel sämtliche Festplatten und Backups, betreibt automatisierten Rufmord, indem er vorkonfigurierte E-Mails an wichtige Geschäftspartner versendet etc. Das ist der kurz- und mittelfristig schlimmste Fall. Zumal man den Verlust des Geldes in diesem Fall zunächst gar nicht bemerkt, da die Firmen-Infrastruktur zunächst gerettet werden muss.

- Der Aggressor verlässt scheinbar den Tatort, ohne neben dem Geldverlust Schaden zu hinterlassen. In Wahrheit verkauft er Firmendaten, Zugänge, Gebäudepläne etc. im Darknet für den Meistbietenden, welcher mit diesen Daten viel leichter einen eigenen Angriff planen und ausführen kann. All das Gelernte aus den Schritten 1. – 3. kann dabei, je nach Firma, viel Geld wert sein. Dieser Fall ist der langfristig verheerendste. Denn die angegriffene Firma wähnt sich in Sicherheit, obwohl sie bereits erneut ins Visier gerät.

Schauen wir uns Schritt 3 des oben beschriebenen Szenarios etwas ausführlicher an.

Wie kommt ein Angreifer an welche Informationen?

Die einfachste Variante ist die Informationsbeschaffung durch kostenlose, für jeden zugängliche Tools. Ich gehe an dieser Stelle nicht näher auf diese und das genaue Vorgehen ein, da die daraus erwachsende Gefahr meines Erachtens größer als der hier gelieferte Mehrwert ist.

In meinen Trainings zeige ich diese allerdings live.

Es gibt noch viele weitere Möglichkeiten, einige leicht, andere schwer, einige schnell, andere zeitintensiv.

Eine Variante des Social “Hackings” zeigt dieses Video:

Angriffsszenario: Buchstäblich “social” Engineering

Eine Möglichkeit, die schwer genug ist, dass sie auch nach einer Beschreibung wahrscheinlich nicht sofort nachgemacht wird, ist der “Frontalangriff” mitten ins Herz der Zielfirma. Dieser kann zum Beispiel so ablaufen:

Ein Angreifer nimmt die Identität eines Paketdienstmitarbeiters an. Er liefert ein Paket zur Sekretärin seiner Zielfirma und filmt den gesamten Weg vom Eingang bis ins Büro.

Er stellt ihr während der Übergabe einige wenige, harmlos wirkende aber speziell vorbereitete Fragen um an weitere wichtige Daten zu gelangen. Diese Fragen können zum Beispiel den aktuellen Aufenthaltsort des Geschäftsführers betreffen und in etwa so gestellt sein:

“Guten Tag, ich habe hier ein Paket für Herrn Müller, er ist hier der Geschäftsführer, richtig? Ist er gerade zu sprechen? Nicht? Wann erreiche ich Ihn denn wieder? Ah, in einer Woche, ist er gerade im Urlaub? Ok, danke. Dann lasse ich das Paket einfach bei Ihnen, Frau Schulze, ok? Das Foto auf Ihrem Schreibtisch ist schön, sind das Ihre Familie und Sie?

Alles Gute Ihnen noch! Ah, eine letzte Frage habe ich noch, gibt es hier noch einen anderen Ausgang, als den Fahrstuhl vorn links? Ich danke Ihnen! Bis zum nächsten Mal und einen schönen Tag Ihnen noch!”

Klingt wie die Seite eines harmlosen Gesprächs, oder?

Doch der Angreifer hat so kinderleicht mehrere Informationen auf einmal erhalten, welche seinen späteren Angriff erleichtern können:

- Die Bestätigung des aktuellen Geschäftsführers

- Die Verfügbarkeiten des Geschäftsführers

- Der Aufenthaltsort des Geschäftsführers

- Die Familie der Assistentin / Sekretärin des Geschäftsführers, also wahrscheinlich der Person, bei welcher alle relevanten Informationen zusammenlaufen

- Mögliche Zugangswege zu den Büroräumlichkeiten

- Ein Gefühl dafür, wie stark Sicherheitsvorkehrungen wie Kameras oder Sicherheitspersonal im Gebäude vorhanden sind

- Ein Gefühl dafür, wie lang er bis zu welchem Raum im Gebäude braucht und welche Schritte er dabei gehen muss

- Usw.

Weitere Beispiele und Informationen hat DATEV in dieser handlichen PDF zusammengetragen.

Effektiver, nachhaltiger Schutz vor Social Engineering

Das Problem hierbei ist das folgende: Es sind so viele verschiedene Disziplinen zur effektiven Abwehr eines solchen Angriffs notwendig, dass der Ansatz über das Meistern dieser von vornherein zum Scheitern verurteilt ist. Wie meine ich das?

- Um den Paketboten nonverbal zu prüfen braucht man Körpersprachewissen

- Um richtig reagieren zu können, braucht man (Verhandlungs)psychologisches Wissen

- Um den Kontext verstehen zu können, braucht man informatisches Wissen.

- Und so weiter. Diese Liste lässt sich lang und ausführlich weiterführen.

Deshalb ist dieser Ansatz, “den Eimer zu flicken” meiner Meinung nach unmöglich realisierbar.

Weshalb ich einen grundlegend anderen, viel fundamentaleren wähle:

Zu einem gewissen Grad muss man Social Engineering lernen, um sich davor schützen zu können.

Was heißt das? Man muss verstehen, wie menschliche Gewohnheiten, Routinen, Denkweisen und Handlungen grundlegend vonstattengehen. Dann muss man dieses Wissen in den Kontext der digitalen Welt setzen.

Und am Ende aus diesen losen Enden eine sichere Schutzweste stricken.

Und genau das mache ich in meinen Cybersecurity-Webinaren.

Mehr zu diesen findet sich hier.

Das soll es so weit auch zum Thema Social Engineering erstmal gewesen sein. Möge dieses Wissen helfen, um Schaden zu vermeiden. Wie stehst du zu Social Engineering, lieber Leser? Hast du bereits (schmerzhafte) Erfahrung damit machen müssen? Wie schützt du dich? Ich freue mich von dir zu lesen!