Die 116 besten Tools und Taktiken zur Cybersecurity (2021)

Wenn du die besten Cybersecurity- Tools und Taktiken an einem Platz haben möchtest, wirst du diesen Guide lieben.

Nachfolgend findest du die besten 116 Werkzeuge und Möglichkeiten, mit denen du deinen Arbeitsplatz, deine Geräte und dein Unternehmen digital sicher halten kannst. Ergänzt wird diese Liste durch exklusive Empfehlungen von Top-Experten.

Legen wir los:

Was ist Cybersecurity?

Kostenlose Anleitungen zum sofortigen Einsatz der hier genannten Tools und Taktiken sowie Updates kannst du dir hier kostenlos herunterladen:

Cybersecurity ist für viele recht abstrakt. So wie “Sicherheitsmaßnahmen” in der “echten” Welt auch alles und nichts bedeuten können.

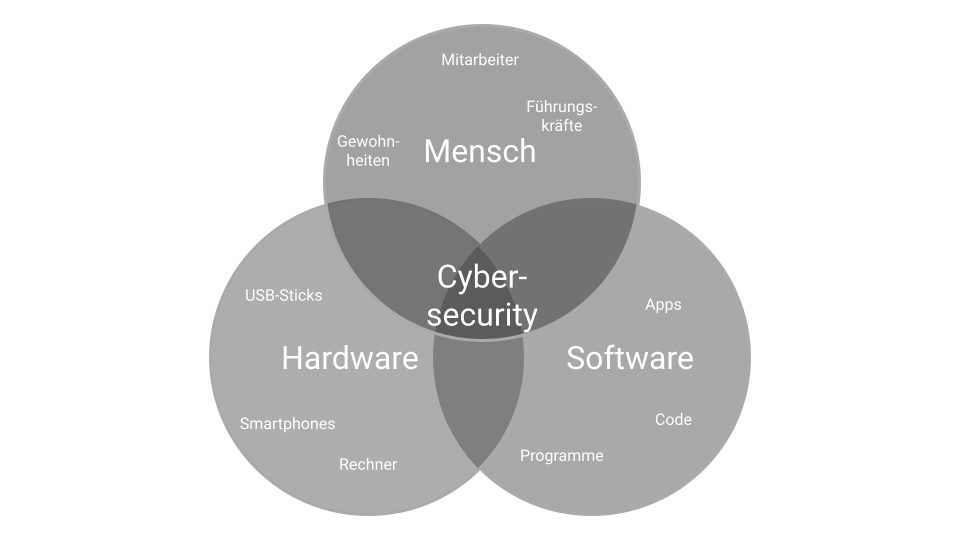

Grob gesagt besteht Cybersecurity aus drei ineinander verzahnten und aufeinander abgestimmten Bereichen:

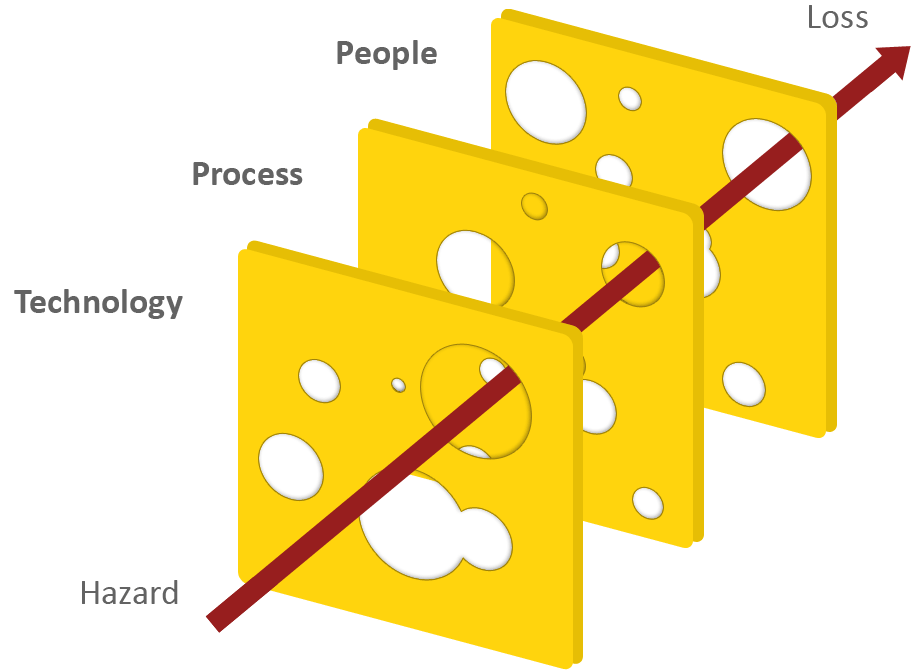

Dabei ist Cybersecurity mehr als die Summe seiner Teile. Du kannst dir Cybersecurity, das „digitale Immunsystem“ wie eine aufgeschnittene Zwiebel oder einen Stapel Schweizer Käsescheiben vorstellen:

Dieses Konzept kommt ursprünglich aus der Luftfahrt. Es wird mittlerweile für viele komplexe Gefahrensituationen wie bei der Seuchenabwehr angewandt. Auf die Cybersicherheit projiziert sieht es ungefähr so aus:

Um diese Schichten, die Bestandteile geht es hier. Bzw. um die praktischsten und sofort für dich anwendbaren Bestandteile.

Denn Cybersecurity ist ein so unglaublich komplexes Feld, das keine Seite der Welt sie vollständig abbilden kann.

Deshalb zeige ich hier 116 Facetten und sofort umsetzbare Möglichkeiten, welche den großen Begriff Cybersecurity für jeden Abschnitt mit Leben füllen.

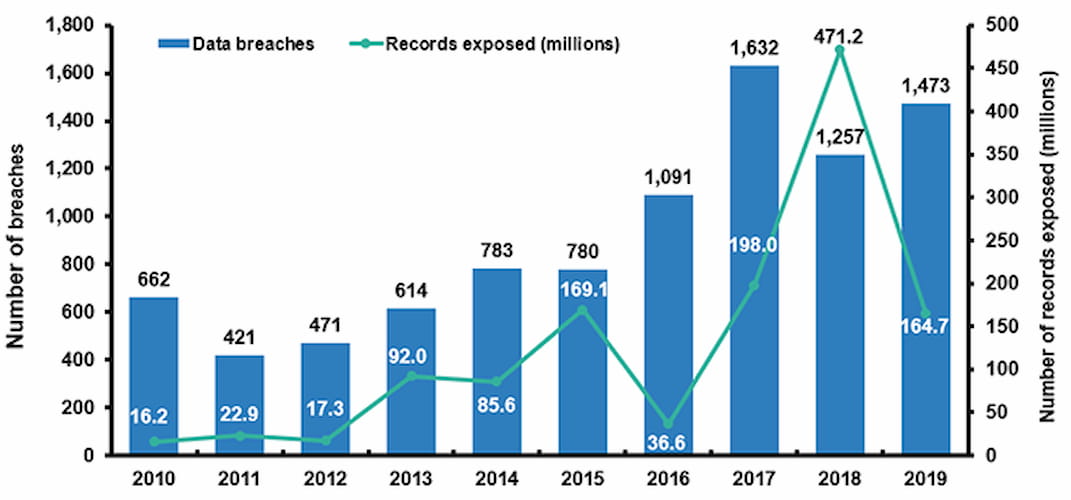

Warum ist Cybersecurity wichtig? Gibt es überhaupt Angriffe?

Kostenlose Anleitungen zum sofortigen Einsatz sowie Updates kannst du dir hier herunterladen:

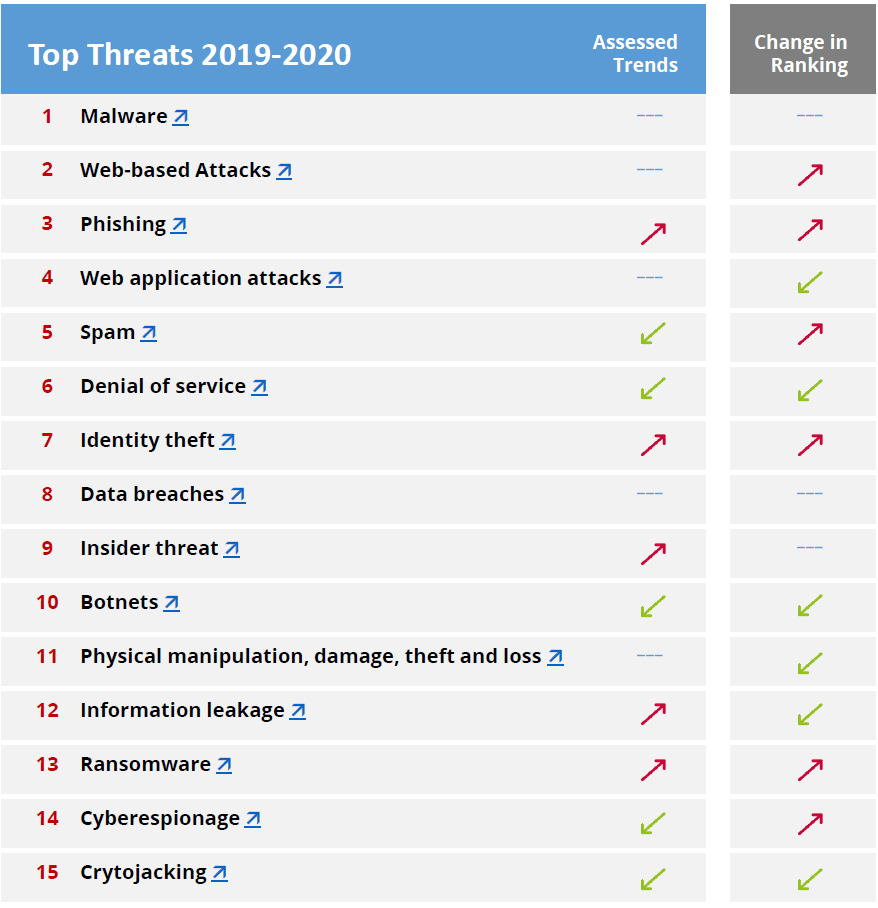

Die größten Gefahrenquellen der Cybersecurity sind laut ENISA, der europäischen Agentur für Cybersecurity, im Jahr 2019 / 2020:

Angegriffen wird dabei jedes Unternehmen, ganz gleich der Größe oder Sparte wie diese und diese Tabelle so eindrucksvoll wie minutiös zeigen.

Die häufigsten Angriffsstrategien sind laut ENISA dabei:

- Angriffe auf das menschliche Element

- Web- und browserbasierte Angriffsvektoren

- Im Internet exponierte Objekte

- Ausnutzung von Schwachstellen / Fehlkonfigurationen und Fehlern in Kryptografie / Netzwerken / Sicherheitsprotokollen

- Angriffe über Lieferketten

- Netzwerkausbreitung / Lateralbewegung

- Aktive Netzwerkangriffe

- Missbrauch / Eskalation von Privilegien oder Benutzeranmeldeinformationen

- Dateilose oder speicherbasierte Angriffe

- Fehlinformation / Desinformation

Schön visualisiert auch diese Echtzeit-Cyberthread-Karte von Kaspersky einen Ausschnitt der virtuellen Bedrohung.

Tipps zur optimalen Umsetzung

Um das Maximum aus den hier genannten Tools und Taktiken herauszuholen ergibt es Sinn:

- Überprüfung und Auseinandersetzen mit dem Tool / der Taktik um zu evaluieren, welche und in welcher Form am besten funktioniert.

- Rücksprache / Fragen an den jeweiligen zuständigen. Es geht hier nicht um Kompetenzen oder Bevormundung, es geht um eine optimale Sicherheit. Wenn er aus dem Hut sagen kann, wie das bereits umgesetzt ist, großartig. Wenn nicht, kann das ein guter Startpunkt für weitere Sicherheit sein.

- Jeder dieser Hinweise ist nach bestem Wissen und Gewissen erstellt, Erfolge in der individuellen Anwendung müssen allerdings individuell abgewogen und ggf. betreut werden.

Jetzt aber mitten rein ins Vergnügen, los geht’s:

Software Der digitale Teil der Cybersecurity

Prinzipiell sind sehr viele der hier vorgestellten Cybersecurity-Möglichkeiten Software.

Und da der Großteil der Cyber-Security im Cyber-Raum stattfindet, nimmt Software hier logischerweise den größten Teil ein.

In diesem Abschnitt geht es mir allerdings vor allem um die “80/20” Programme, also die 20 % der Cybersecurity-Software, die so unabhängig wie möglich von der Tätigkeit des Anwenders 80 % der Sicherheits-Ergebnisse erzielt. An anderen Stellen gebe ich auch zum Teil Software-Empfehlungen, diese dann aber Abschnitts-spezifisch.

Kostenlose Anleitungen zum sofortigen Einsatz sowie Updates kannst du dir hier herunterladen:

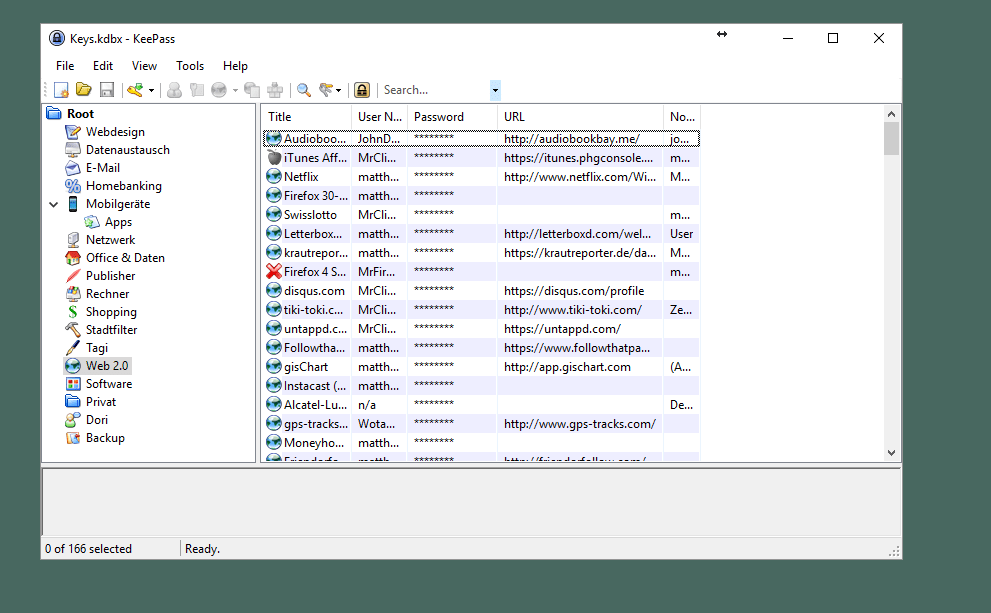

1. Sichere Passwörter

Auf absehbare Zeit bleiben Passwörter die wichtigste Sicherungsmaßnahme im Digitalraum. Sie können zwar durch andere Maßnahmen ergänzt und eingerahmt werden, doch bleiben sie vorerst die #1 auf der Liste der Verteidigungsstrategien. Doch Passwort ist nicht gleich Passwort.

Ein sicheres Passwort zeichnet aus:

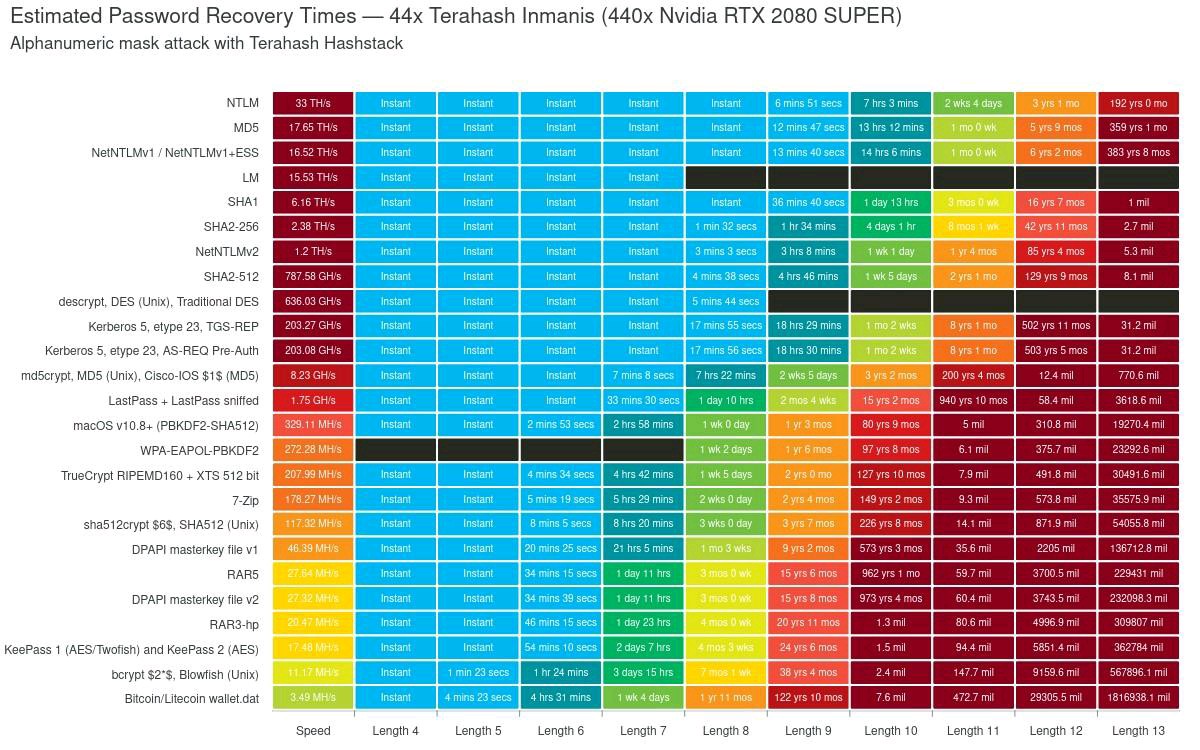

- Es ist > 13 Zeichen lang.

- Es besteht aus allen Zeichenkategorien auf der Tastatur. (Groß- und Kleinschreibung, Zahlen und Buchstaben, Sonderzeichen etc.)

- Es wird kein zweites Mal verwendet.

Oder, wenn du es noch genauer möchtest:

Weitere Tipps und hilfreiches Rahmenwissen rund ums sichere Passwort findest du hier.

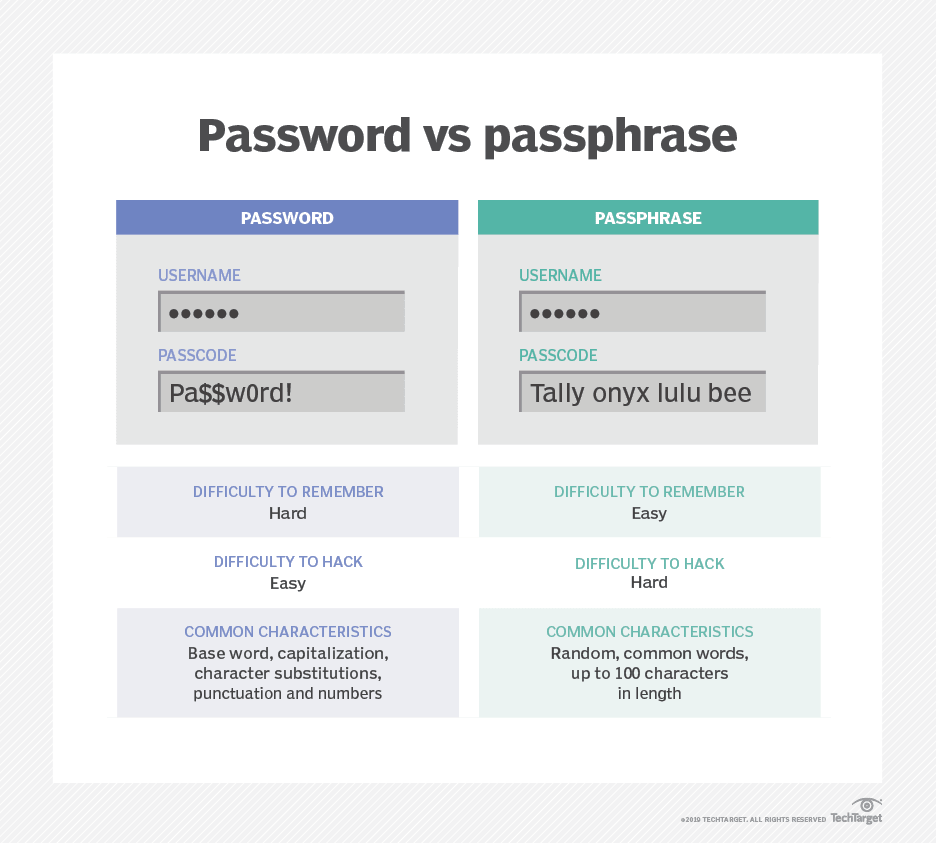

3. Passphrasen

Passphrasen sind Kombinationen verschiedener Wörter und Zeichen zu merkbaren “Passwort-Sätzen”.

Ein paar Hinweise um Passphrasen optimal einzusetzen:

- Verwende eine leicht zu merkende, aber ungewöhnlichen Phrase. Zum Beispiel “Luke Skywalker isst rosarote Rosenblätter, haha”

- Füge Leerzeichen ein.

Verwende Großbuchstaben und/oder schreibe bestimmte Wörter VOLLSTÄNDIG GROß. - Füge Interpunktionszeichen wie “!.,;) etc. hinzu.

- Nutze ungewöhnliche oder abgekürzte Schreibweisen von Wörtern. Wie zB MRT für MagnetResonanzTomograph.

- Ersetze ggf. einige Buchst4b3n durch Z4hl3n. Mehr dazu im Abschnitt “Passwort-Sätze”.

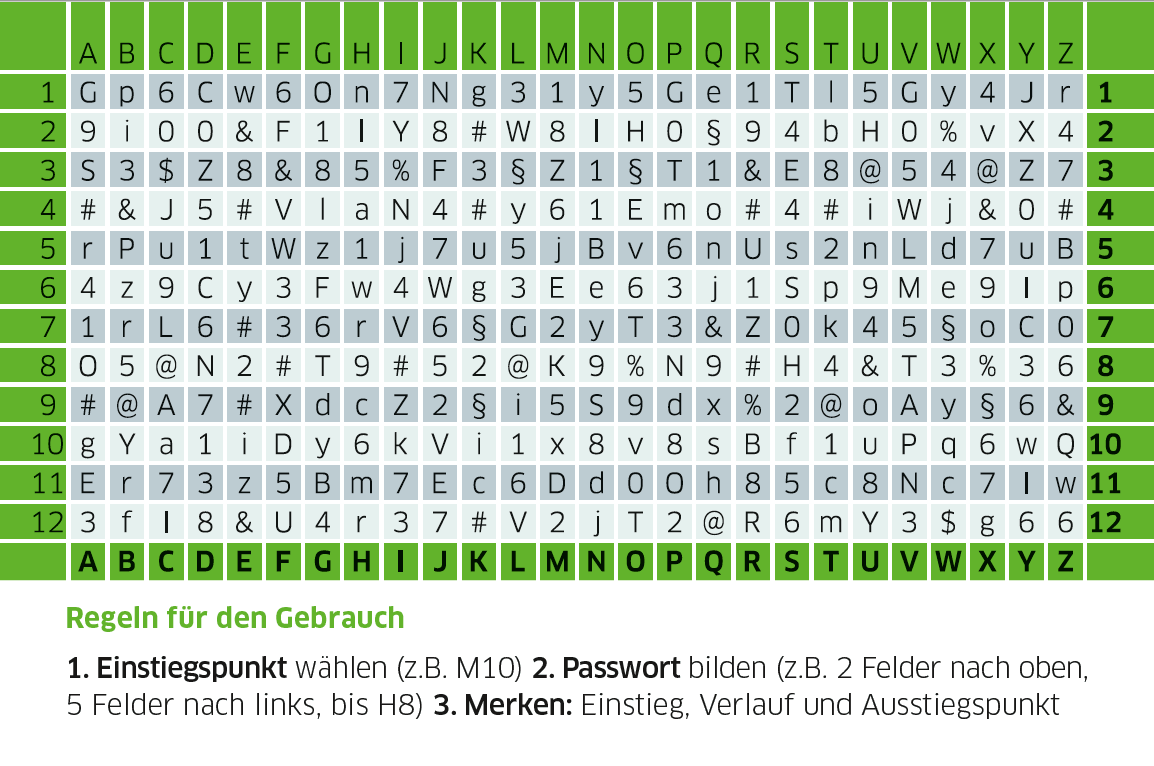

4. Passwort-Karten

Passwort-Karten verwandeln Passwörter in Schrittfolgen. Du merkst dir mit einer Passwortkarte nur den Startpunkt, das Muster (z.B. immer ein Feld diagonal nach unten) und den Endpunkt. Den Rest macht deine Passwortkarte.

5. Passwort-Sätze

Mit Passwort-Sätzen merkst du dir nur einen Schlüsselsatz und gibst von diesem z.B. nur die Anfangsbuchstaben jedes Wortes in diesem Satz ein.

Bsp.: „Ich lebe seit ich 10 bin allein zu Hause.“ = „Ilsi10bazH.“

Passwortsätze werden noch effektiver durch Kombination mit “Leetspeak” (Ersetzen von Buchstaben durch ähnlich aussehende Ziffern und/oder Sonderzeichen)

Bsp.: Wikipedia = w!k!p3d!4

6. Verschlüsselungs-software

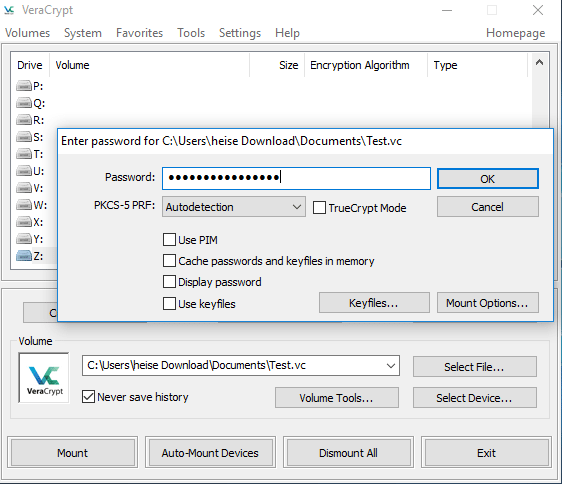

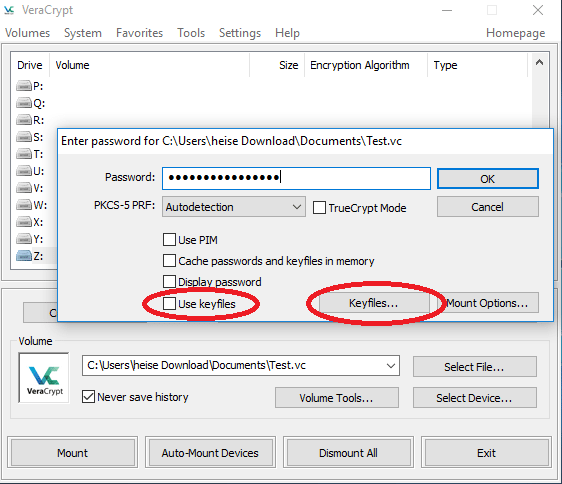

Daten zu verschlüsseln ist sowohl sinnvoll für Daten als auch für Festplatten- und deren Partitionen. Das beste Tool zum Start ist Veracrypt.

7. Zugriffsdateien

Zugriffsdateien erhöhen die Einbruchssicherheit von Passwortmanagern und Verschlüsselungstools zusätzlich enorm. Sie sind wie ein Schlüssel zusätzlich zum Passwort. Doch Vorsicht: Einmal verloren oder nur um ein Bit korrumpiert sind die Zugriffsdateien niemals wiederherstellbar und unwiederbringlich verloren.

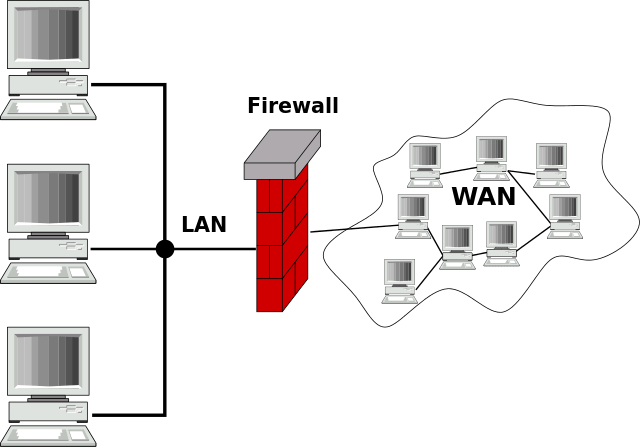

8. Firewall

Eine Firewall schirmt einen Rechner vor einigen Angriffsarten von außen ab. Es gibt verschiedene Firewall-Typen und Anbieter.

9. Antimalware

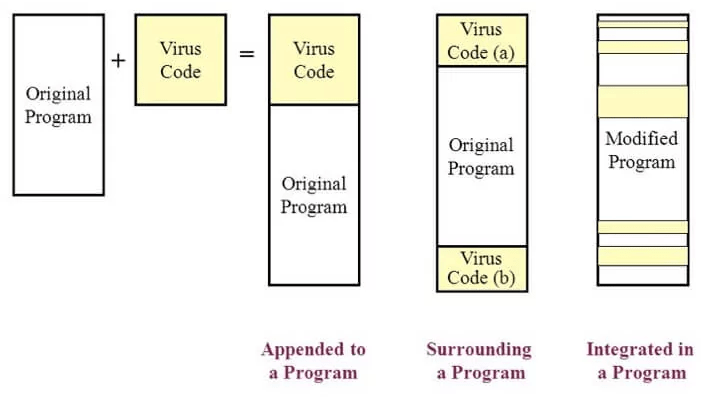

Malware bezeichnet jeden Schadcode, der Systeme infizieren, infiltrieren und zerstören soll. Dabei gibt es einerseits „klassische“, also von Menschen geschriebene Malware. Und andererseits „intelligente“, also reaktive / anpassungsfähige Malware. Letztere wird durch Machine Learning und künstliche Intelligenz möglich.

Unter Malware zählen zum Beispiel

- Computerviren

- Trojaner

- Ransomware

- Keylogger etc.

10. Angriffsprävention / OSINT

OSINT steht für Open Source Intelligence Tools, also grob “öffentlich nutzbare Werkzeuge”.

Diese werden vor allem von Geheimdiensten genutzt, aber ebenso gern zur Vorbereitung von Großangriffen.

Zu wissen, welche Daten wie herauszufinden sind, hilft enorm bei der Verteidigung gegen Social Engineering Angriffe.

Beispieltools findest du in meinem Artikel zur Internetrecherche oder in diesem Framework.

11. Unsichtbar werden / TOR, VPN & Mesh-Nets

Tools wie TOR, für VPN– oder Maschennetz-Verbindungen sorgen dafür, dass der eigene Datenstrom im Internet schwerer bis nicht mehr nachvollzogen werden kann.

Kombiniert mit Tools wie z.B. TAILS lässt sich so eine sehr hohe Sicherheit gegen fremde Zuschauer erreichen. Der einfachste, schnellste und bequemste Zugang zu TOR ist über den Brave-Browser (Der zeitgleich auch auf andere Wege die eigene Online-Sicherheit erhöht).

Der einfachste Einsatz von Mesh-Nets / Maschennetzen geht via Freifunk oder Firechat (letzteres war leider so wirksam, dass es abgeschaltet wurde).

12. Umgebung simulieren / Virtuelle Systeme

Virtuelle Systeme simulieren eine echte PC-Umgebung. Dadurch hinterlässt der Anwender weniger / weniger nachvollziehbare / andere Spuren und/oder kann Programme in einer sicheren Umgebung prüfen.

Zu virtuellen Systemen zählt alles von der Sandbox (mehr dazu beim Punkt “Sandboxes” und “AI-Sandbox” bis hin zum komplett gehärteten System.

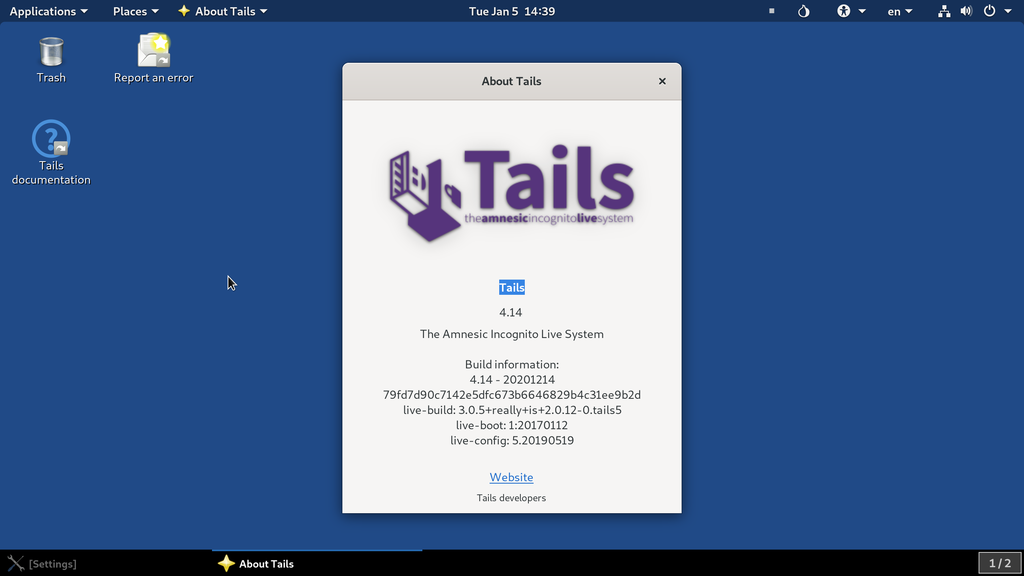

TAILS ist das sicherste, am einfachsten nutzbare virtuelle “all in one” System.

13. Sicherheits- / Penetrationstests

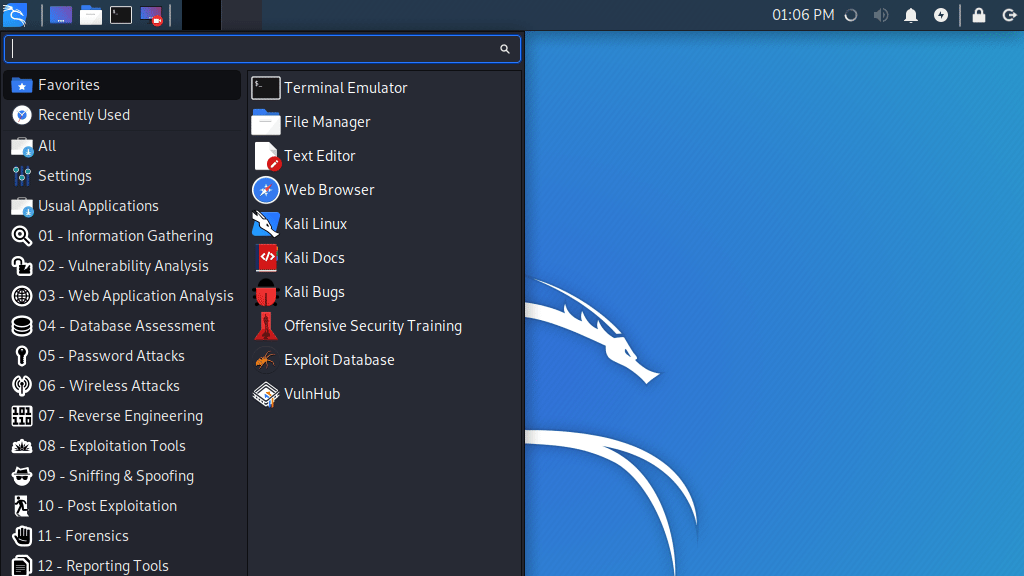

Tools wie Kali Linux oder Metasploit sind Pen-Test-Tools, “Penetrationstest-Tools”. Mit diesen können Systeme angegriffen werden, um Schwachstellen zu finden, um diese dann zu fixen.

Achtung: Einige der Werkzeuge innerhalb dieser Tools können, je nach Land, Anwendung etc., halb- / oder gar illegal in der Anwendung sein.

15. Frühwarnsysteme / Sentiment-Analyse-Tools

Sentiment-Analysen sind automatische Suchen nach eingestellten Schlüsselwörtern- und Phrasen. Vor allem zur Stimmungserkennung und Shitstorm-Prävention eingesetzt, helfen diese Tools auch zur Echtzeitüberwachung potenzieller großflächiger Angriffe und deren Vorbereitung.

16. Kontrollierte Sprengung / Sandboxes

Sandboxes sind vom Rest des Systems abgeschottete Testbereiche, in denen die Wirkung von Software in Sicherheit getestet werden kann. Versucht eine Schadsoftware beispielsweise innerhalb einer Sandbox ein System anzugreifen, wird sie samt der Sandbox einfach gelöscht. Die meiste Antiviren-Software setzt Sandboxes automatisch ein, separate Tools findest du hier.

17. Sichere E-Mail-Provider

Mails und Mailprogramme sind eines der größten Einfallstore und Angriffspunkte für Angriffe jeder Art. Neben dem gefährlichen Inhalt von Mails, dem Phishing, ist es ebenfalls wichtig, einen Mailprovider zu wählen, der technisch sicher ist.

Mein persönlicher Favorit ist seit vielen Jahren Protonmail, es gibt aber auch andere empfehlenswerte Anbieter, z.B. hier aus Deutschland.

18. E-Mail Historie auf Mobilgeräten auf max. 30 Tage begrenzen

Dieser Tipp hilft vor allem gegen Diebstähle oder dem Verlust des Mobilgeräts. Sollte aus irgendeinem Grund auf das Gerät zugegriffen werden können, bleiben die abfließenden Daten begrenzt.

19. Sichere Messenger nutzen

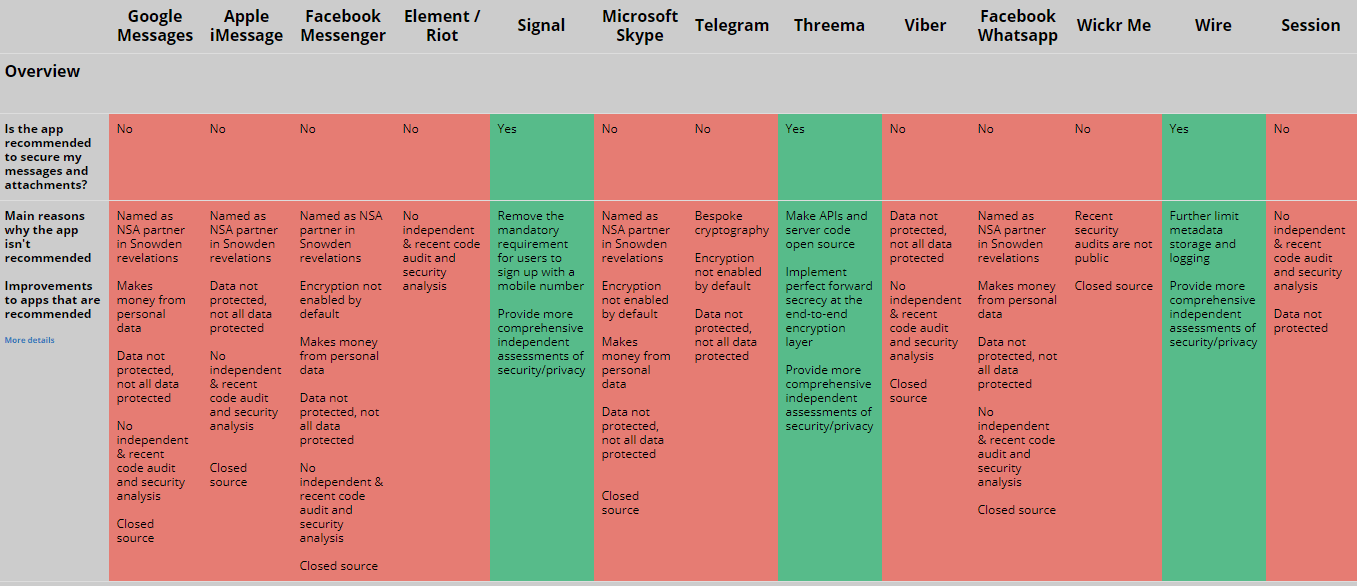

Vor allem in Hacker- und Geheimdienstkreisen hört man immer wieder, man solle so gut es geht auf Mails generell verzichten. Und stattdessen sichere Messenger nutzen. Also Programme wie WhatsApp, nur sicher. Mein persönlicher Favorit ist Wire.

20. Automatische Gegeninformationen

Das Konzept der Gegeninformation kommt aus dem Militär und spezieller (dessen) Geheimdiensten.

Es werden dabei einfach gezielt falsche Spuren gelegt, durch welche von außen nicht mehr nachvollziehbar ist, welche Spur echt ist und welche nicht. Somit wird die Erstellung detaillierter Profile erschwert

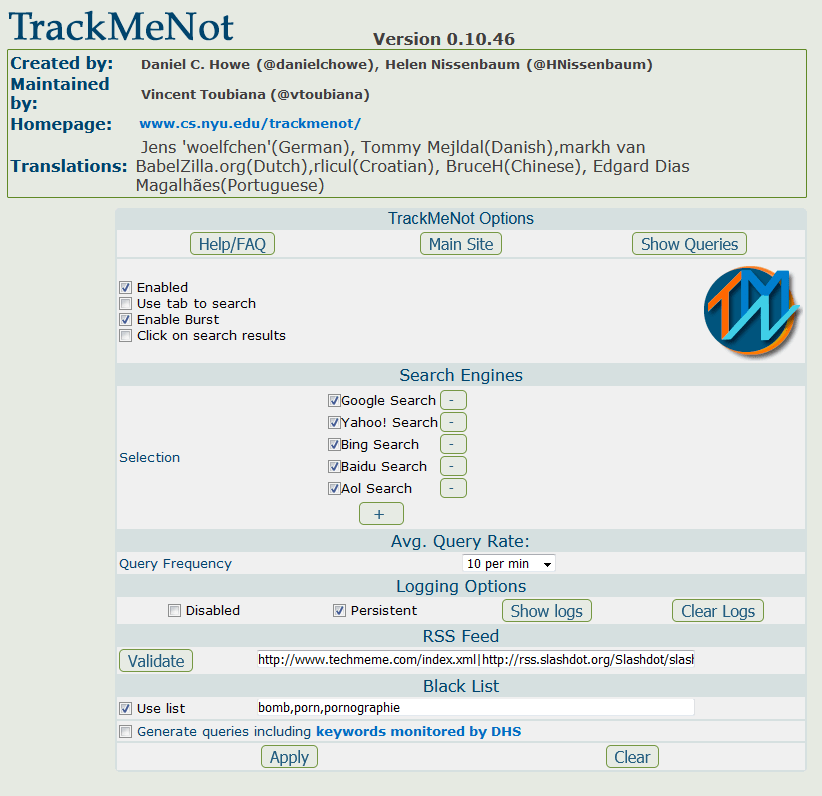

Kann ergänzend zum Trennen von Datenströmen eingesetzt werden. Browser-Plugins wie z.B. TrackMeNot können hier schnell und unkompliziert zum Start eingesetzt werden.

21. Ggf. private Tabs zum Standard machen

Private Tabs bieten (abhängig vom jeweiligen Browser) zwar keinen wirklichen Zusatzschutz, aber innerhalb dieser werden keine Daten wie Passwörter, besuchte Seiten etc. gespeichert.

Heißt: mit den richtigen Erwartungen durchaus sinnvoll. (Danke an J@sch! für den Hinweis und die Links)

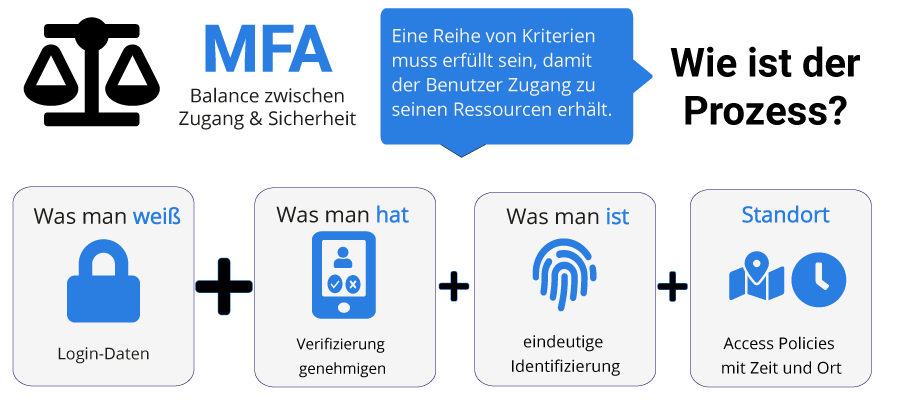

22. Verschiedene Schlösser verwenden / Multi-Faktor-Authentisierung

“X-Faktoren-Authentifizierung”, auch “Multi-Faktor-Authentisierung” genannt ist die Anwendung verschiedener Schlüssel, um ein Schloss öffnen zu können.

Dadurch wird es Angreifern erschwert, in ein System einzudringen. Denn diese brauchen ja immer alle verwendeten Schlüssel, um die Tür zu öffnen.

Faktoren / Schlüssel können zum Beispiel sein:

- Link klicken

- PhotoTAN scannen

- SMS-Code eingeben usw.

Mehr dazu im Abschnitt Gewohnheiten.

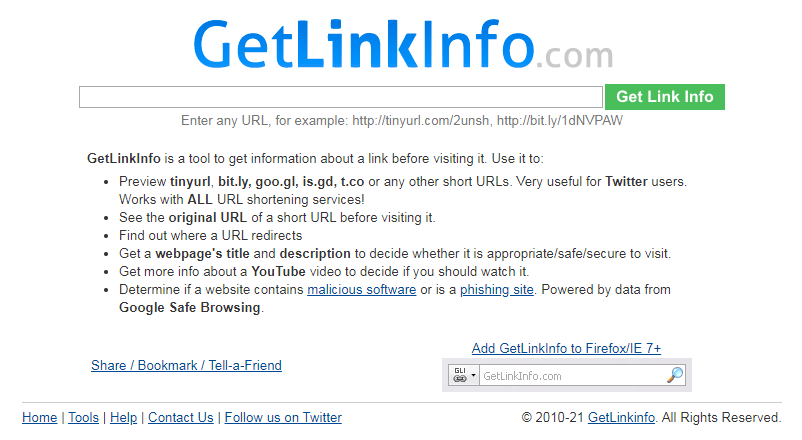

23. Die Orientierung behalten / Shortlink-Prüfer

Selbst wenn man Links lesen kann, verschleiern Shortlinks, also Services, die aus langen Links kurze, leicht zu merkende machen wie bit.ly oder ähnliche Services effektiv die tatsächliche Linkquelle. Wenn man den Shortlink anklickt, kann es aber unter Umständen schon zu spät sein.

Shortlink-Prüfer helfen dabei, indem sie den Link anklicken und das Ergebnis aus sicherer Distanz anzeigen. Ähnlich einem virtuellen System.

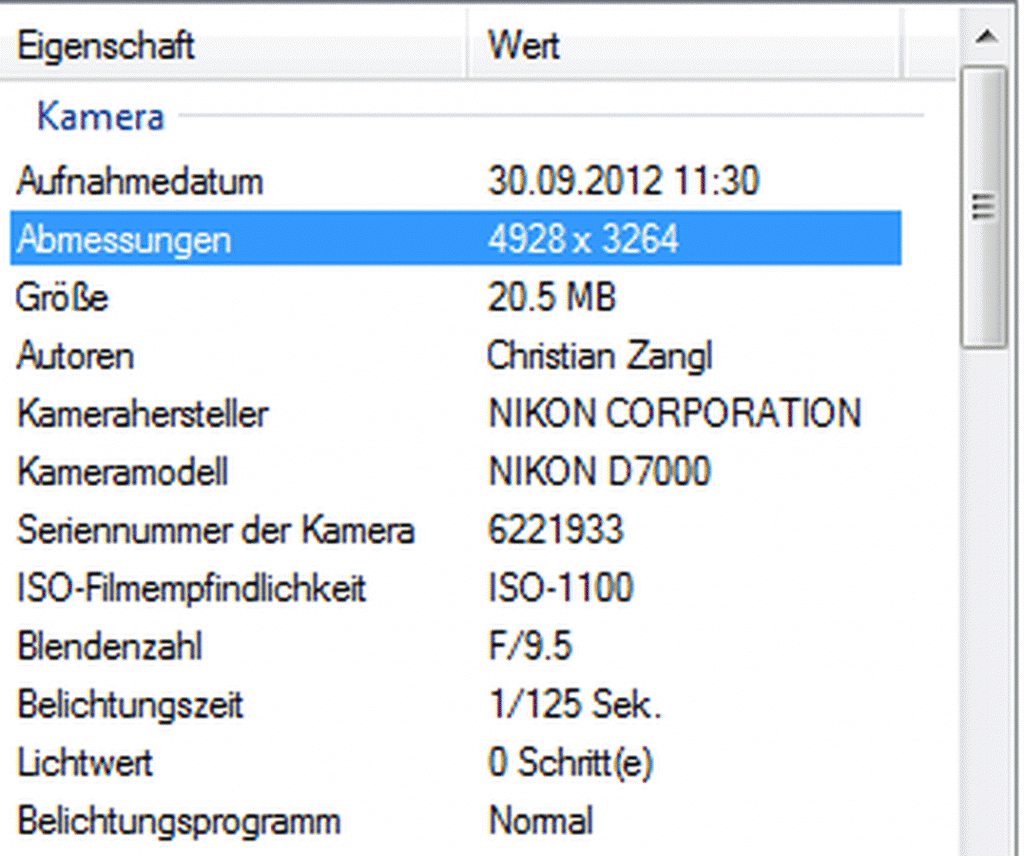

24. Die Privatsphäre bei Bildern sichern / Exif-Daten löschen / verhindern

Exif-Dateien sind spezifizierende Daten, die automatisch rund um ein Foto erstellt werden. Also zum Beispiel Aufnahmeort-, Zeit, etc. Exif-Daten zu löschen verhindert, das jeder, der Zugriff zum Bild hat, erfährt wann, wo, von welchem Gerät etc. das Bild gemacht wurde. Zu verhindern, dass diese Daten anfallen ist nicht ganz leicht, sie zu löschen aber glücklicherweise schon.

25. Das Klingelschild des Rechners abmontieren / MAC Adresse randomisieren

Die MAC-Adresse ist das Klingelschild einer Netzwerkschnittstelle. Über die MAC-Adresse kann also überall weltweit dein jeweiliges Gerät exakt zugeordnet werden. Um das zu verhindern, lohnt es sich die MAC-Adresse zu randomisieren. Auf jedem ans Internet angeschlossene Gerät.

26. 1-Klick-Prüfung der eigenen Sichtbarkeit

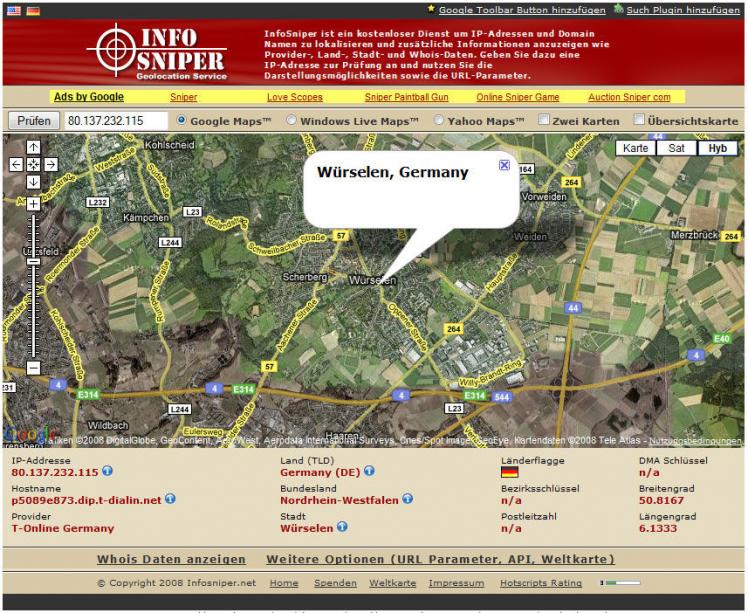

Infosniper oder ähnliche Tools können auf einen Blick zeigen, wie gut die Verschleierung der eigenen Standort-Daten funktioniert. Hier auch nach Popularität geordnet.

27. Wurde ich schon gehackt? / Sicherheitsstatus überprüfen

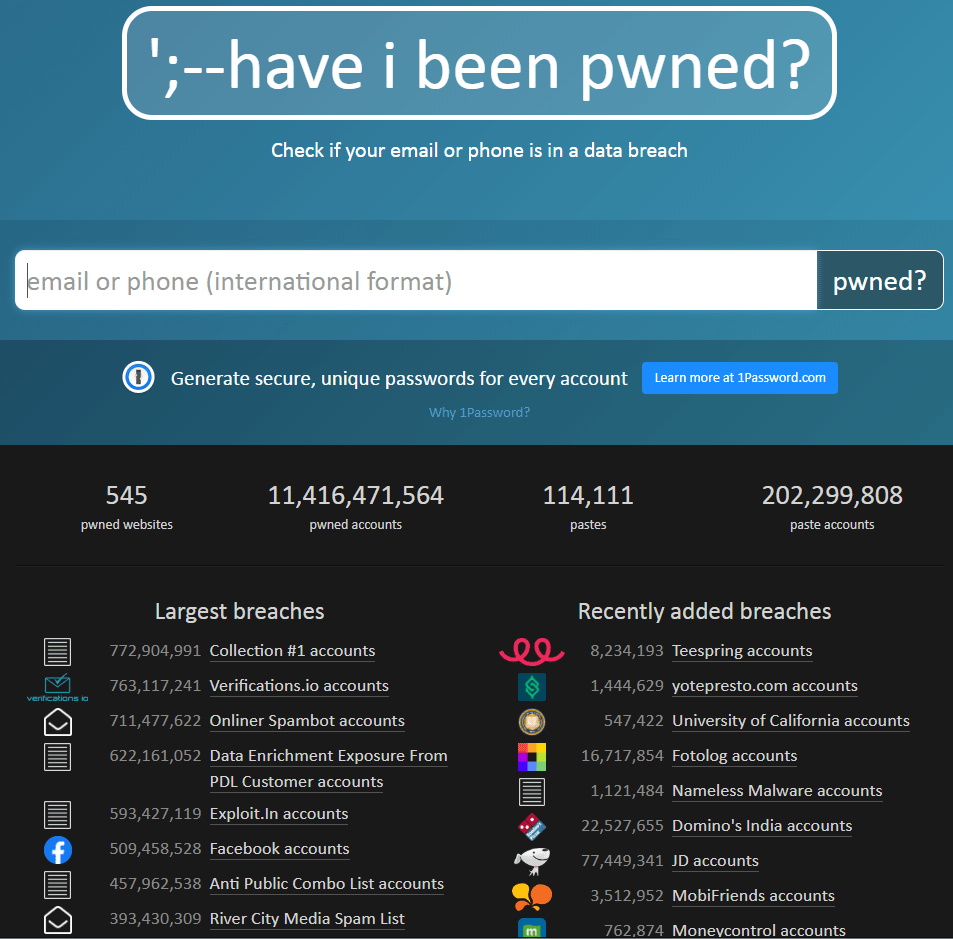

Tools wie HaveIBeenPwned oder der Identity Leak Checker des HPI sind hervorragend geeignet um auf einen Blick zu sehen, welche Daten und Zugriffsinformationen der eigenen Online-Aktivitäten bereits für jeden zugänglich durchs Netz fliegen.

Schnelles Handeln ist dann angesagt. Heißt: Neue Passwörter, Prüfung auf verdächtige Aktivitäten etc.

28. WordPress sichern

Ein kleiner Exkurs zum Schluss dieses Abschnitts: Da WordPress knapp 65 % aller Webseiten bedient, ergibt es Sinn hier ein paar kurze Empfehlungen für hilfreiche Tools zur WP-Sicherheit zu geben.

Meine Favoriten dabei sind:

Hardware Der analoge Teil der Cybersecurity

Hardware anzugreifen ist nicht so einfach wie eine Attacke gegen Software und bei weitem nicht so leicht wie die Manipulation eines Menschen. Dennoch ist dies ein beliebter Vektor um in Systeme einzudringen.

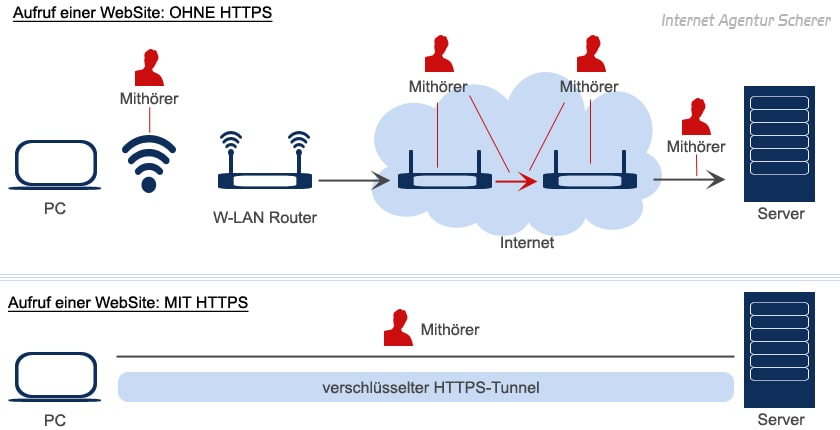

Bei Hardware gilt die Minimal-Faustregel: Das Sender-Gerät, das Empfänger-Gerät und die Verbindung zwischen beiden Geräten muss gesichert sein. Also z.B. beim Surfen im Internet: der Computer des Anwenders, die Internetverbindung und der Server der aufgerufenen Webseite. Der Rest ist (grob vereinfacht) auf der Seite der Software.

Kostenlose Anleitungen zum sofortigen Einsatz sowie Updates kannst du dir hier herunterladen:

1. Hardware-Firewall

Eine Hardware-Firewall funktioniert sehr ähnlich wie ihre Software-Schwester, kann ergänzend allerdings für weiter erhöhte Sicherheit sorgen.

Bei der Hardware-Firewall gleicht das Gerät (die Hardware) die verschiedenen Datenströme ab und macht es durch die Andersartigkeit im Vergleich zur Software Angreifern zusätzlich schwer, in ein System einzudringen. Zumal ein Angriff auf den Zielrechner, welche eine Software-Firewall aushebeln kann, die Hardware-Firewall nicht betrifft, da diese vom Rechner getrennt ist.

Die Hardware-Firewall von AVM ist eine gute Wahl zum Start.

2. Hardware-Schlüssel

Hardware-Schlüssel sind ein hervorragender Teil der Multi-Faktor-Authentisierung und machen es extrem schwer in einen Rechner einzudringen.

Diese Hardware-Schlüssel, auch FIDO-Sticks genannt, erschweren es wie bei einer klassischen Haustür jedem ohne Schlüssel in die “Wohnung” (den Zielrechner) zu gelangen. Ein guter Startpunkt ist der Titan Security Key von Google.

Hier findest du eine Liste mit weiteren guten Hardware-Schlüsseln.

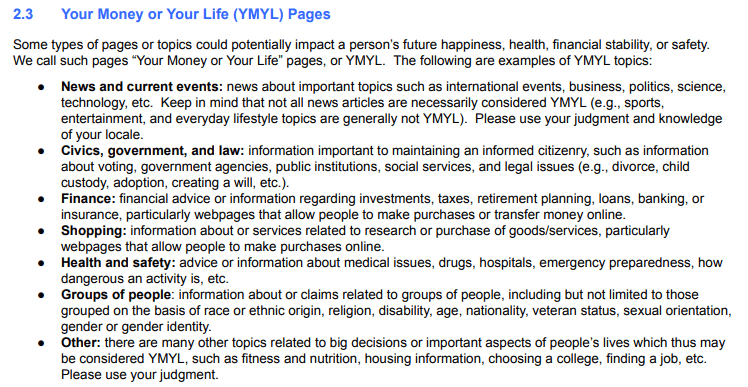

3. Niemals (YMYL) Login-Daten auf (mobilen) Geräten speichern

YMYL steht für “Your Money Your Life” und bezeichnet sämtliche Daten die mit deinem Geld und deinem Leben / deiner Gesundheit verbunden sind. Den Zugriff auf diese besonders sensiblen Daten zu sichern hat oberste Priorität. Vor allem auf mobilen also leicht beweglichen Geräten sollten daher nach Möglichkeit keine Login-Daten gespeichert werden.

4. Smartphone ggf. abschalten und die Batterie entfernen

Um eine passive Datensammlung / Tracking zu vermeiden, kann es sinnvoll sein, sein Smartphone abzuschalten und den Akku zu entfernen.

5. Mobilgeräte regelmäßig auf Werkseinstellungen zurücksetzen

Dieser einfache Trick vermeidet Schadsoftware, die sich ohne das Wissen des Nutzers auf dem Smartphone breitgemacht hat. Indem sie bei jedem Root-Vorgang gelöscht wird. (Root-Vorgang = Das Gerät wird in den Urzustand zurückversetzt)

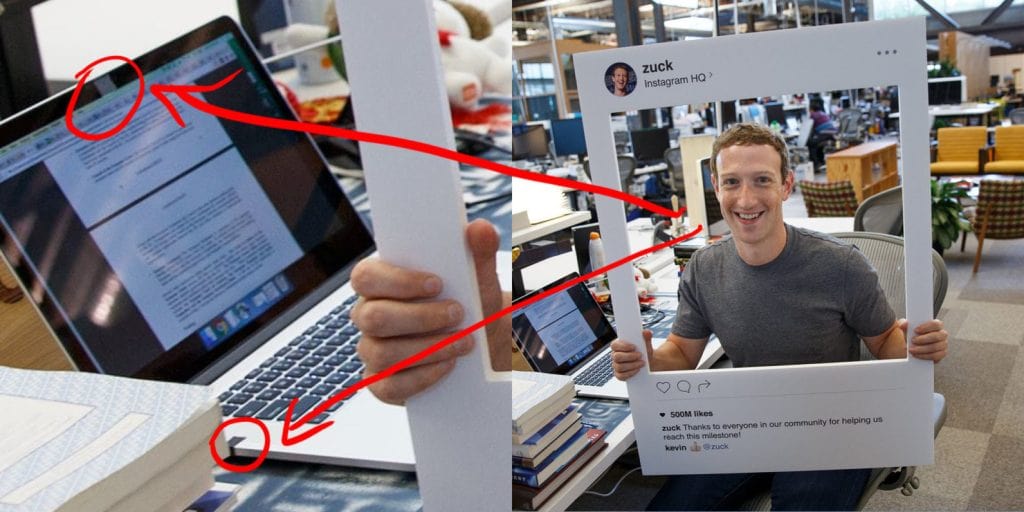

6. Kameras abkleben

Mark Zuckerberg, der Chef des FBI und alle auf Ihre Sicherheit bedachte Personen kleben die Kameras und Mikrofone Ihrer Geräte ab. Denn diese sind unzählbar oft nachgewiesen direkte Spionagetools.

Eine grundsätzliche Alternative können “harte”, also von Werk aus cybersichere Geräte wie zum Beispiel Kryptohandys sein.

7. Gesamte Festplatte verschlüsseln

Festplattenverschlüsselungen können eine gute erste Verteidigungslinie gegen Angreifer bilden. Noch wichtiger als ohnehin schon: Regelmäßige Sicherungen anlegen! Festplattenverschlüsselungen können Hand in Hand mit Partitionsverschlüsselungen und verschlüsselten Containern eingesetzt werden.

Bei Windows ist Bitlocker ein guter Start, FileVault bei Mac OS.

8. NIEMALS USB-Sticks anschließen, denen du nicht vertraust!

Mit infizierten USB-Sticks wurden schon Kernkraftwerke ausgeschaltet.

Daher: Egal was auch passiert, schließe niemals einen fremden USB-Stick an einen Rechner mit sensiblen Daten an. Nie. Mals. Egal wie fancy er auch aussieht.

9. WLAN sichern

Ein drahtloses Netzwerk zu sichern ist keine ganz leichte Aufgabe. Denn: Jeder mit einem Gerät, welches sich in das WLAN einloggen kann, kann dieses prinzipiell angreifen.

Hier ein paar grundlegende Tipps zur WLAN-Sicherheit:

(WPA2) Verschlüsselung aktivieren

Sicheres Passwort für Verschlüsselung, Router und Zugang nutzen (unterschiedliche Passwörter für jeden Punkt nutzen)

Sämtliche Software immer auf dem neuesten Stand halten.

Wenn möglich Kabel statt WLAN nutzen

Datei- und Drucker-Freigabe deaktivieren

SSID-Broadcasting deaktivieren

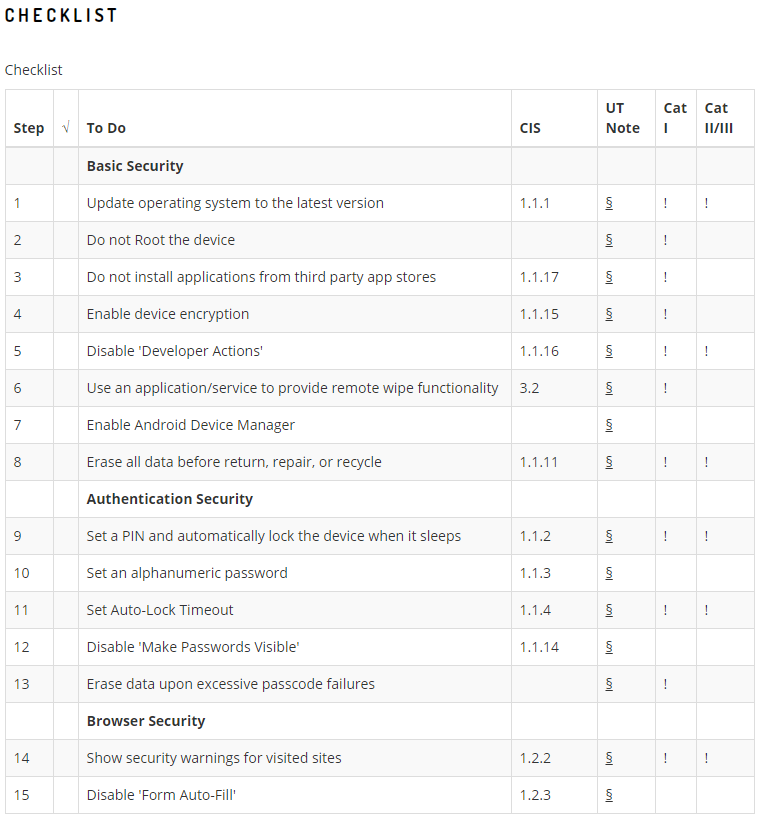

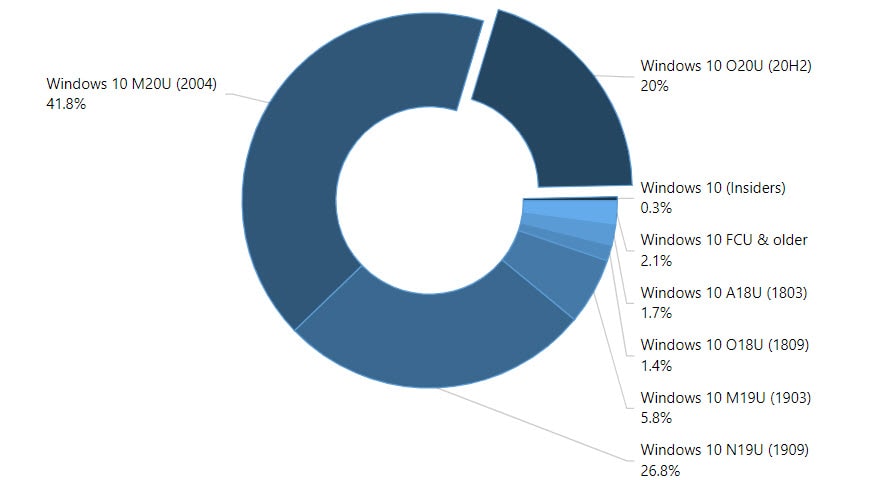

10. Smartphones härten

Smartphones sind ein Schlaraffenland für Cyber-Angreifer. Denn sie sind mobil, also leicht zu entwenden, verknüpfen sich mit verschiedenen Netzwerken via WLAN, sind dank Ihren Sensoren, Kameras und Mikrofonen mobile Spionagegeräte und speichern sehr oft potenziell kompromittierendes Material.

Deshalb ist es sehr wichtig, sein Smartphone zu sichern. Im Fachjargon spricht man von “härten”.

Wie weiter oben bereits angesprochen ergeben ggf. Kryptohandys oder zumindest gehärtete Betriebssysteme wie dieses Sinn, ansonsten können diese und diese Anleitung sehr gut helfen.

Mitarbeiter Der größte Teil der Cybersecurity

Der Mensch ist in > 99 % der größte und einfachste Schwachpunkt jedes Systems.

Viele Hacker beschäftigen sich aus diesem Grund schon gar nicht mehr mit Technologien, denn User zu manipulieren ist fast immer im Vergleich kinderleicht.

Hacks gegen Menschen werden “Social Engineering” genannt. Sicherheitsmaßnahmen dagegen “Security Awareness”.

Kostenlose Anleitungen zum sofortigen Einsatz sowie Updates kannst du dir hier herunterladen:

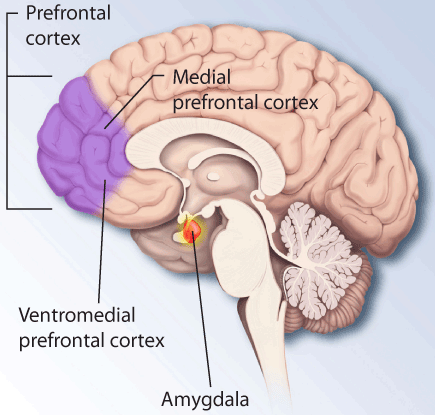

1. Das eigene Gehirn sichern / Amgydala-Hijacking

Eine der effektivsten Strategien des Social Engineering ist es, das Angriffsziel in eine starke Emotion wie Angst oder Stress zu versetzen. Dadurch schaltet das Gehirn des Angriffsziels von “komplex denkend” in den “Kampf oder Flucht” -Modus. Das Angriffsziel kann dann kaum / nicht mehr abstrakt denken und z.B. Rechnungen ausführen, sondern nur noch “quasi-panisch” reagieren. Ab diesem Moment ist man buchstäblich Spielball des Angreifers.

Und das passiert nicht in Gedanken. Deine Wahrnehmung wechselt durch diesen Angriff den “Wohnort” vom präfrontalen Kortex aus deinen höheren Hemisphären in die Amygdala, dein Stammhirn. Unvorbereitet kannst du also buchstäblich nichts (sinnvolles) gegen eine “Amygdala-Geiselnahme” machen.

Ein Bewusstsein dieser Möglichkeit, Standardprotokolle und Strategien sowie Stresstests können dabei effektiv helfen. Weitere Optionen findest du hier.

2. Regelmäßige Schulungen und Tests

Wie heißt es so schön: “Boxen lernst du nur, indem du boxt”.

Genauso verhält es sich mit Cybersicherheit: Sicherheitslücken findest du nur heraus, indem deine Wälle angegriffen werden. Und die sich dadurch offenbarenden Schwachstellen freigelegt und bewusst behoben werden.

Gute Möglichkeiten dazu fürs ganze Unternehmen sind Stress- bzw. / Pentests.

Für Mitarbeiter im Speziellen ist die beste Möglichkeit allerdings die, die sichere Option zur Standardoption zu machen. Also die Gewohnheiten gezielt anzupassen.

Am einfachsten geht dies durch Umgebungsdesign. Mehr zur gezielten Gestaltung sicherer Gewohnheiten im gleichnamigen Abschnitt.

3. Keine letalen Daten in der Öffentlichkeit

Letale Daten sind alle Informationen, die in den falschen Händen zu schwerwiegenden bis vernichtenden Schäden führen können. Je nach Situation zum Beispiel Passwörter, Schlüsselkarten, Zugangscodes etc.

Eine gute Faustregel dazu ist: “Würdest du dich wohlfühlen, das Gesagte per Megafon in eine Gruppe Menschen zu sprechen?”

Wenn sich dir bei dem Gedanken daran der Magen umdreht, führe das Telefonat lieber im Nachbarraum, denke zweimal über das Aufschreiben deines Passworts nach etc.

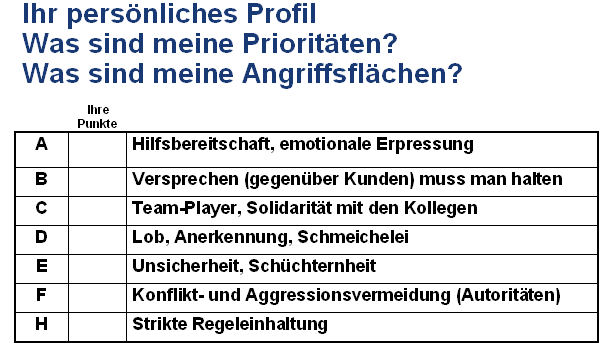

4. Angriffsflächen bewusst machen

Jeder Mensch ist angreifbar, vor allem mit virtuellen Hilfsmitteln. So weit nichts Neues.

Doch die spezifischen Schwachpunkte unterscheiden sich individuell und nach Persönlichkeitstyp. Eine hervorragende Einführung in das Thema ist dieser Artikel des IT-Experten Philipp Schaumann.

Die beste und zugleich schnellste Persönlichkeitsanalyse als Startpunkt findet sich hier.

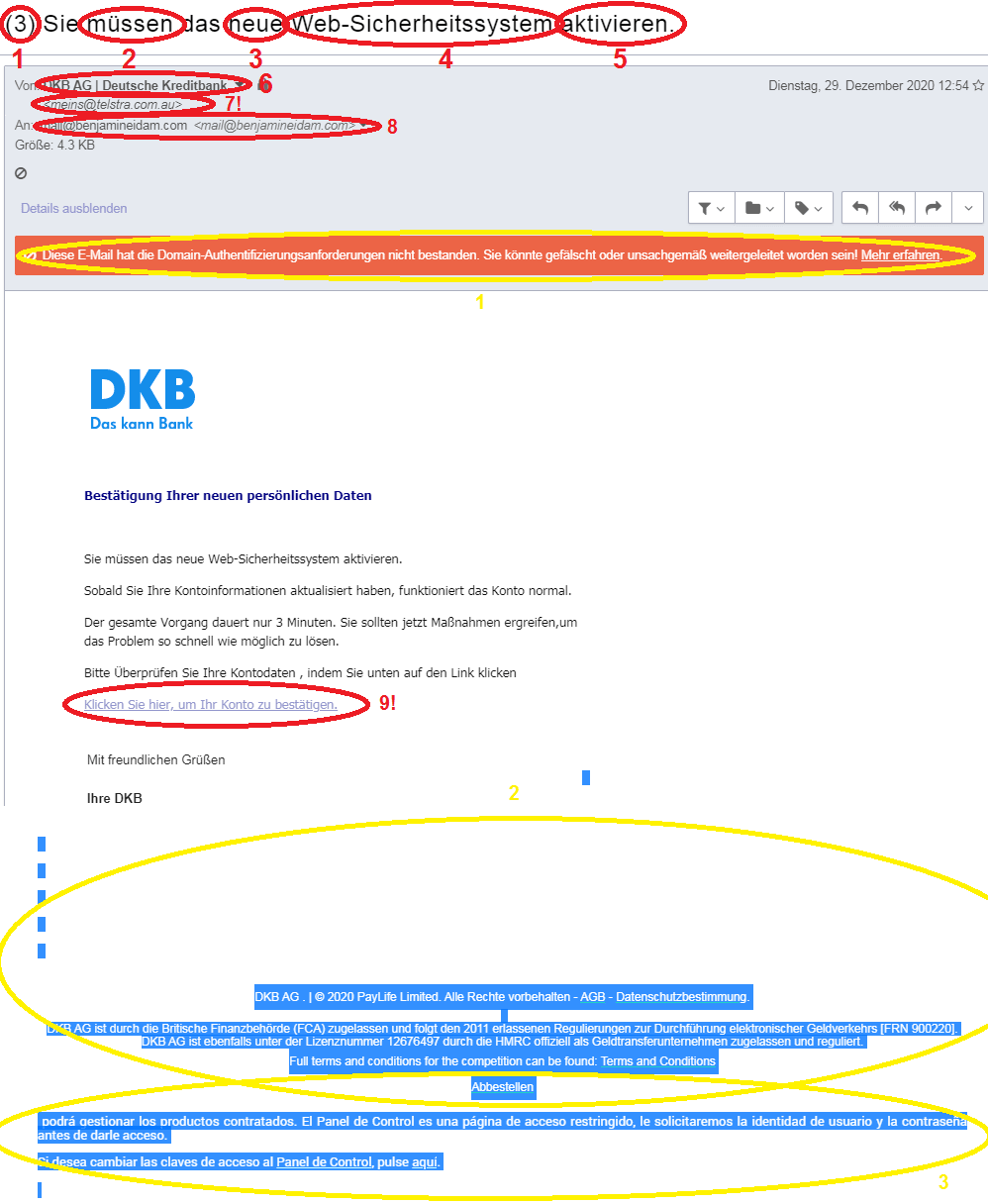

5. Die größte Gefahr im Internet vermeiden / Phishing

Phishing ist die beste Waffe des digitalen Verbrechens. Denn sie ist extrem erfolgreich, kinderleicht anpassbar, problemlos skalierbar und richtig gemacht nicht nachverfolgbar.

Mehr zur Disproportion und Bedeutung von Phishing findest du hier.

Einen kompletten Guide zu Phishing Mails findest du hier, selbiges zu Phishing Anrufen hier, weitere Informationen rund um Phishing, seine Arten und vielem mehr hier und ein gutes Quiz zum Prüfen des eigenen Wissens hier.

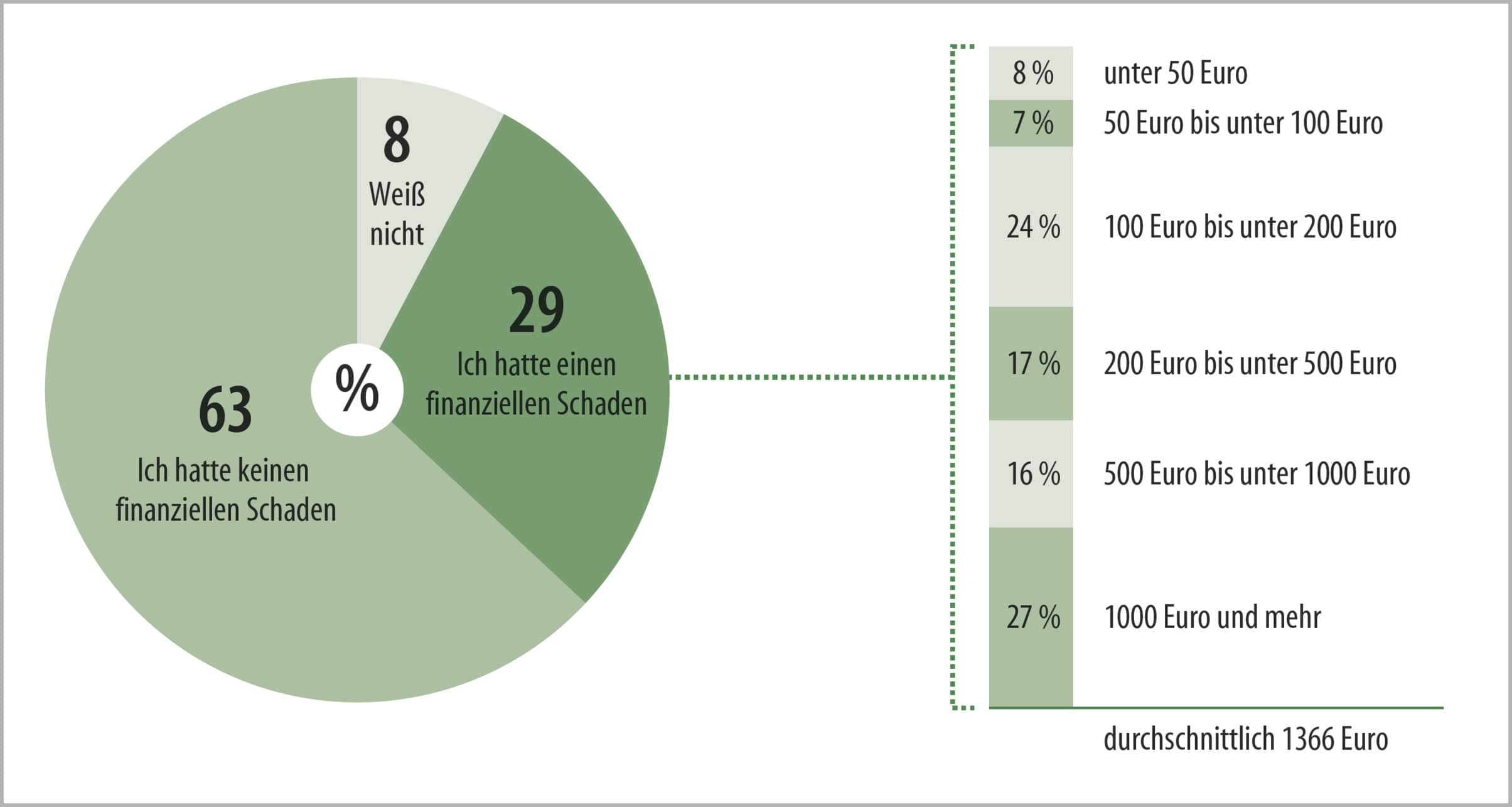

6. Identitätsmissbrauch

Der Missbrauch digitaler Identitäten ist eine weitere asymmetrische Angriffsmethode.

Der Aufwand ist, je nach Szenario, nahezu verschwindend gering. Der Schaden allerdings kann gigantisch sein; Jobverlust, Scheidung, Stress mit dem persönlichen Umfeld und hohe Geldverluste sind da noch die verhältnismäßig harmlosen Auswirkungen. Suizid die schlimmste.

Das Thema ist sehr komplex und individuell unterschiedlich zu behandeln, zwei gute Startpunkte um auf einen Blick zu sehen, ob man in Gefahr ist oder eigene sensible Daten bereits in den falschen Händen sind, sind diese beiden Seiten:

Neben dem “klassischen” Identitätsmissbrauch gibt auch den “synthetischen” Identitätsdiebstahl- / Missbrauch. Bei diesem wird aus der eigenen digitalen Identität eine künstliche gemacht und damit Schaden verursacht. Mehr dazu im Abschnitt künstliche Intelligenz.

7. Mental Models

Mental Models sind kontextuelle Blickwinkel auf Situationen. Zum Beispiel sieht ein Botaniker in einem Wald einen biologischen Schatz und überlegt sich Schutzstrategien. Ein Agrarspekulant hingegen sieht im selben Wald einen monetären Schatz und überlegt sich Verkaufsstrategien.

Mentale Modelle können extrem wirksam bei Cybersecurity-Problemen sein, allen voran Social Engineering-Herausforderungen.

Sai Krishna

Founder of the Global Cybersecurity Forum

1. What are the 3-5 biggest mistakes newcomers make when they start cybersecurity?

- Influenced by the vendors, trainers and research papers

- Choosing a product from external recommendation, endorsement instead of looking at it from his/her own use case

- Missing key success criteria during PoC (Proof Of Concept)

2. What mistakes are also common among professionals?

- Heavily dependent on technology

- Poor focus on people and processes

- Considering it as a cost center than a value creation center

3. What 3-5 actions bring the greatest impact to cybersecurity?

- Continuous upskilling

- Finding a right mentor

- Periodic assessment of skills applied VS only learned

Führungsetage Der effektvollste Teil der Cybersecurity

Manager, Leiter und Chefs verschiedener Bereiche, Gruppen und Abteilungen sind eine Cybersecurity-Kategorie für sich. Technisch gesehen sind sie zwar ebenfalls Menschen und Mitarbeiter, also auch genauso anfällig.

Praktisch sieht es allerdings anders aus: Für Menschen mit Verantwortung und Berechtigungen innerhalb von Unternehmen gibt es ein eigenes “Angriffs-Universum”.

Dementsprechend müssen die Verteidigungsstrategien hier grundlegend überdacht / angepasst werden.

Kostenlose Anleitungen zum sofortigen Einsatz sowie Updates kannst du dir hier herunterladen:

1. Regelmäßige Schulung / Test

Für Personen mit Verantwortung, Sicherheitsfreigaben und Zugriff auf sensible Informationen gilt noch mehr als für “den Rest” der Belegschaft: Das Härten der eigenen Handlungsweisen hat für die Cybersicherheit des gesamten Unternehmens einen sehr hohen Stellenwert.

Der „1½ Ansatz“ funktioniert dabei sehr gut: Das sichere und routinierte Handeln sollte entweder auf Platz 1 oder maximal Platz 2, je nach Tätigkeit stehen. Bei YMYL-Bereichen auf Platz 1, bei allen anderen individuell zu entscheiden.

Heißt: Bevor zum Beispiel ein Bankmanager seinem Alltag nachgeht, muss er zuallererst cybersicher sein. Ansonsten kann er seinen Job schlicht nicht sicher ausführen.

2. Stress- und Pentests als Routine

Aufgrund des Triviums Verantwortung, Freigaben und Zugriffen sind nicht nur Schulungen, sondern auch die regelmäßige Simulation des digitalen Ernstfalls sehr wichtig und sogar wichtiger als für “normale” Mitarbeiter.

Eine gute Faustregel lässt sich hier aus der “Effekt-Proportion” ableiten: Proportional zur maximalen Wirkung der eigenen Handlung müssen die Ergebnisse und die Regelmäßigkeit von Stresstests sein. Hat ein durchschnittlicher Mitarbeiter zum Beispiel eine maximale Verfügungsgewalt über 10.000 $ bevor es zur Gegenprüfung kommt, ein Manager aber von 1.000.000 $, dann sollten die Ergebnisse dementsprechend sein.

Ab einem Faktor ≥ 10 sollten die Ergebnisse mindestens 90 % bei den letzten > 3 Tests betragen. Ab dem Faktor ≥ 100 sogar > 95 % bei den letzten > 3 Tests.

Weitere Taktiken wie diese im Abschnitt Gewohnheiten.

3. Keine letalen Daten in der Öffentlichkeit

Geheime Dokumente auf einem Rechner zu öffnen, dessen Bildschirm zu einem öffentlichen Platz gerichtet ist oder Daten wie Kreditkarteninformationen lautstark ins Telefon sprechen. Es gibt Situationen, die sich schnell in Gefahrenquellen verwandeln können. Social Media insgesamt ist wie ein riesiger Honeypot und eine Einladung dazu.

Faustregel: YMYL-Daten nur hinter verschlossenen Türen heißt in einer sicheren Umgebung verwenden und bearbeiten.

4. Angriffsflächen bewusst machen

Es gibt buchstäblich unendlich viele Angriffsmöglichkeiten auf jedes beliebige digitale Ziel. Ein Rechner ist beispielsweise angreifbar via Internet, lokalem Netzwerk, Speichermedien, Eingaben, Programmen, Hardware-Hacks etc. Und Rechner sind buchstäblich überall dieser Tage, wie allein der Trend “Smart Home” zeigt.

Eine gute Faustregel um Angriffsvektoren zu identifizieren und einzudämmen:

- Die ehrliche und so vollständig wie möglich beantwortete Frage: “Was ist mir wichtig?” Das kann alles von der eigenen Familie über den Neuwagen bis hin zum Investmentfonds sein.

- Die Antwort auf die Frage “Was tue ich aktuell, um die Antwort auf 1. zu schützen?”

- Die Antwort auf die Frage “Was kann ich tun, um die Antwort auf 1. zu schützen?” (Für ein möglichst breites Antwortspektrum hast du diese Seite)

- Die Antwort auf die Frage “Ergibt es Sinn, weitere Maßnahmen zu ergreifen? Und wenn, welche?”

Hier ergibt es nahezu immer Sinn, sich gemeinsam mit einem Profi Optionen und Maßnahmen anzuschauen und umzusetzen. z. B. via individuellen Schulungen und Coachings.

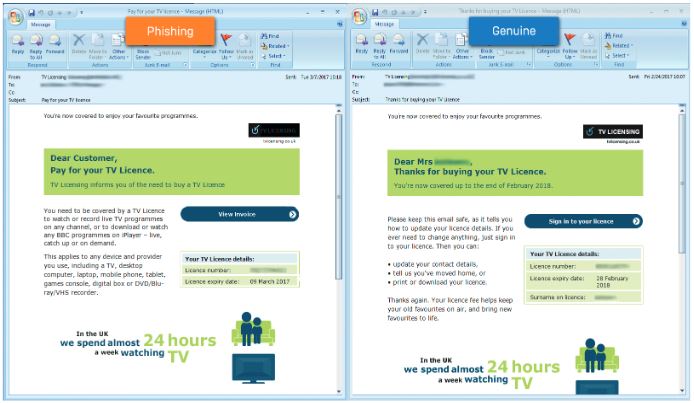

5. Der Stich ins Herz / Phishing

Selten wird der Unterschied zwischen Prioritätszielen und “normalen” Mitarbeitern so klar wie beim Phishing. Denn Phishing + Unternehmens-VIPs = Spear- bzw. Whale-Phishing.

Spear- bzw. Whale-Phishing bedeutet auch E-Mails, die falsch behandelt Angreifer ins Zielsystem lassen. Doch Spearphishing-Mails sind ein anderes Kaliber. Während normale Phishing-Mails mehr oder weniger generisch sind, mal falsch übersetzte Anhänge haben, mal der Absender nicht zum Inhalt passt usw. sind Spearphishing-Mails heimtückisch.

Oft mit wochen- oder gar monatelanger Vorbereitung und exakter Maßanfertigung auf ihr Ziel.

Meist werden dabei Präferenzen und Vorlieben des Ziels ausspioniert, vertrauenswürdige Proxys gehackt und von dort aus die Mail abgeschickt etc.

Eine Phishing-Mail von einer Mail zu unterscheiden ist wie eine Blume von einem Busch zu unterscheiden. Für die meisten relativ einfach und schnell machbar.

Eine Whalephishing-Mail hingegen ist wie eine blaue blume von einer anderen blauen Blume zu unterscheiden. Machbar, wenn man ein wenig Hintergrundwissen in Botanik hat. Ansonsten potenziell giftig.

Meinen Guide zu Phishing Mails findest du hier und zu Phishing Anrufen hier. Weitere Informationen rund um Phishing, seine Arten und mehr findest du hier.

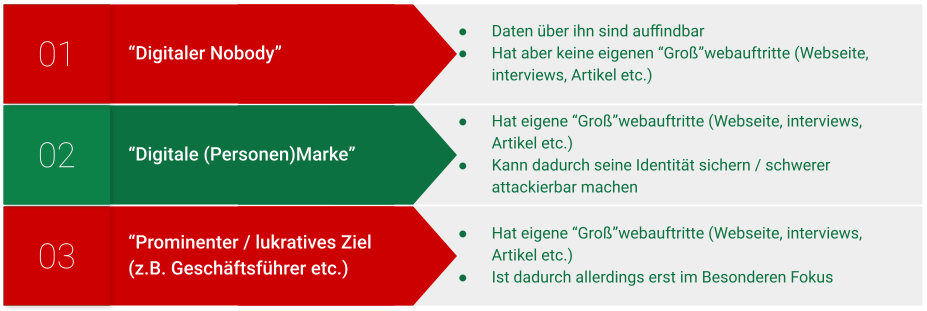

6. Identitätsmissbrauch

Wie bereits weiter oben angesprochen ist Identitätsmissbrauch ein wichtiger Bestandteil der Cyber-Kriegsführung. Und rein logisch ist eine Identität mit mehr Reputation, also zum Beispiel ein Manager, Geschäftsführer oder auch Prominenter ein lohnenderes Ziel, als ein “normaler” Mitarbeiter, richtig?

Dutzende Twitter-Accounts gehackt, um damit #Bitcoin-Betrug zu machen. Zu den gehackten Accounts gehören @BillGates und @elonmusk: pic.twitter.com/W6tBERPRAo

— Tibor Martini (@tibor) July 15, 2020

Fast. Das lässt sich nicht pauschal sagen. Es gelten die “Goldilocks-Conditions” der Cybersecurity:

Heißt: Der “digitale Niemand” ist angreifbar und lohnenswert. Prominente und ähnliche lukrative Ziele ebenfalls.

Doch die Herrschaft über die eigene digitale Marke erschwert Angreifern den Erfolg vor allem bei Rufmordkampagnen, Stalking und ähnlichen Identitätsmissbrauchs-Versuchen enorm.

Mehr zu synthetischem Identitätsmissbrauch im Abschnitt künstliche Intelligenz.

7. Mental Models

Wie bereits oben angesprochen sind die richtige mentale Einschätzung, Haltung und daraus hervorgehende Handlungsoptionen im Bereich Cybersecurity überlebenswichtig.

Für die wichtigsten Mitarbeiter eines Unternehmens gelten dabei noch zwei besondere Regeln:

- Bei allen berufsrelevanten Themen muss der Gesprächspartner besonders vertrauenswürdig sein. Es gibt verschiedene Schemata und Checklisten dafür, ein solides Bauchgefühl bei genügend Erfahrung ist ein guter Start.

- Je potenziell ertragreicher und/oder waffenfähig der eigene Wissensstand und Arbeitsplatz, desto wahrscheinlicher ein Angriff auf den Inhaber von diesem.

Mentale Modelle sind extrem hilfreiche Werkzeuge im Cybersecurity-Kontext. Die besten Mental Models zur Cybersecurity + konkrete Übungen kannst du dir kostenlos hier als Vorlage zum Ausfüllen herunterladen.

Unternehmen Der wertvollste Teil der Cybersecurity

Unternehmen sind die zentralen Ziele der Cyber-Angriffe, denn sie sind der zentrale Wertschöpfer der Wirtschaft.

Hier gelten 3 Faustregeln:

- Je höher der Nutzwert, desto lukrativer ein Angriff.

- Je weiter entfernt von Cybersecurity-Expertise, desto lukrativer ein Angriff.

- Je näher an kritischen Infrastrukturen, desto lukrativer ein Angriff.

Kostenlose Anleitungen zum sofortigen Einsatz sowie Updates kannst du dir hier herunterladen:

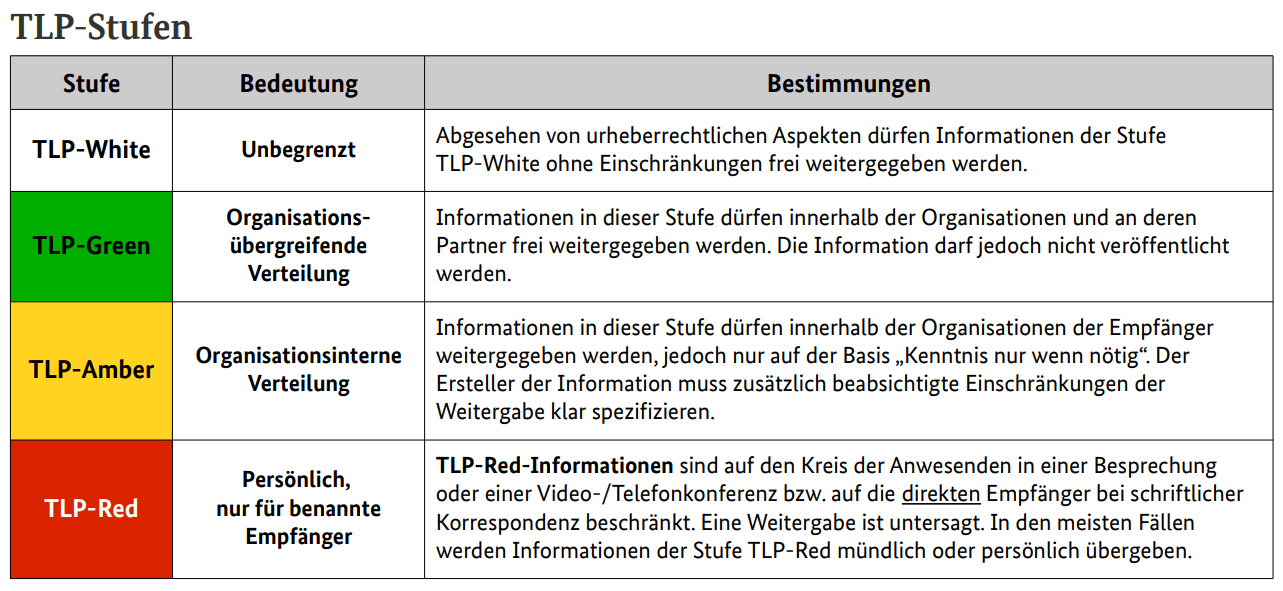

1. Sicherheitsstufen kennen und einsetzen

Zugriffe sinnvoll zu steuern kann eine einfache aber asymmetrisch effektive Sicherheitsmethode sein. Ein guter Startpunkt und/oder Abgleich dabei kann die Normungs-Roadmap der DIN sein. Diese gemeinsam mit allen (relevanten) Mitarbeitern zu gestalten, kann zusätzlich der Sicherheitskultur helfen.

2. Mit Profis zusammenarbeiten

Dieser Punkt ist vermutlich (hoffentlich) kein Geheimtipp: Es ergibt vor allem bei der Cybersicherheit des eigenen Unternehmens Sinn, mit Experten verschiedener Schwerpunkte zusammenzuarbeiten. Bzw. deren Updates auf dem Schirm zu haben.

Der CCC ist in Deutschland ein guter Startpunkt, der Security Googleblog international.

3. Die Gleichung drehen

Viele der hier genannten Maßnahmen akkumulieren sich zu mehr als der Summe Ihrer Teile. Es gilt wie im Kapitel-Intro geschrieben: Je weniger lohnenswert ein Ziel ist, weil es vergleichsweise zu gehärtet ist, desto unwahrscheinlicher ist ein Angriff, weil nahezu unendlich viele andere, einfachere Ziele vorhanden sind.

Heißt: Jede Sicherheitsmaßnahme erhöht die Sicherheit auch ohne tatsächlichen Angriff, einfach, weil sie den Angriffs-Aufwand erhöht und damit die Angriffs-Wahrscheinlichkeit senkt. (Dies gilt natürlich nicht für gezielte Angriffe explizit gegen dein Unternehmen aufgrund eines Auftrages etc.)

4. Die Vokabeln kennen

Die technische Vokabelliste ist endlos und die wichtigsten Vokabeln hoffentlich hier bereits abgedeckt. Auf der Seite der Social Engineering Angriffe gibt es allerdings noch ein paar Kernbegriffe:

- DLP (Data Loss Prevention)

- UBA (User Based Analytics)

- SIEM (Security Information and Event Management)

- BRI (Business Risk Intelligence)

- IaaS (Infrastructure as a Service)

- PAM (Privileged Accounts Management)

- XDR (eXtended Detection and Response)

- XSS (Cross-Site-Scripting)

Diese Liste erhebt selbstverständlich keinen Anspruch auf Vollständigkeit. Viel eher kann sie als hilfreiche, konzeptionelle Ergänzung und Inspiration betrachtet werden.

5. Den “Krebs-Regeln” folgen

Wenn ich nur einen Cybersecurity-Experten benennen müsste, der den meisten, kontinuierlichen und verständlichen Wert bringt, es wäre Brian Krebs.

Von ihm sind auch die drei wundervollen “Krebs-Regeln”:

1. “If you didn’t go looking for it, don’t install it!” – Wenn du nicht danach gesucht hast, installiere es nicht!

2. “If you installed it, update it.” – Wenn du es installiert hast, update es!

3. “If you no longer need it, remove it.” – Wenn du es nicht länger brauchst, lösche es!

Wenn du nach einem sofort umsetzbaren 80/20 Startpunkt suchst, sind es wahrscheinlich diese drei Regeln. Quelle der 3 Regeln und mehr zu diesen.

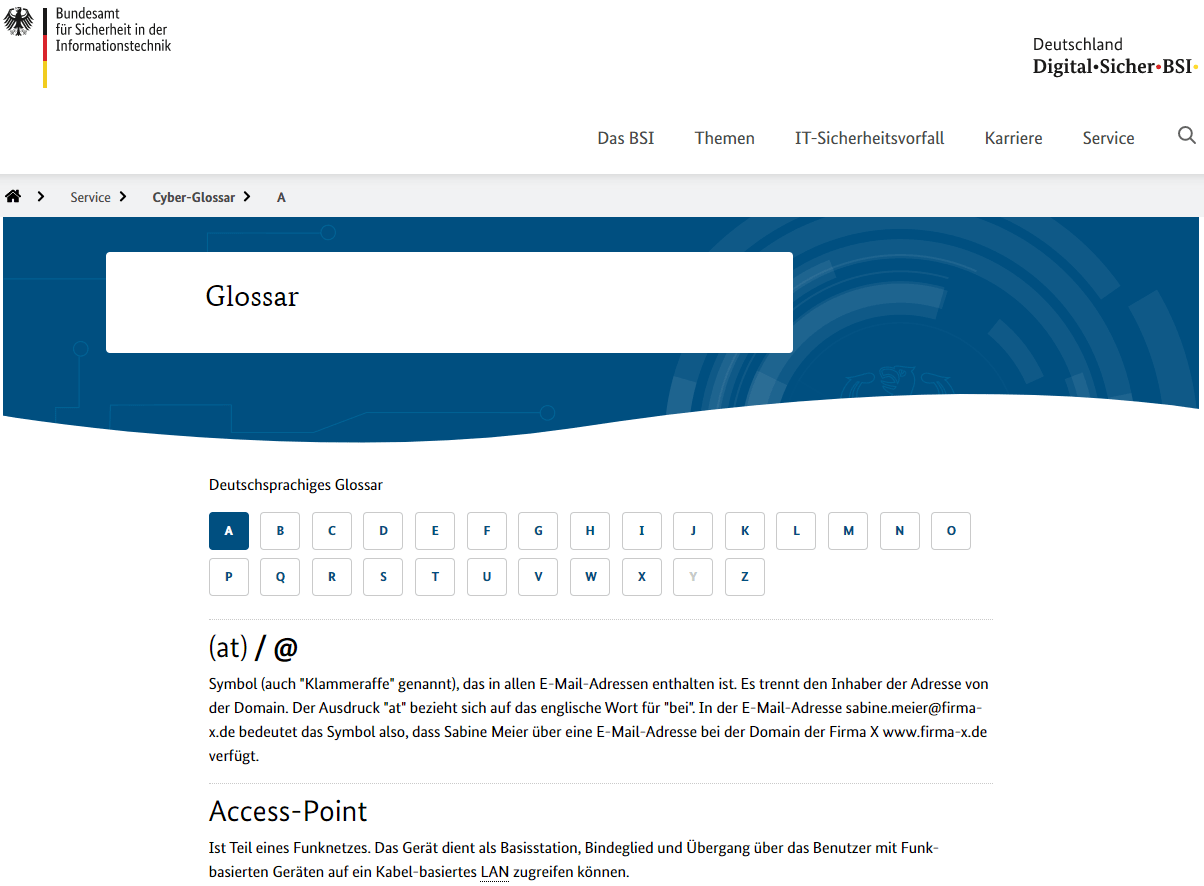

6. Grundwissen für jeden in der Firma

Die wichtigsten Begriffe und deren Eigenschaften und Bedeutung sollte jeder mit Zugriffsberechtigung zu einem Gerät mit Display kennen. Das gilt auch für ausschließliche Zugriffsberechtigungen im Notfall.

Ein guter Startpunkt ist das Cyber-Glossar des BSI.

7. Empfehlungen von Edward Snowden

Ein weiterer guter Anstoß zur Verbesserung oder Überprüfung interner Prozesse und Handlungsweisen kann dieser Kurzleitfaden inklusive Tool-Empfehlungen und Begründungen von Edward Snowden sein. Was macht diese Empfehlungen vertrauenswürdiger als die anderer Sicherheitsexperten? Diese präzise Antwort:

Here's a reason: I use it every day and I'm not dead yet. https://t.co/Trhgqbwdpj

— Edward Snowden (@Snowden) January 7, 2021

Die meisten der dort genannten Tipps findest du in diesem Guide auch schon ausgeführt.

8. E-Mails gegen Bots sichern

Du möchtest verhindern, dass Unternehmens-E-Mail Adressen automatisch von Programmen gesammelt, verknüpft und dann angegriffen werden. Dazu lohnt es sich diese auf den eigenen Webauftritten zu härten (Und generell so selten wie möglich im Netz zu posten).

Mögliche Wege dazu sind zum Beispiel:

- “@” durch “(ät)” oder ähnliches ersetzen. Beispiel: xyz(ät)abc.de

- Zusätzliche Zeichen hinzufügen, um die E-Mail-Adresse zu verschleiern. Beispiel: xyz@remove-this.abc.de

- Die Mailadresse nur als Bild einblenden. Beispiel: Siehe Bild.

- Ein Captcha oder Verschlüsselung vorschalten. Beispiel: YouTube:

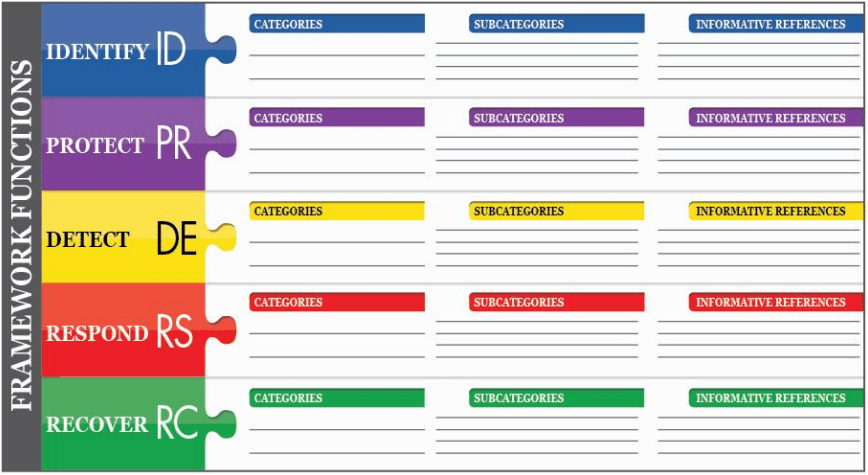

9. Sicherheits-Frameworks kennen und nutzen / NIST-Framework

Das NIST-Framework ist das beste Framework als Startpunkt zur Prüfung der eigenen Sicherheitsprozesse. Die wichtigsten weiteren findest du hier.

10. Die eigene Verteidigung prüfen (professionell)

Auf Penetrationstests oder kurz “Pen-Tests” bin ich weiter oben bereits eingegangen. Bei größeren Unternehmen / besonderem Augenmerk auf Sicherheit ergeben derartige Tests durch externe Dienstleister Sinn. Soweit man mit Werkzeugkästen und Tools wie Kali auch kommt, für einen “echten” Pentest braucht es firmenexterne Experten. Kombiniert mit dem kontinuierlichen Austausch mit Experten erreicht man so ein sehr gutes Sicherheitslevel.

11. Passwortstärken testen

Oft “Password Auditing” genannt. Cain & Abel und John the Ripper sind die ersten Adressen dafür. Mehr zu sicheren Passwörtern und dem richtigen Umgang mit diesen findest du weiter oben.

12. Netzwerksicherheit prüfen

Hier bieten sich interne Audits, Stresstests und/oder Prüfungen mit Tools wie zum Beispiel Netstumbler, Aircrack oder KisMAC an.

13. Zugriffsrechte einschränken

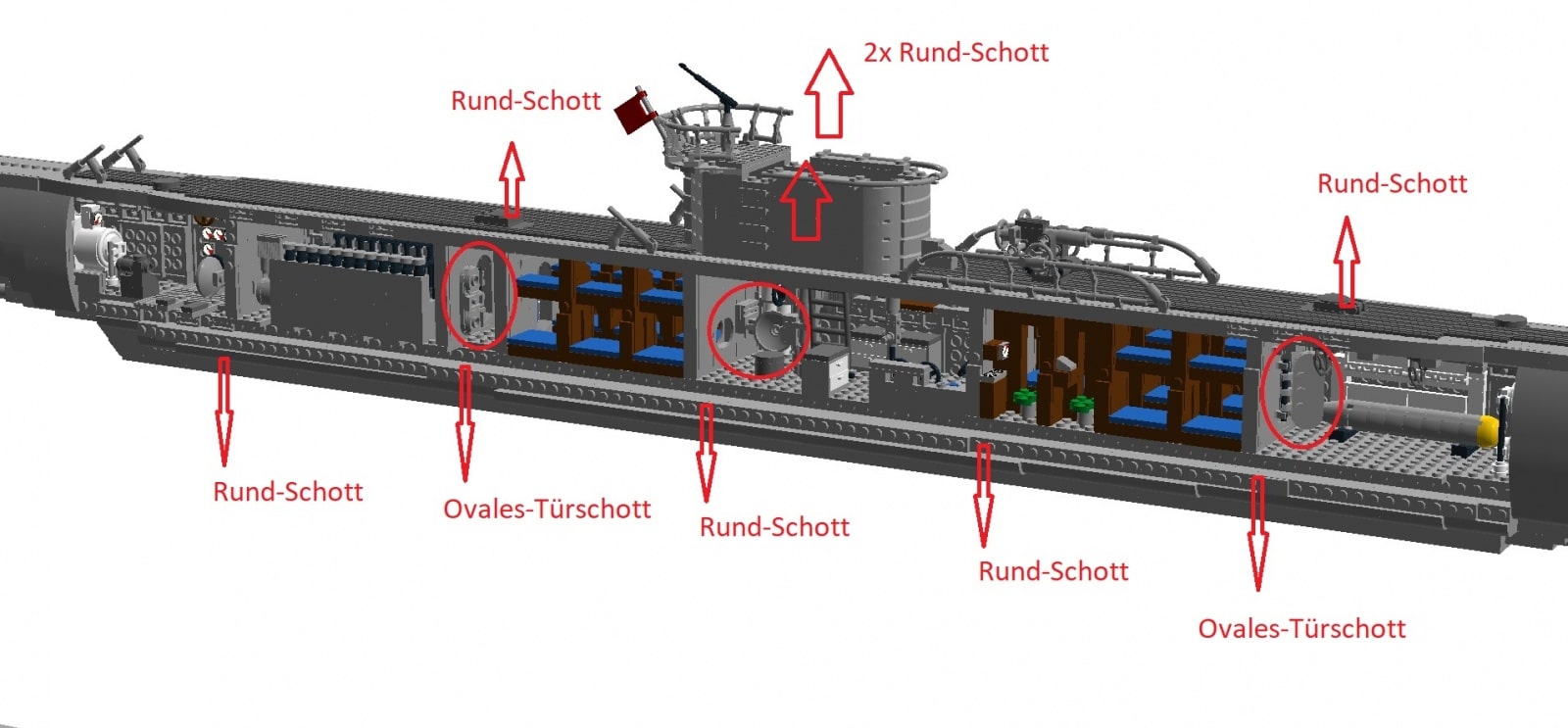

Wie bei den Schlüssel-Vokabeln und anderen Punkten bereits angesprochen, ergibt es Sinn “Schotts” zu implementieren.

So das nicht jeder Mitarbeiter, Gast usw. die gleichen Zugriffe hat. Kann manchmal hinderlich bis ärgerlich sein, rettet dafür aber ggf. das Unternehmen.

Denn ein infizierter Bereich ist besser als, wenn das ganze Schiff brennt. Hier kann man viel von der Marine lernen.

14. Personenkontrollen- / Sperren

Stichprobenartige, unangekündigte Taschen-, System- und Personenkontrollen können sehr wirksam sein. Durch die reine Wahrscheinlichkeit dieser Möglichkeiten verändert sich das Sicherheitsempfinden.

Diese Taktik sollte, je nach Umfang, mit Vorsicht getestet und erst nach positiven Ergebnissen weiter eingebaut werden. Denn in beinahe jeder Kultur außerhalb von Russland oder China gehört diese Art der Überwachung und Eingriff in die persönlichen Rechte nicht zum Alltag.

15. Zeitgemäße Hardware einsetzen

Die NASA kann dank Problemen mit der Hardware-Kompatibilität älterer und aktueller Systeme nicht korrekt arbeiten. Dieses Problem ist allerdings kein rein interstellares, meist sind irdische Systeme betroffen. Veraltete Hardware kann ggf. keine aktualisierte Software einsetzen, bringt Schwachstellen in inhomogene Systeme und führt zu Mehraufwand der automatisch zu weiteren Schwachstellen führt.

Da Hardware die Grundlage für sämtliche Aktivitäten und Sicherungen ist, sollte hier entsprechend fundamental gearbeitet werden.

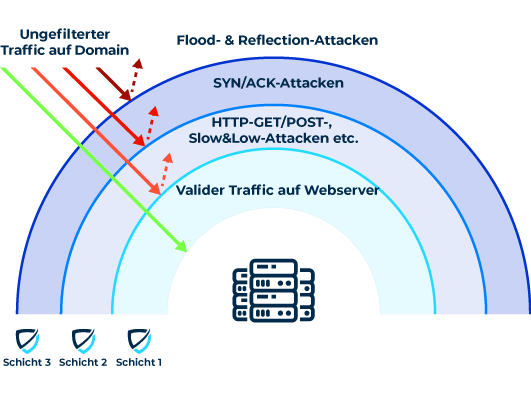

16. Digitaler Hagelschlag / DDOS

DDoS, der “Distributed Denial of Service” ist für Angreifer gegen ungeschützte Systeme einer der leichtesten Wege, ein Unternehmen anzugreifen. Dabei werden die mit dem Internet verbundenen Systeme eines Unternehmens, meist die Webauftritte, attackiert.

Die Angreifer “müllen” die Systeme so lange zu, bis diese kapitulieren und damit nicht mehr verfügbar sind. Der populärste Service zum Schutz gegen DDOS-Angriffe ist Cloudflare.

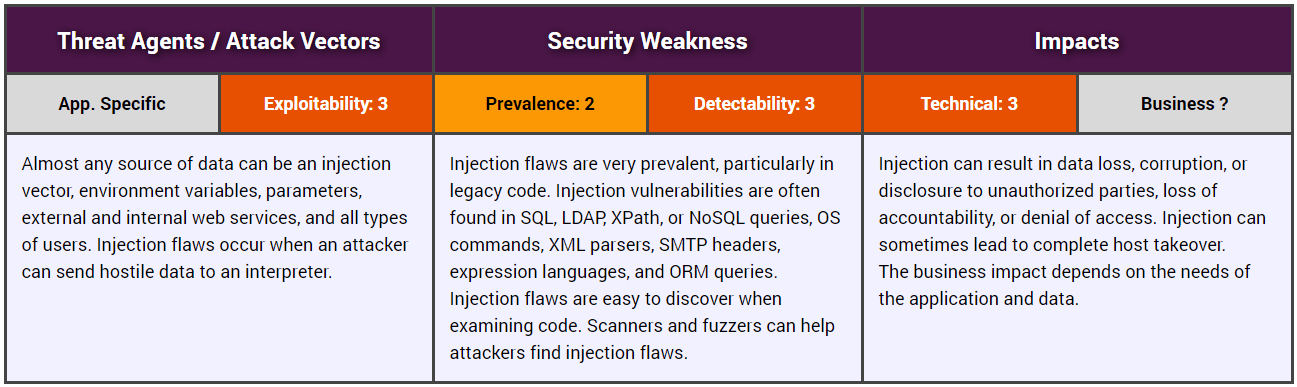

17. Unbestechliche Türsteher / Injections

Injections, allen voran SQL-Injections, kurz “SQLi’s” sind der Missbrauch von Programmen durch das Einschmuggeln von Fremdcode- / Befehlen.

Injections stehen seit Jahren ganz oben auf der Liste der OWASP Top 10 Application Security Risks. Mehr zu Injections und Maßnahmen gegen diese findest du hier.

Firmenkultur Der unterschätzte Teil der Cybersecurity

Eine “Quasi-Diktatorische Führung mit einem Klima der Angst” in einem Unternehmen ist das Traumszenario für jeden Angreifer.

Aber auch “Aneinander vorbei-gearbeitete Quasi-Anarchie” bringt nichts.

In kurz: Nur wenn das Unternehmen als Team agiert, kommt von außen schwer jemand einen Keil in dieses getrieben. Mitarbeiter jeder Ebene andernfalls gegeneinander auszuspielen und zu manipulieren ist sonst ein Kinderspiel.

Kostenlose Anleitungen zum sofortigen Einsatz sowie Updates kannst du dir hier herunterladen:

1. Idea Meritocracy

Eine Ideen-Meritokratie bezeichnet das Prinzip, dass immer die beste Idee gewinnt. Egal von wem sie kommt.

Diese von Investor Ray Dalio und seinem Unternehmen Bridgewater geprägte und gelebte Idee der Ideen-Meritokratie ist zeitgleich eine Cybersecurity-Maßnahme. Denn unsinnige und sicherheitsgefährdende Phänomene wie Mobbing, Machtspielen etc. werden damit fundamental entschärft. Und gewertschätzte Mitarbeiter hegen keinen Groll und sind nicht ignorant gegenüber potenziellen Gefahren.

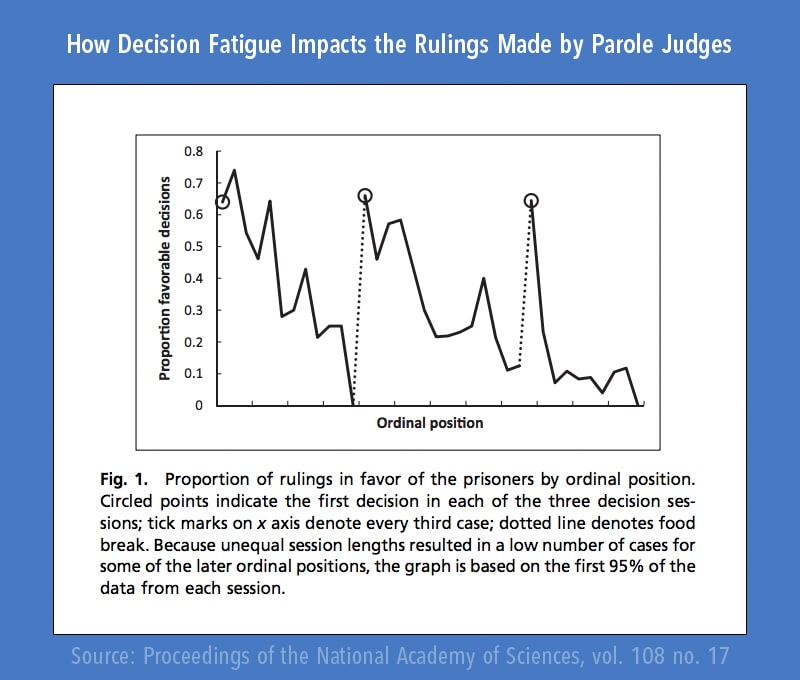

2. Grundverständnis der Evolutionsbiologie

Menschen handeln menschlich. Soweit keine Sensation. Doch was das im (Arbeits)Alltag tatsächlich bedeutet ist einerseits noch nicht lang wissenschaftlich fundiert bekannt. Und andererseits noch viel seltener beachtet.

Das kann sich nicht nur organisatorisch, sondern auch sicherheitstechnisch als Gefahr herausstellen.

Dinge wie:

- Entscheidungsmüdigkeit (Je mehr getroffene Entscheidungen, desto weniger Energie für jede weitere Entscheidung)

- Stammeszugehörigkeit (Der Mensch ist ein Gruppen-Tier, was ausgenutzt werden kann)

- Kollektivschuld (Abgabe von Verantwortung bei Ausführung einer Handlung)

- Usw.

3. Extreme Ownership

Extreme Ownership bedeutet, dass sich jeder Mitarbeiter so verhält, als wäre er der Eigentümer des Unternehmens. Grob übersetzen kann man es mit “extremer Verantwortung”. Eine Firma bei der allein dieser Wird gelebt wird, ist ungleich sicherer gegen Social Engineering etc. aufgrund von Proaktivität, selbstverständlicher und gegenseitiger Unterstützung, Ursachenbekämpfung direkt an der Quelle etc.

4. Die Gruppe als Einheit / Teambuilding

Spätestens der Cyberkrieg macht aus zusammengewürfelten Mitarbeitern zwangsläufig ein Team. Oder genau genommen: sollte es besser.

Denn das Team wird angegriffen, ob es sich als Team fühlt oder nicht.

Wenn ein Mitarbeiter den anderen nicht fragen oder seine Gedanken teilen kann, fehlt eine wesentliche Schutzschicht gegen jedwede Social Engineering Attacke. Deshalb: Teambuilding ist eine Cybersecurity-Maßnahme.

Kyle Lai

Security Advisor, Investor and President, CISO & Head of Services of KLC Consulting, Inc.

2. What mistakes are also common among professionals? 1) Security pros tend to make too many assumptions when working with business teams and not ask questions. For example, assuming business people will like the new security solutions to be put in place, only to find out that business teams hated it after the deployment. 2) Stop learning is a big mistake. Technologies are advancing very fast. Security professionals must keep up with the technologies and trends; otherwise, they will get left behind.

What 3-5 actions bring the greatest impact to cybersecurity? 1) Conduct short and frequent security awareness training to all employees. 2) Do regular independent vulnerability assessment and penetration testing to address the company's unknown risks. 3) Enforce multi-factor authentication on all systems, on-prem and cloud. ID and Password alone are not sufficient. 4) Enhance identity and access management. Remove unnecessary privileges after a job transfer. Terminate accounts after job termination. 5) Get threat intelligence. The company should assign at least one security team member to track daily security news for new vulnerabilities, new threats and exploits, new emergency patches, etc.

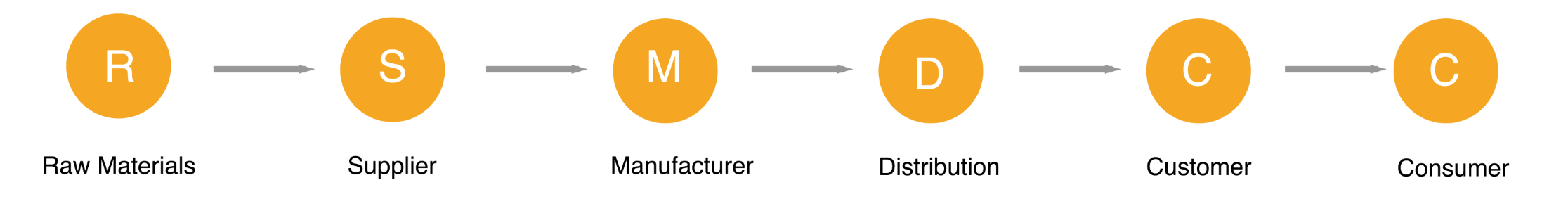

Zulieferer Der übersehene Teil der Cybersecurity

Ein oftmals übersehener Teil der Sicherheitskette ist das “davor” und “danach”: Supply-Chain-Attacks.

Es bringt die dickste Festung nichts, wenn der Karawan aus dem Nachbardorf ein trojanisches Pferd hinter die Mauern bringt.

Kostenlose Anleitungen zum sofortigen Einsatz sowie Updates kannst du dir hier herunterladen:

1. Sicherheit von Anfang bis Ende / SSL

SSL-Zertifikate machen aus Webseiten “Rohre” zwischen Sender und Empfänger, in die nicht hineingeschaut werden kann. Sie sichern also die Verbindung von einem Ende zum anderen.

Ein ähnliches Prinzip verfolgt die Quantenkryptografie. Obwohl theoretisch gesehen unknackbar da auf Naturgesetzen basierend, brauch sie noch etwas Entwicklungszeit bis zur Praktikabilität. Zur Sicherheitsplanung ergibt es aber Sinn, diese auf dem Schirm zu haben.

2. Schnittstellen / APIs

APIs, „Application Programming Interfaces“, sind Schnittstellen der eigenen Software zur Software anderer Nutzer, Programmierer oder Unternehmen. Diese zu sichern hat eine hohe Priorität, da die andere Seite der Schnittstelle nicht kontrolliert werden kann.

3. Fremdzugänge- und Rollen (managen)

Nahezu jedes (größere) Unternehmen hat Lieferketten, “Vorarbeiten” oder ähnliche Verknüpfungen mit anderen Firmen. Alles vom “klassischen” Zulieferer bis hin zu Software-Testern im Anschluss an eine Entwicklung.

Da diese Verknüpfungen einer in sich geschlossenen Festung Sicherheitslücken hinzufügen können, sollte man diese auf dem Schirm haben und entsprechende Maßnahmen umsetzen.

Ein guter Startpunkt ist das Aufzeichnen sämtlicher Kontaktpunkte und ein anschließendes Brainstorming über mögliche Sicherungsmaßnahmen. Bei der Implementierung können Profis dann ggf. helfen.

Umgebung Der (über)offensichtliche Teil der Cybersecurity

Die Umgebung und Ihre Auswirkungen werden in fast allen Lebensbereichen nicht angemessen betrachtet und einbezogen.

Im Bereich Cybersecurity kann dieses Versäumnis profunde Probleme nach sich ziehen.

Kostenlose Anleitungen zum sofortigen Einsatz sowie Updates kannst du dir hier herunterladen:

1. Spezialglas einsetzen

Dein Passwort kann aus deinem Fenster gelesen werden: Jedes Klicken auf einer Tastatur und jedes gesprochene Wort erzeugt eine spezifische Frequenz. Diese Frequenz wird von manchen Oberflächen, z.B. Fensterscheiben aufgenommen und erzeugt eine spezifische, mess- und interpretierbare Vibration.

Diese Sprech- und Tipp-Vibrationen können unter den richtigen Umständen gesammelt und verarbeitet werden.

2. Nicht-identifizierbare Räumlichkeiten nutzen

Es gibt Signalquellen wie zum Beispiel Stromleitungen, die individuelle und eindeutig zuordenbare Muster erzeugen. So können zum Beispiel aus dem Hintergrundrauschen von Videobotschaften Standorte ermittelt werden.

3. Umgebungsdesign / Entscheidungsarchitektur

“Erst designt man seine Umgebung, dann designt die Umgebung einen selbst”.

Was mit dem Austausch einer Schale Kekse gegen eine mit Äpfeln klappt, wirkt sich auch auf die Cybersicherheit aus.

Poster, Schreibtischunterlagen, jederzeit gut sichtbare Aufbewahrungsorte für Hardware-Schlüssel usw. können die sichere Option zur einfachsten Option machen. Und damit die Cybersicherheit ohne Mehraufwand zum Standard machen.

4. Die Untiefen des Internets verstehen

Gestohlene Daten, Accounts etc. landen sehr häufig im Darknet und werden dort verkauft. Manche Daten werden aus dem Deep Web gestohlen und dann im Darknet angeboten.

Doch was sind Dark- und Deep Web überhaupt? Auf einen Punkt:

- Darknet: Internetabschnitt, der nur mit spezieller Software betreten werden kann. (TOR etc.)

- Deep Web: Internetabschnitte, zu denen kein Link führt. Kennt man den Link, hat man Zugriff, ansonsten ist die jeweilige Seite (theoretisch) unsichtbar.

Das Thema ist sehr komplex, aber das Verständnis dieser beiden Schlüsselbegriffe bringen bereits viel Nutzen.

5. Kartierungsservices richtig nutzen

Programme wie Google Maps oder Open Street Maps sind im Alltag extrem praktisch. Doch können sie im Rahmen einer OSINT-Analyse benutzt werden um gezielt Angriffswege herauszufinden. Hier ergibt es Sinn, mit Experten mögliche Maßnahmen zu erörtern.

6. “Sicherheits-Flure” einsetzen

Vor allem bei militärischen und geheimdienstlich genutzten Anlagen gibt es manchmal “Sicherheits-Flure. Das sind Korridore voller Hightech wie Tiefen-Retina-Scannern, Ganganalyse-Tools, Körperwärme-Scannern etc. Das Ziel dieser Gänge ist es, in Echtzeit und mit nahezu 100%iger Sicherheit die jeweilige Person identifizieren zu können. Die Idee: Alles, was individuell ist, eignet sich zur Identifizierung. Und je größer die Kombination, desto schwerer ist es, irgendetwas zu fälschen. (Abseits direkten Hackings der Software)

Muss man nicht im eigenen Unternehmen einsetzen. Es ist aber gut die Möglichkeiten zu kennen um Entscheidungen zu treffen.

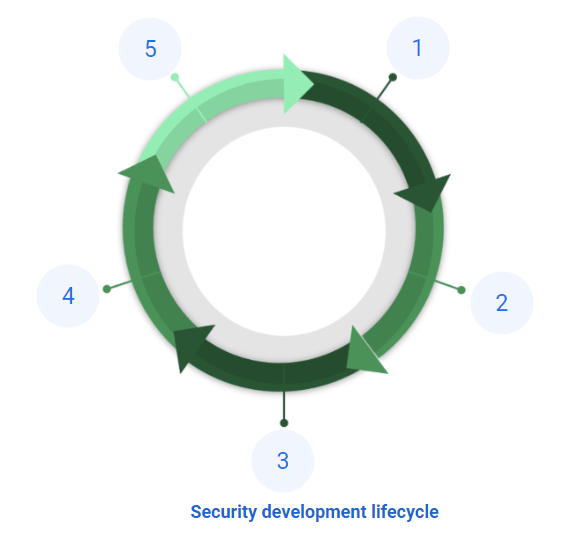

7. Security by Design

Security by Design ist ein holistischer, also ganzheitlicher Ansatz beim Bau von Software, allen voran Apps. Der beste mir bekannte Startpunkt ist dieser kostenlose, nur wenige Minuten dauernde Mini-Kurs von Google.

Cedric Mössner

Deutschlands bekanntester Hacker, Informatiker und Dozent u.a. in Barcelona und Frankfurt

1. Welche sind die 3-5 größten Fehler, die Neulinge machen, wenn sie mit Cybersecurity beginnen?

Wenn man Security macht, finde ich es enorm wichtig, Prioritäten zu setzen. Denn wenn man ein wie üblich viel zu kleines Budget vorgesetzt bekommt, bringt es nichts, sich im Detail mit einer Nebenanwendung zu beschäftigen, aber die Hauptanwendung offen für alles zu lassen. Natürlich wäre ein höheres Budget schöner, aber das ist selten der Fall.

Zudem fällt oft auf, dass Überprüfungen nur ein mal gemacht werden (falls überhaupt). Das reicht nicht, im besten Fall muss kontinuierlich gesucht werden. Und damit kommen wir zum dritten Punkt:

Nicht von der KI, sondern vor allem auch vom Menschen. Tools sind nett und gut und ermöglichen einen schnellen automatisierten Check beim Build, doch ist es nicht zu vergleichen mit einem manuellen Pentest, der mindestens ein Mal im Jahr gemacht werden sollte.

2. Welche Fehler sind auch unter Profis verbreitet?

Leider sind auch viele Profis von der eigenen Kompetenz zu sehr überzeugt, wie ich finde. Man muss sich eingestehen, dass man nicht alles kann und, dass eine Person immer weniger findet, als zwei.

Daher ist es wichtig, sich auch externe Hilfe zu holen. Je mehr man durchwechselt, desto mehr unterschiedliche Kompetenzen holt man ab.

3. Welche 3-5 Handlungen bringen die größten Effekte für die Cybersicherheit?

Die Mitarbeiter gelten noch immer als größtes Einfallstor für Schadware. Daher ist das wichtigste oft eine gute Mitarbeiter-Policy mit verpflichtendem Security KEy und Schulung für Social Engineering.

Ständiges Monitoring und regelmäßige Tests bilden einen weiteren fundamentalen Baustein, jedoch darf man nicht vergessen, dass Schadware auch von Partnern eindringen kann.

Das heißt, dass Partner und Zulieferer sicher sind, ist fast so wichtig, wie die eigene Sicherheit - auch wenn das eher nicht direkt so scheint.

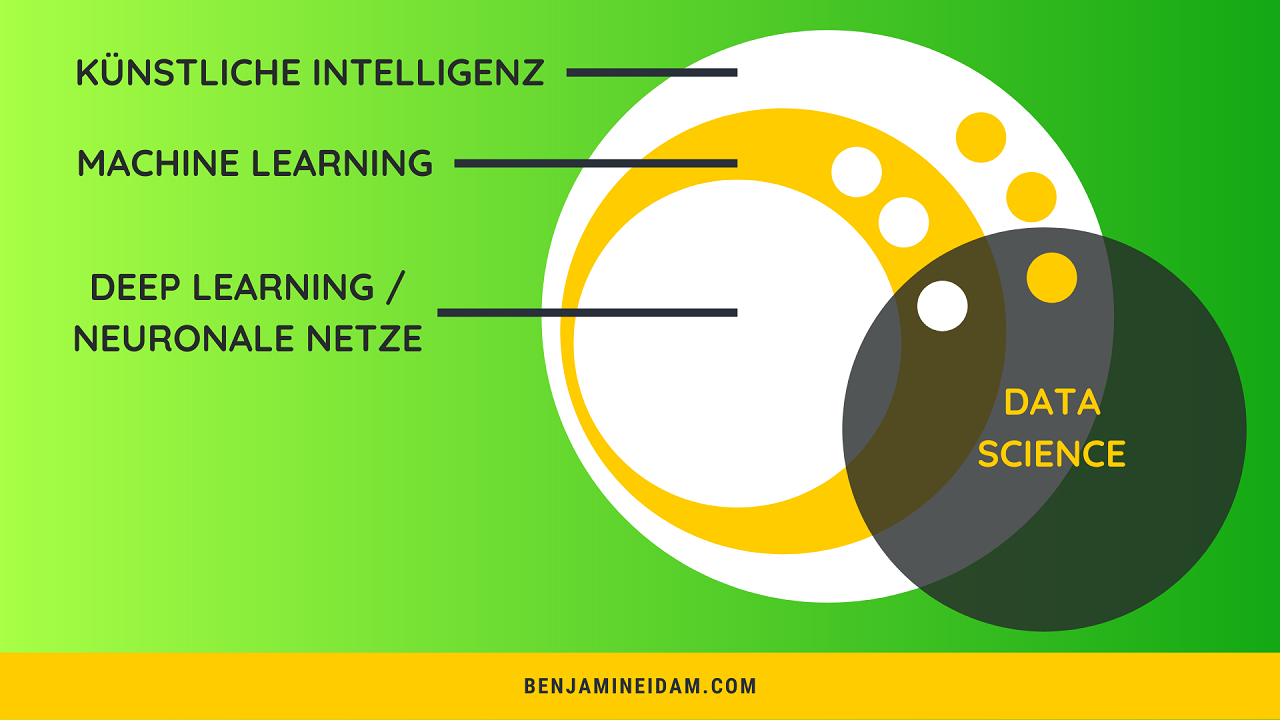

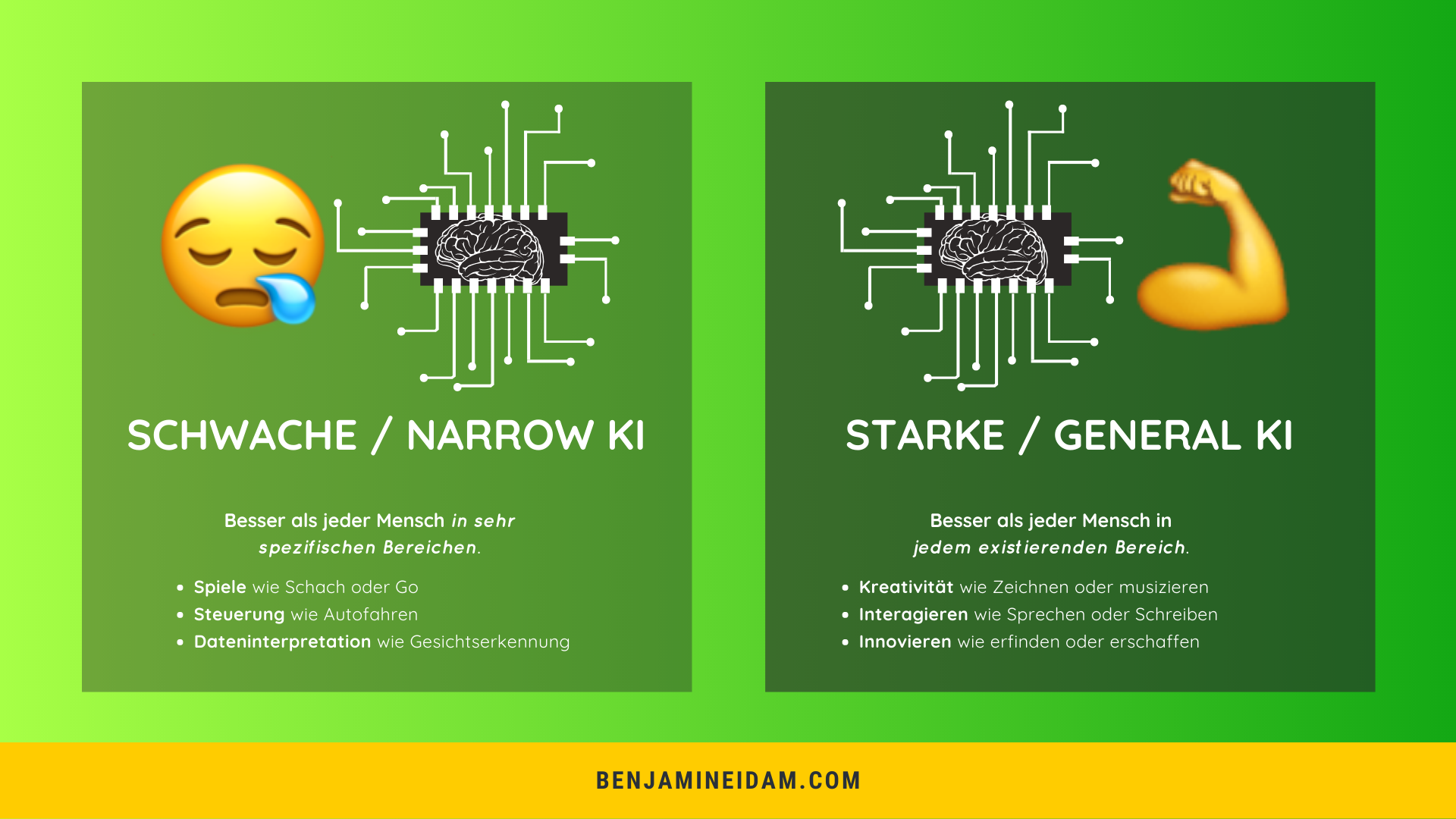

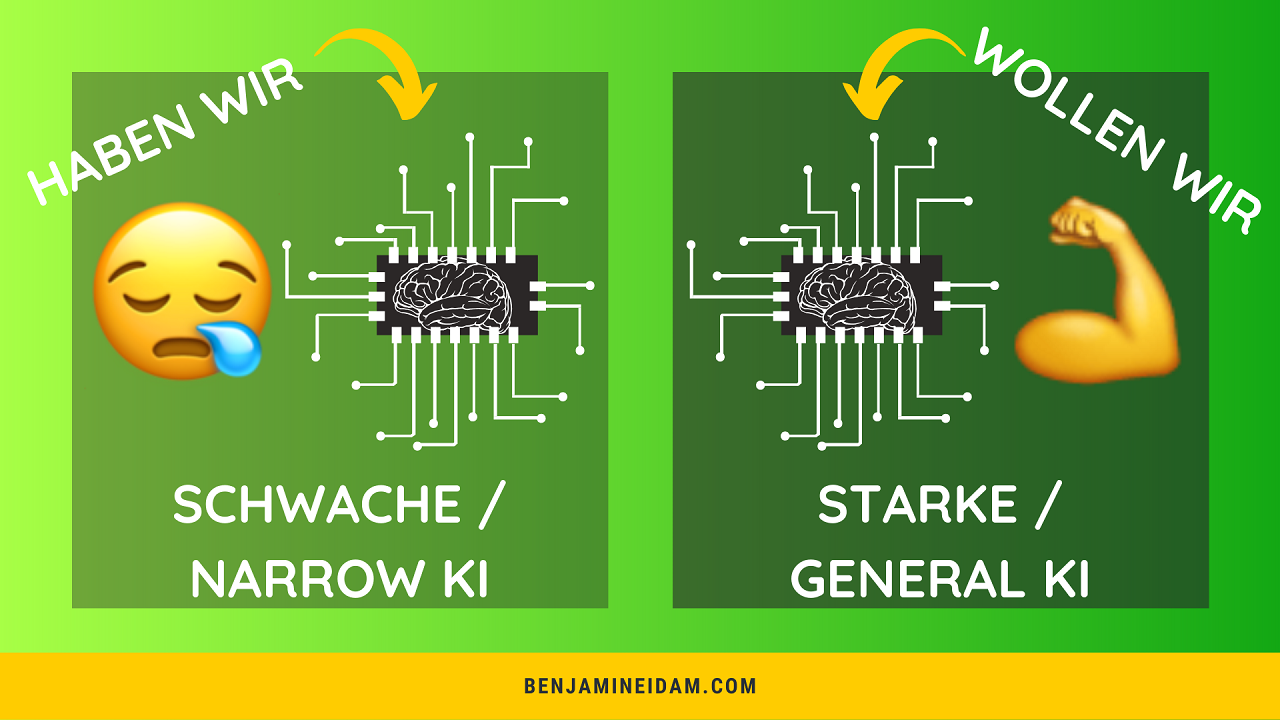

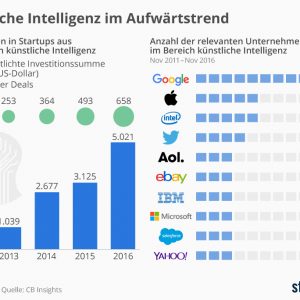

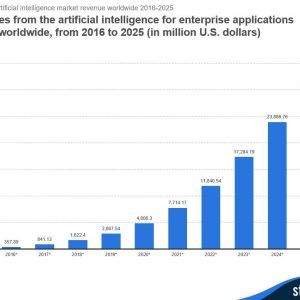

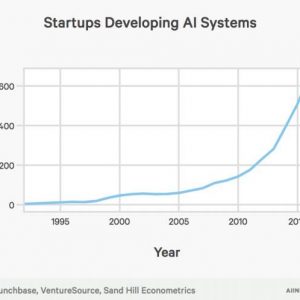

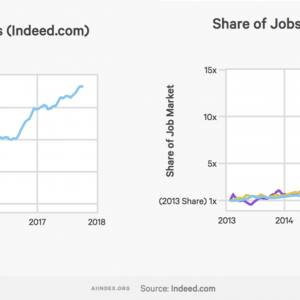

Künstliche Intelligenz Der alles verschlingende Teil der Cybersecurity

Künstliche Intelligenz (KI) ist seit einigen Jahren in aller Munde und in beinahe jedem Gerät aktiv.

KI ist die wahrscheinlich wichtigste Technologie dieses Jahrhunderts und wird dementsprechend auch die Cybersecurity noch mehr als einmal revolutionieren.

Kostenlose Anleitungen zum sofortigen Einsatz sowie Updates kannst du dir hier herunterladen:

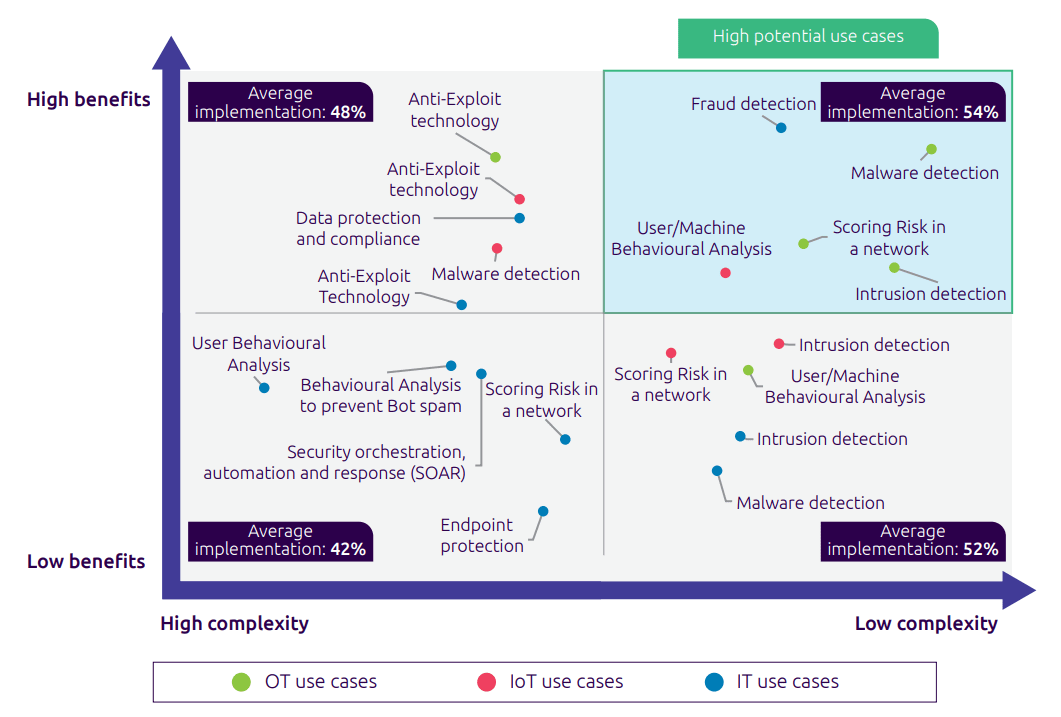

1. Automatisierte Betrugserkennung

Künstliche Intelligenz wird immer besser darin Betrugsfälle, Unterschlagungen und Falschaussagen zu erkennen und entsprechend zu handeln. Egal ob bei Phishing, Kreditkartenbetrug, Ausweisfälschungen, Fake-Accounts etc. KI kann bei all diesen und weiteren Bereichen helfen. Ein guter Start zum Einsatz ist dieser Artikel.

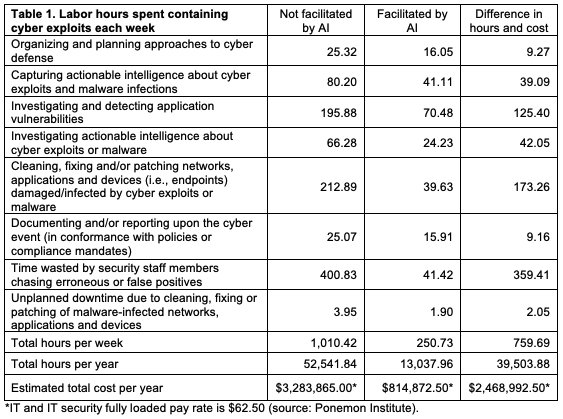

2. Datenlecks in Lichtgeschwindigkeit erkennen

Vor allem Machine Learning lernt anhand (großer) Datenmengen und filtert Muster aus diesen heraus. Entweder mithilfe eines Menschen (supervised Learning) oder selbstständig (unsupervised Learning).

Bei großen, komplexen Datenströmen kann KI so in Echtzeit helfen, Datenlecks zu erkennen und Alarm zu schlagen.

3. Modellierung von Nutzerverhalten

Menschen sind Gewohnheitstiere. Und künstliche Intelligenzen arbeiten hervorragend mit Mustern. Kombiniert man diese beiden Variablen mit intelligenten Sensoren wie Gyroskopen, der Auswertung von Datenströmen und Überwachung wie durch Kameras etc. hat man eine hohe Sicherheit gegen Manipulation und Fälschungen.

Egal ob so in Echtzeit geprüft wird, ob der echte Nutzer an Gerät und Dokument x arbeitet. Oder ob verdächtiges Verhalten automatisch ausgewertet und weitergeleitet wird.

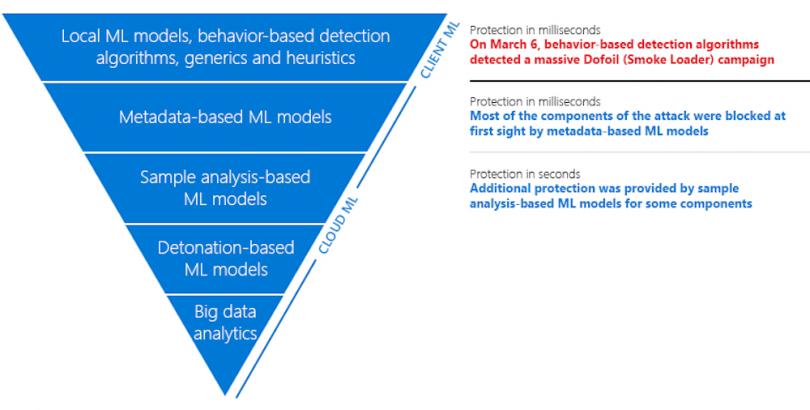

4. KI-gestützte Antiviren-Software / Endpoint-Protection

Die meiste aktuelle Antiviren-Software basiert auf der Prüfung von Signaturen in Software. Neue Malware wird dann einfach mit diesen Signaturen abgeglichen. Doch bei z.B. reaktivem, also sich selbst veränderndem Code funktioniert das nicht. Künstliche Intelligenz kann hier eine entscheidende Rolle bei Echtzeitschutz spielen. Auch kann so zum Beispiel Ransomware entschärft werden, bevor sie Systeme verschlüsselt.

Erste größere Anbieter wie zum Beispiel Blackberrys Cylance füllen diesen spannenden Markt.

5. Schwachstellenmanagement

Unternehmen stehen vor der Herausforderung die große Anzahl neuer Schwachstellen, auf die sie täglich stoßen, zu verwalten und zu priorisieren. Herkömmliche Techniken zum Schwachstellenmanagement reagieren erst auf Vorfälle, nachdem Hacker die Schwachstelle bereits ausgenutzt haben.

KI und Techniken des maschinellen Lernens können die Fähigkeiten von Schwachstellen-Datenbanken beim Schwachstellenmanagement verbessern.

Dies kann dazu beitragen, Unternehmen zu schützen, noch bevor Schwachstellen offiziell gemeldet und gepatcht werden.

6. Identifizierung von Netzwerkbedrohungen

Um alle Datenströme die in- und aus der Firma fließen zu überwachen, braucht es viele Ressourcen. Von der Bewertung ganz zu schweigen.

Herauszufinden welche Datenpakete gefährlich sind und rechtzeitig zu reagieren ist eine der größten Herausforderungen der Cybersecurity. Künstliche Intelligenz kann hier immer besser unterstützen.

Unternehmen, wie Esentire spezialisieren sich verstärkt mit KI auf diese Felder.

7. E-Mail Monitoring

Wie in den Abschnitten zum Phishing bereits angesprochen sind Gesprächsverläufe via Mail einer der zentralen Knackpunkte jeder Cybersicherheit.

Machine Learning kann hier helfen Erkennungsgeschwindigkeit- und Genauigkeit zu erhöhen und via Natural Language Processing Texte analysieren.

Gepaart mit gehärteten Mitarbeitern wird so ein Angriff nahezu ausgeschlossen.

8. Kampf gegen Bots

Automatisierten Bedrohungen kann man nicht (mehr) allein mit manuellen Maßnahmen begegnen. KI und maschinelles Lernen helfen dabei, ein gründliches Verständnis des Website-Traffics aufzubauen und zwischen guten Bots (wie Suchmaschinen-Crawlern), schlechten Bots und Menschen zu unterscheiden.

KI ermöglicht die Analyse einer riesigen Datenmenge und erlaubt es Cybersecurity-Teams, ihre Strategie an eine sich ständig verändernde Landschaft anzupassen.

Firmen wie beispielsweise Netacea arbeiten an derartigen Services.

9. Vorhersage von Einbruchsrisiken

Künstliche Intelligenz kann in Echtzeit Anzahl, Einsatz und weitere Vektoren von Geräten, Benutzern, Software und mehr überwachen. Und zeitgleich mit den erlaubten Zugriffen und Protokollen abgleichen und wenn nötig Meldung abgeben.

Durch diese ständige Digital-Inventur können Algorithmen Schwachstellen und Angriffsziele erkennen und melden.

Wenn beispielsweise Computer mit hohen Zugriffsleveln an der Straßenseite eines Gebäudes stehen, in welchem regelmäßig unternehmensfremde Personen ein und aus gehen.

10. Verkürzung der Reaktionszeit

Künstliche Intelligenzen sind schneller als Menschen. Deshalb haben wir autonomes Fahren.

Um nahezu in Echtzeit Angriffe registrieren, kategorisieren und abwehren zu können kommt man in Zeiten von KI-gestützten Attacken nicht mehr herum. Firmen wie AtoS arbeiten an derartigen Lösungen.

11. Verbesserung der (Datacenter) Architektur

Künstliche Intelligenz hat bereits zu unglaublichen Optimierungen beim Energieverbrauch von Datacentern geführt. Sie designt die komplexesten Strukturen automatisch.

Auch zur Optimierung von Sicherheitsarchitektur wie Grundrissen, Ausrüstung wie Kameras etc. kann KI stark beitragen.

12. Automatisierte Gegenangriffe

Künstliche Intelligenz kann die Möglichkeiten der digitalen Verteidigung von reiner Defensive und Reaktion auch in die Offensive Aktion bringen. So können Angreifer durch lernende Algorithmen ausgespäht und ihre Identität entschlüsselt werden. Und die Ergebnisse durch ein kleines bisschen Zusatzcode direkt an die zuständigen Behörden geleitet werden. In Echtzeit.

In der Geschichte des “Schwert gegen Schild, Einbrecher gegen Verteidiger” bei der die Verteidigerseite bisher immer zur Reaktion verdammt war, ändert sich jetzt das erste Mal etwas.

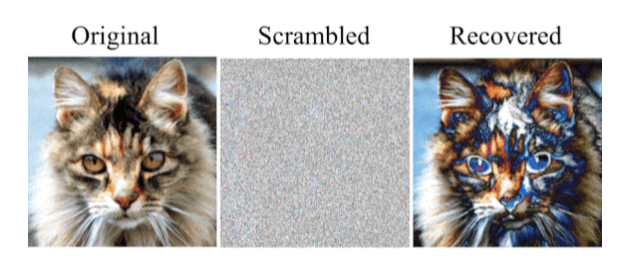

13. AI Sandboxes

Wie ich weiter oben bereits angesprochen und in einem Artikel für die Societybyte näher ausgeführt habe, werden “KI Sandkästen” immer wichtiger.

Denn nur eine intelligente simulierte Umgebung kann mit intelligenten, sich selbst verändernden Algorithmen Schritt halten.

14. Reverse-Blackbox

KI kann auch intelligente Algorithmen prüfen und “den Wasserfall rückwärts hinauf” klettern um zu testen, ob es Schwachstellen gibt. Sofern Zugang zur Angreifer-KI besteht, kann die eigene KI deren Schichten des neuronalen Netzwerkes rückwärts entlang gehen und so den Angriffs-Algorithmus dechiffrieren. Basierend darauf ist es dann ein leichtes, Gegenmaßnahmen zu ergreifen.

15. Identitätssicherung

Künstliche Intelligenz kann zum Beispiel durch Reverse Image Search, Sentimentanalyse oder Tools wie Virality Maps verhindern, dass die eigene Identität digital missbraucht wird.

Egal ob klassisch, also die “Original-Identität” oder synthetisch, bei der echte Daten mit künstlichen vermischt werden, um ein Ergebnis zu erzielen.

16. Cyber-Security

Mit den richtigen Algorithmen und den richtigen Trainingsdaten kann man sich automatisiert gegen physische Angriffe sichern.

17. KI als helfende Hand

Künstliche Intelligenz kann als permanenter Partner in der eigenen digitalen Verteidigung eingesetzt werden. Zum Beispiel um Fehlerquellen im eigenen Code zu finden, Vorschläge für Hacks / Schwachstellen zu machen oder Hinweise zu möglichen Problemen zu geben.

Gewohnheiten Der wichtigste Teil der Cybersecurity

Die meisten nichttechnischen Tipps und Ansätze in der Cybersicherheit haben einen suboptimalen Startpunkt. Sie gehen davon aus, dass genug Angst und/oder Verständnis automatisch zur richtigen Handlung führt.

Doch der Mensch ist effizient. Menschen tun immer das routinemäßig, was am einfachsten, energiesparendsten ist.

Deshalb ist es elementar wichtig, gezielt Gewohnheiten zu härten. Denn nur Sicherheit die zur Routine geworden ist, ist wirklich Sicherheit.

Kostenlose Anleitungen zum sofortigen Einsatz sowie Updates kannst du dir hier herunterladen:

1. (Geschulte / Erfahrungsbasierte) Achtsamkeit & Skepsis

In Internet und Digitalraum gilt die “türkische Basar” Regel: Prinzipiell misstraue der gesamten Erfahrung und jeder Interaktion mit einem anderen User.

Je mehr potenzieller Wert im Raum steht, desto stärker sollte die Schuldvermutung als “Default Mode” berücksichtigt werden: Jemand möchte dich angreifen oder zumindest manipulieren, bis das Gegenteil bewiesen ist.

Es gibt zwei Möglichkeiten zu dieser Art von “Erfahrungs-Bewusstsein” zu kommen:

- Jahre- und Jahrzehntelange Erfahrung und Lernen daraus.

- Arbeit mit Experten.

Zusätzlich hilft ein Grundverständnis von Computer- und Netzwerktechnologie enorm.

2. Für jede Eingabemöglichkeit ein eigenes Passwort nehmen

Diese Regel ist so alt wie selbstverständlich und hat viele Vorteile:

- Selbst wenn ein von dir genutzter Service geknackt wird, bleiben sämtliche andere Zugänge passwortseitig unangreifbar

- Kombiniert mit Tools wie Passwortsafes ist diese Option einfacher als die Alternativen.

- Du kannst in Bedrohungssituationen glaubhaft abstreiten, dass du den Zugang kennst. Denn wahrscheinlich kennst du ihn nicht. (Wenn du mit Verschlüsselungs- und Passwortwerkzeugen arbeitest)

Für jedes Einzelne neue Passwort gelten natürlich die gleichen Regeln.

3. Die richtigen Benutzernamen wählen

Um Gegeninformation zur Gewohnheit zu machen und deine Spuren zu verwischen, je mehr du legst, ergibt es Sinn, für jedes Profil eigene Daten zu nutzen.

Je unabhängiger und verwirrender / generischer, desto besser:

- In einem Forum heißt du zum Beispiel “Archangel789”

- Auf Facebook heißt du “ManfredMüller07”

- Auf einer Bewertungswebseite heißt du “Cucaracha_ox” usw.

Wichtig dabei: Die Profile sollten so wenige gemeinsame Verknüpfungspunkte wie möglich haben. Also zum Beispiel maximal eine anonyme Mailadresse / Wegwerfadresse unabhängig von deiner standardmäßig verwendeten teilen etc.

4. Updates so schnell wie möglich einsetzen

Wie in den Krebs-Regeln bereits angesprochen ist dies eine der Gewohnheiten mit wenig Aufwand aber enormen Effekten. Kombiniert mit regelmäßigen Backups, virtuellen Systemen etc. zur weiteren Sicherheit minimiert diese Routine die Angriffsfläche enorm.

5. Regelmäßige Backups

Wie bereits mehrfach angesprochen sind Backups sehr wichtig. Denn ein defekter Datencluster kann deine gesamte Arbeit zerstören.

Daher möchtest du:

- Regelmäßige (Minimum 2x pro Jahr)

- Gern automatisierte

- Gern gespiegelte Backups erstellen (lassen) und diese

- Prüfen (mindestens stichprobenartig

Du kannst diesen Prozess auch auslagern. Allerdings gilt wie immer die Faustregel: Was nicht auf deinen Geräten geschieht, ist unsicher. Egal ob verschlüsselt etc. oder nicht.

6. Informiert bleiben und ggf. adaptieren

Der Cyberspace ist eine eigene Welt für sich und in jeder Welt gelten die Regeln dieser.

Deshalb ist es von zentraler Bedeutung, selbstständig up-to-date zu bleiben. Abseits und zusätzlich zu Schulungen etc.

Denn jeder hat ständig mit digitaler, vernetzter Technologie zu tun. Auch, wenn gerade keine Schulung war.

Gute aktive Startpunkte in Deutschland sind heise und Golem.

Gute passive Startpunkte können Tools wie Google Alert für Keyword wie “Cybersecurity” oder “Hacking” sein. Oder auch individualisierte Tools wie Such-Widgets oder Googles Discover.

7. Nur von sicheren Quellen

Dinge downloaden

Dieser Punkt ist einer der selbstverständlichsten dieser Liste. Er ist das digitale Äquivalent zu “in der Apotheke nichts naschen”. Dennoch wird er zu oft übersehen oder falsch umgesetzt.

Sichere Quellen sind:

- Immer SSL-Verschlüsselt (haben ein httpS in der URL)

- Fast immer länger als 10 Jahre online (Überprüfbar z.B. mit diesem Tool)

- Erzeugen ein “gutes Bauchgefühl” (Wenn du auf mehr als 100 Webseiten in deinem Leben warst, wirst du wissen, was ich meine)

- Von überprüfbaren und hochreputativen Quellen (z.B. Journalisten etc.)

Diese Regeln gelten natürlich nicht alle immer, sind aber hilfreiche Orientierungen.

8. Datensparsam leben

Da das Internet ein Netzwerk aus vielen Rechnern mit Festplatten ist, vergisst das Netz buchstäblich nichts. Denn jede Information die existiert, wird irgendwo in eine Festplatte “gestanzt”.

Heißt: Je weniger Daten du erzeugst, desto sicherer. Selbst Gegeninformation ist da nur die zweitbeste Strategie. (Allein weil sie mehr Aufwand bedeutet und niemals 100 % sicher ist)

9. Datenströme trennen

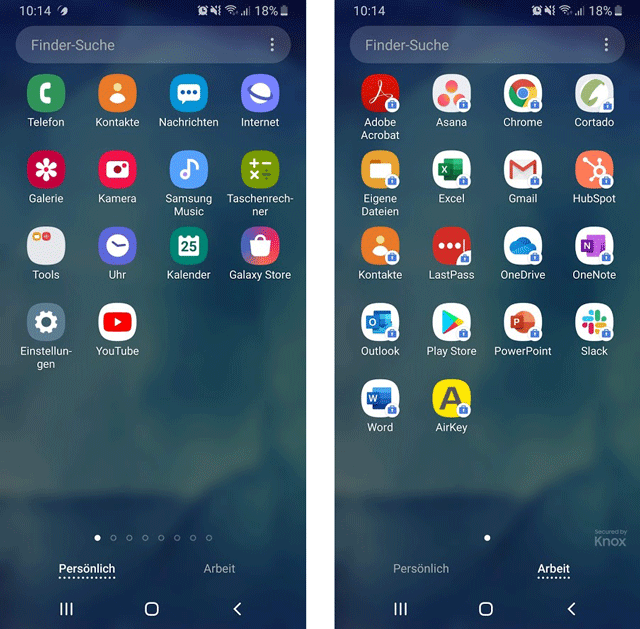

Um die Erstellung und Nachverfolgung von Profilen weiter zu erschweren lohnt es sich, seine Datenströme zu trennen. Die beliebteste Trennung ist dabei die in berufliche und private Aktivitäten.

Das kann zum Beispiel bedeuten nur über Browser A Onlinebanking auszuführen und nur über Browser B Onlineshopping. Oder nur über Gerät A Onlinesuchen durchzuführen und über Gerät B ausschließlich Firmenaccounts zu öffnen etc.

Kombiniert mit Fakeaccounts, automatisierter Gegeninformation, gehärteten Geräten und Software etc. kann das eine sinnvolle Routine sein. Mehr zu diesem im Detail etwas komplexeren Thema findest du in diesem Artikel.

10. Voreingestellte Passwörter bei neuen Geräten ändern

Wie bereits in den Abschnitten rund um Passwörter erwähnt ist diese Maßnahme eine sehr einfache und zugleich sehr wirksame. Bei manchen Geräten sind die Passwörter von Haus aus immer die gleichen. (z.B. Fabrikationsort, Herstellungsjahr) Dadurch kann ein Angreifer unter Umständen nicht geänderte Passwörter beim ersten Versuch richtig eingeben.

11. Rechte & Profile aktuell halten

Was für Unternehmen im Besonderen gilt, gilt auch im Privaten. Zum Beispiel sollte man niemals Zugriffe von Ex-Partnern länger als notwendig im eigenen System belassen.

12. Regelmäßig nicht benötigte Daten löschen / zerstören

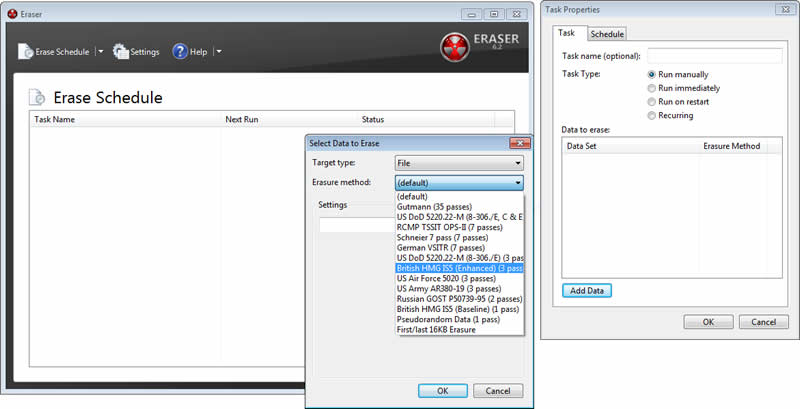

Da Datenträger wie bereits erwähnt potenzielle “Geiseln” werden können, ergibt es Sinn diese zumindest per Software sauber zu halten. Je nach Letalität der Daten sollte auch die Hardware einer Festplatte an Ihrem Lebensende zerstört werden. Mein Favorit auf Software-Seite ist Eraser, da dieses auch nach Militärstandard Daten überschreiben kann.

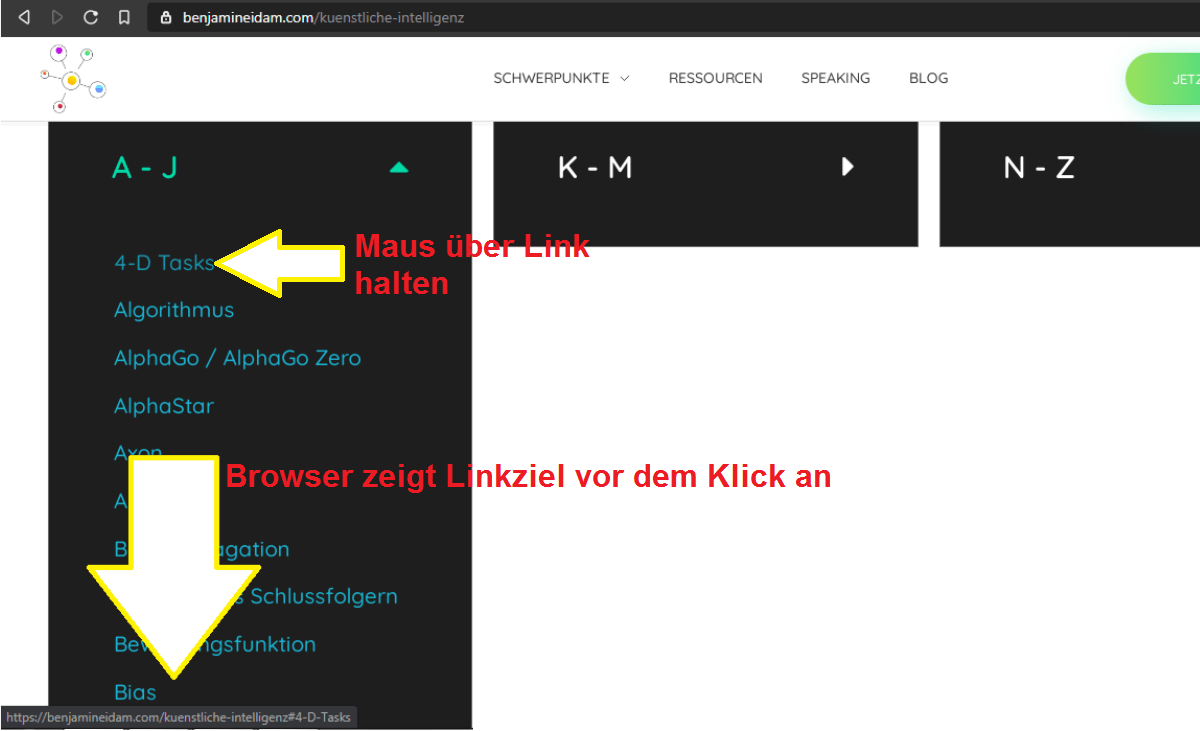

13. Links lesen können

Links auslesen und interpretieren zu können ist der wahrscheinlich wichtigste Skill zum sicheren Umgang mit dem Internet. Mehr dazu findest du in diesem Artikel.

14. Cybermobbing vermeiden / minimieren

Dieser ist einer der schwierigsten Punkte dieses Grundlagen-Guides. Grundlegend gelten hierzu die Faustregeln und Grob-Empfehlungen:

- Lebe datensparsam.

- Arbeite mit Gegeninformation.

- Behalte die Hoheit über deine digitale Identität.

- Sei achtsam auf Veränderungen die auf Hacks hindeuten können.

- Sei skeptisch.

- Nutze automatisierte Tools zur Benachrichtigung über Updates zu deiner Person.

Weitere, aktive Gegenmaßnahmen lassen sich schwer empfehlen, da diese

- Individuell abzuwägen und umzusetzen sind

- Sich gesetzlich im halb- bis illegalen Bereich bewegen können

- Know-how und eine wehrhafte Persönlichkeit voraussetzen.

Ein gutes Video zur Übersicht zum Thema findest du hier:

Wenn du noch mehr dazu erfahren möchtest, findest du hier die ausführliche Reaktion eines Hackers auf das obige Video. (Seine besten Tipps findest du hier als Teil dieses Artikels)

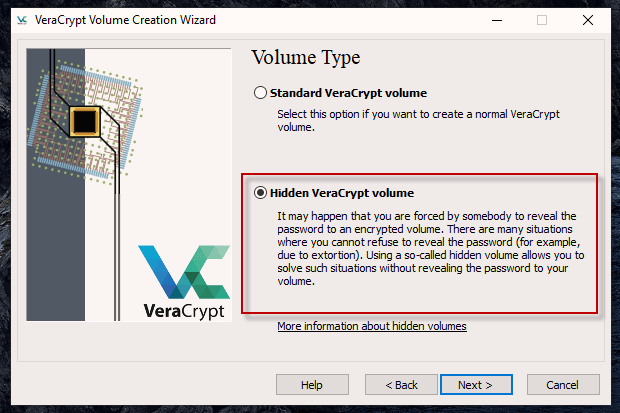

15. Glaubhaftes Abstreiten / Unwissen

Dieser Tipp ist mit den richtigen Tools sehr schnell eine unterbewusste Routine, die vor allem in (lebensbedrohlichen) Ausnahmesituationen hilft.

Tools wie Veracrypt erlauben es sogenannte “Hidden Volumes”, also versteckte Partitionen innerhalb eines verschlüsselten Containers zu erstellen.

Diese Hidden Volumes erlauben es dir, im Ernstfall den Zugang zu deinem verschlüsselten Container freizugeben, ohne das der Angreifer tatsächlich wertvolle Daten erhält.

Das kann vor schlimmen Folgen bewahren.

16. Social Media richtig einstellen

Hier gilt Zweckmäßigkeit und die Hoheit über die eigene digitale Präsenz. Eine hilfreiche Faustregel: Stelle nur ins Internet, was

- Ein Headhunter sehen sollte und

- Deinem Privatsphäre-Anspruch gerecht wird.

Das kann bedeuten, dass außer deinem LinkedIn-Profil sämtliche anderen privat und anonymisiert sein sollten. Sonst sind OSINT-basierende Angriffe (extrem) leicht.

Hier lohnt es sich, ungefähr einmal im Jahr sämtliche Dienste zu prüfen, ob alle Einstellungen noch optimal sind / sich durch Updates irgendetwas geändert hat.

Fazit und FAQ Offene Fragen und Antworten

Das Gelernte auf einen Blick, wo du am besten starten solltest und wo es mehr gibt.

Fazit

Das war eine Menge zu verdauen.

Fassen wir die wichtigsten Cybersecurity Tools und Taktiken deshalb hier noch einmal zusammen:

- Software

- Hardware

- Mitarbeiter

- Führungsetage

- Unternehmen

- Firmenkultur

- Zulieferer

- Umgebung

- Künstliche Intelligenz

- Gewohnheiten

Jetzt möchte ich gern von dir wissen:

- Welches Tool oder welche Taktik ist neu für dich?

- Oder vielleicht habe ich in dieser Liste auch etwas vergessen. (?)

Egal was es ist: Lass es mich in den Kommentaren wissen.

Fragen und Antworten (FAQ)

Technisch gesehen besteht Cybersecurity aus drei Bestandteilen: Hardware, Software und Mensch, also dem Benutzer der ersten beiden. Um die hier gezeigten Tools und Taktiken allerdings auf einen Blick erkennbar und für jeden Leser sofort anwendbar zu machen habe ich mich für diese Kategorisierung entschieden. Jeder Gerätenutzer muss mit Hard- und Software arbeiten. Doch braucht ein Mitarbeiter ohne Sicherheitsfreigaben und Verantwortung andere Handlungsweisen als eine entsprechende Führungskraft. Daher diese Aufteilung.

Eine gute Übersicht an Tools gibt es hier, eine gute Einführung zur Vertiefung in diesem Video und ein guter Start zur Auseinandersetzung mit verschiedenen hilfreichen Tool-Anbietern hier.

also? Weiß jeder der damit zu tun bekommt also nach einem kurzen Post-It auf seinem Schreibtisch

also? Weiß jeder der damit zu tun bekommt also nach einem kurzen Post-It auf seinem Schreibtisch